Un adversario conocido por apuntar al sector fintech al menos desde 2018 ha cambiado sus tácticas para incluir un nuevo troyano de acceso remoto (RAT) basado en Python que puede robar contraseñas, documentos, cookies del navegador, credenciales de correo electrónico y otra información confidencial.

En un análisis publicado ayer por los investigadores de Cybereason, el grupo Evilnum no solo modificó su cadena de infección, sino que también implementó una RAT de Python llamada «PyVil RAT», que posee capacidades para recopilar información, tomar capturas de pantalla, capturar datos de pulsaciones de teclas, abrir un shell SSH e implementar nuevas herramientas.

«Desde los primeros informes en 2018 hasta hoy, los TTP del grupo han evolucionado con diferentes herramientas mientras el grupo ha seguido centrándose en objetivos fintech», dijo la firma de ciberseguridad.

«Estas variaciones incluyen un cambio en la cadena de infección y persistencia, una nueva infraestructura que se expande con el tiempo y el uso de un nuevo troyano de acceso remoto (RAT) con secuencias de comandos de Python» para espiar a sus objetivos infectados.

En los últimos dos años, Evilnum se ha relacionado con varias campañas de malware contra empresas en el Reino Unido y la UE que involucran puertas traseras escritas en JavaScript y C #, así como a través de herramientas compradas al proveedor de Malware-as-a-Service Golden Chickens.

En julio, se descubrió que el grupo APT se dirigía a empresas con correos electrónicos de phishing selectivo que contenían un enlace a un archivo ZIP alojado en Google Drive para robar licencias de software, información de tarjetas de crédito de clientes e inversiones y documentos comerciales.

Si bien el modus operandi de obtener un punto de apoyo inicial en el sistema comprometido sigue siendo el mismo, el procedimiento de infección ha sido testigo de un cambio importante.

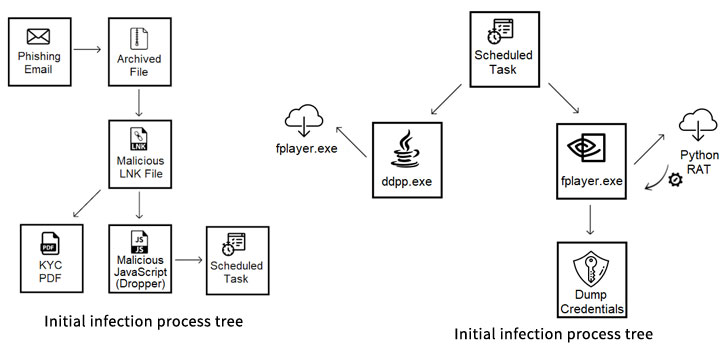

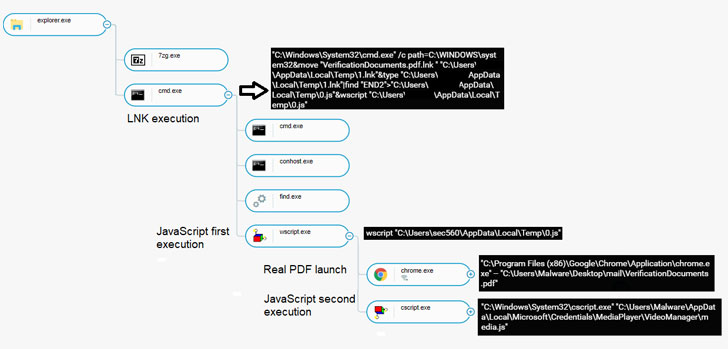

Además de usar correos electrónicos de phishing con documentos falsos de conocimiento de su cliente (KYC) para engañar a los empleados de la industria financiera para que activen el malware, los ataques han pasado de usar troyanos basados en JavaScript con capacidades de puerta trasera a un cuentagotas de JavaScript básico que ofrece cargas útiles maliciosas ocultas en versiones modificadas de ejecutables legítimos en un intento de escapar de la detección.

«Este JavaScript es la primera etapa de esta nueva cadena de infección, que culmina con la entrega de la carga útil, una RAT escrita en Python compilada con py2exe que los investigadores de Nocturnus denominaron PyVil RAT», dijeron los investigadores.

El procedimiento de entrega multiproceso («ddpp.exe»), al ejecutarse, desempaqueta el código shell para establecer comunicación con un servidor controlado por el atacante y recibir un segundo ejecutable cifrado («fplayer.exe») que funciona como el descargador de siguiente etapa para obtener la rata pitón.

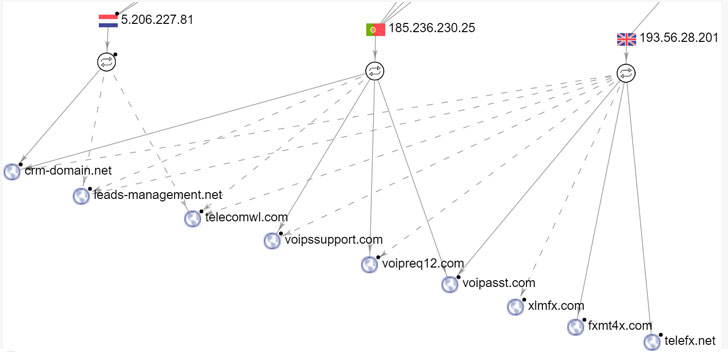

“En campañas anteriores del grupo, las herramientas de Evilnum evitaban usar dominios en las comunicaciones con el C2, solo usaban direcciones IP”, señalaron los investigadores. «Si bien la dirección IP de C2 cambia cada pocas semanas, la lista de dominios asociados con esta dirección IP sigue creciendo».

Si bien los orígenes exactos de Evilnum aún no están claros, es evidente que su constante improvisación de los TTP los ha ayudado a permanecer fuera del radar.

A medida que las técnicas de APT continúan evolucionando, es esencial que las empresas permanezcan alerta y que los empleados controlen sus correos electrónicos en busca de intentos de phishing y tengan cuidado cuando se trata de abrir correos electrónicos y archivos adjuntos de remitentes desconocidos.