Lazarus, un grupo patrocinado por el estado afiliado a Corea del Norte, una vez más está tratando de atacar a los investigadores de seguridad que utilizan puertas traseras y troyanos para el acceso remoto utilizando una versión pirateada con troyanos del popular software de ingeniería inversa IDA Pro.

Los hallazgos fueron reportado del investigador de seguridad de ESET, Anton Cherepanov, la semana pasada en una serie de tuits.

IDA Pro es un desensamblador interactivo que está diseñado para traducir lenguaje de máquina (o archivos ejecutables) a lenguaje de instrucciones simbólicas, lo que permite a los investigadores de seguridad analizar el funcionamiento interno de un programa (malicioso o no) y también actuar como un depurador para la detección de errores.

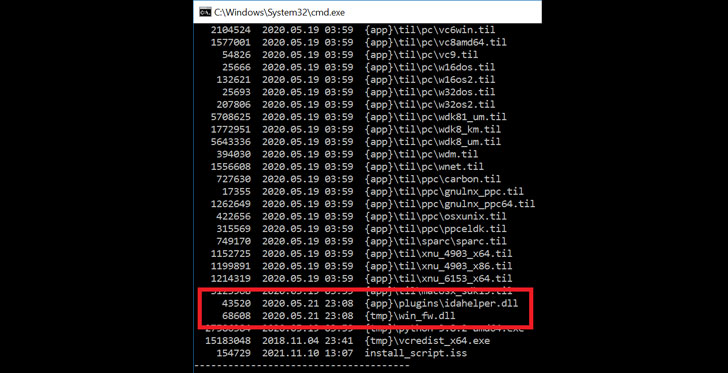

«Los atacantes empaquetaron el software IDA Pro 7.5 original desarrollado por la empresa [Hex-Rays] con dos componentes maliciosos «, dijo una empresa de seguridad cibernética eslovaca, uno de los cuales es un módulo interno llamado» win_fw.dll «, que se ejecuta durante la instalación de la aplicación. Esta versión manipulada luego se organiza para cargar un segundo componente llamado «idahelper.dll» de la carpeta de complementos de IDA en el sistema.

Después de un lanzamiento exitoso, el archivo binario «idahelper.dll» se conecta al servidor remoto en «www[.]mapadevguard[.]El dominio también se destaca por estar previamente vinculado a una campaña similar patrocinada por Corea del Norte para profesionales de la seguridad y publicada por el equipo de análisis de amenazas de Google a principios de marzo de este año.

La operación encubierta consistió en que los adversarios establecieron una empresa de seguridad falsa conocida como SecuriElite, junto con varias cuentas de redes sociales en Twitter y LinkedIn, en un esfuerzo por lograr que los investigadores desprevenidos visitaran el sitio web de una empresa de malware para desencadenar un abuso que explotaba un Internet Explorer de día cero. Microsoft finalmente resolvió el problema en su actualización de parche de marzo de 2021.

El grupo Lazarus, también conocido como APT38, Hidden Cobra y Zinc, ha estado activo desde 2009 y ha sido vinculado a una serie de ataques para obtener ganancias financieras y obtener información confidencial de entornos comprometidos.

“El programa cibernético de Corea del Norte representa una amenaza creciente de espionaje, robo y ataques”, dijo la Evaluación Anual de Amenazas 2021 del Director Nacional de Inteligencia, publicada a principios de abril de este año.

«Corea del Norte ha cometido ladrones cibernéticos contra instituciones financieras y criptomonedas en todo el mundo, robando potencialmente cientos de millones de dólares, presumiblemente para financiar prioridades gubernamentales como sus programas nuclear y de misiles».