La industria del transporte y las agencias gubernamentales relacionadas con el sector han sido víctimas de una campaña en curso desde julio de 2020 por parte de un grupo de ciberespionaje sofisticado y bien equipado en lo que parece ser un aumento adicional de las actividades nocivas que son «solo la punta del iceberg». «

«El grupo ha intentado acceder a algunos documentos internos (como horarios de vuelos y documentos de planificación financiera) e información personal sobre hosts infectados (como historial de búsqueda)», dijeron los investigadores de Trend Micro Nick Dai, Ted Lee y Vickie Su. informe publicado la semana pasada.

Earth Centaur, también conocido como Pirate Panda y Tropic Trooper, es un grupo de información y espionaje de larga data que ha liderado campañas dirigidas contra el gobierno, la salud, el transporte y las industrias de alta tecnología en Taiwán, Filipinas y Hong Kong. Para 2011. .

Los agentes enemigos que se cree que son actores de habla china son conocidos por usar correos electrónicos de phishing con armas adjuntas para explotar vulnerabilidades conocidas mientras expanden sus herramientas insidiosas a través del empañamiento, el secreto y la fuerza de ataque.

«Este grupo de amenazas es competente en el trabajo en equipo rojo», dijeron los investigadores. «El grupo sabe cómo eludir la configuración de seguridad y mantenerla funcionando sin problemas. El uso de los marcos de código abierto del grupo también permite que el grupo desarrolle de manera efectiva nuevas variantes de puerta trasera».

En mayo de 2020, se observó que los operadores ajustaban sus estrategias de ataque a través de un nuevo comportamiento mediante el despliegue de un troyano USB llamado USBFerry para atacar redes físicamente aisladas pertenecientes a instituciones gubernamentales y entidades militares en Taiwán y Filipinas en un esfuerzo por enviar datos confidenciales a través de flash portátil. unidades. discos.

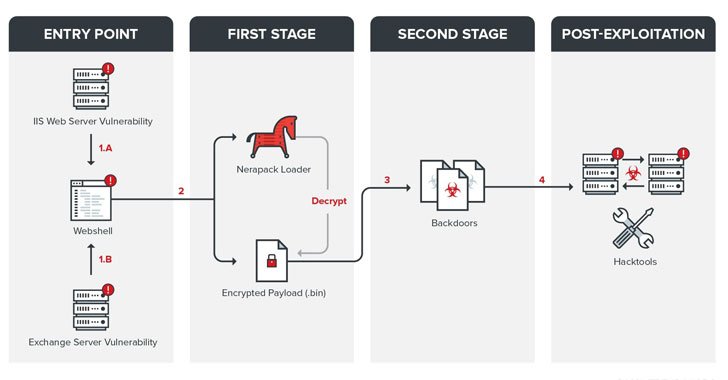

La última secuencia de intrusión multinivel detallada por Trend Micro incluye un grupo que explota servidores vulnerables de Internet Information Services (IIS) y vulnerabilidades de Exchange como puntos de entrada para instalar un shell web, que luego se utiliza para proporcionar un cargador Nerapack basado en .NET y puerta trasera primera fase conocida como Quasar en un sistema comprometido.

A partir de ahí, los atacantes siguen lanzando un arsenal de implantes de segunda fase como ChiserClient, SmileSvr, ChiserClient, HTShell y versiones personalizadas de Lilith RAT y Gh0st RAT, según la víctima, para obtener más instrucciones de un servidor remoto, descargar datos adicionales, realizar operaciones con archivos, ejecutar comandos arbitrarios y filtrar los resultados al servidor.

Eso no termina ahí. Tras el uso exitoso del sistema, Tropic Trooper también intentará descifrar la intranet, imprimir credenciales y borrar los registros de eventos de las computadoras infectadas utilizando un conjunto específico de herramientas. También se utiliza un programa de línea de comando llamado Rclone, que permite al actor copiar los datos recolectados a varios proveedores de almacenamiento en la nube.

«Actualmente, no hemos encontrado daños significativos a estas víctimas causados por el grupo de amenazas», explicaron los analistas de Trend Micro. «Sin embargo, creemos que continuará recopilando información privilegiada de las víctimas y que solo está esperando la oportunidad de utilizar estos datos».

Los hallazgos son notables por los pasos tomados por Advanced Persistent Threat (APT) para evitar la detección y la naturaleza crítica de las entidades objetivo, sin mencionar las nuevas capacidades desarrolladas para que su software malicioso persista en hosts infectados y evite la detección.

«El grupo puede mapear la infraestructura de red de su objetivo y eludir los cortafuegos», dijeron los investigadores. «Utiliza puertas traseras con diferentes protocolos que se implementan dependiendo de la víctima. También tiene la capacidad de desarrollar herramientas personalizadas para evitar el monitoreo de seguridad en diferentes entornos, y explota sitios web vulnerables y los usa como [command-and-control] servidores «.