Un grupo de piratería relacionado con un actor de amenazas de habla china ha sido vinculado a una avanzada campaña de ciberespionaje dirigida a organizaciones gubernamentales y militares en Vietnam.

Los ataques se han atribuido con poca confianza a la amenaza persistente avanzada (APT) llamada Cycldek (o Goblin Panda, Hellsing, APT 27 y Conimes), que es conocida por utilizar técnicas de phishing para comprometer objetivos diplomáticos en el sudeste asiático, India. , y los EE. UU. al menos desde 2013.

Según los investigadores de Kaspersky, la ofensiva, que se observó entre junio de 2020 y enero de 2021, aprovecha un método llamado carga lateral de DLL para ejecutar código shell que descifra una carga útil final denominada «FoundCore».

La carga lateral de DLL ha sido una técnica probada y probada utilizada por varios actores de amenazas como una táctica de ofuscación para eludir las defensas antivirus. Al cargar archivos DLL maliciosos en ejecutables legítimos, la idea es enmascarar su actividad maliciosa bajo un sistema o proceso de software confiable.

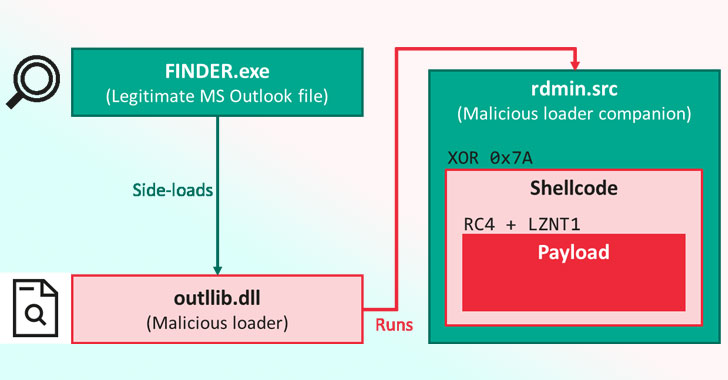

En esta cadena de infección revelada por Kaspersky, un componente legítimo de Microsoft Outlook carga una biblioteca maliciosa llamada «outlib.dll», que «secuestra el flujo de ejecución previsto del programa para decodificar y ejecutar un shellcode ubicado en un archivo binario, rdmin.src . «

Además, el malware viene con una capa adicional diseñada explícitamente para proteger el código del análisis de seguridad y dificultar la ingeniería inversa. Para lograr esto, se dice que el actor de amenazas detrás del malware ha borrado la mayor parte del encabezado de la carga útil, dejando el resto con valores incoherentes.

Kaspersky dijo que el método «señala un gran avance en la sofisticación para los atacantes en esta región».

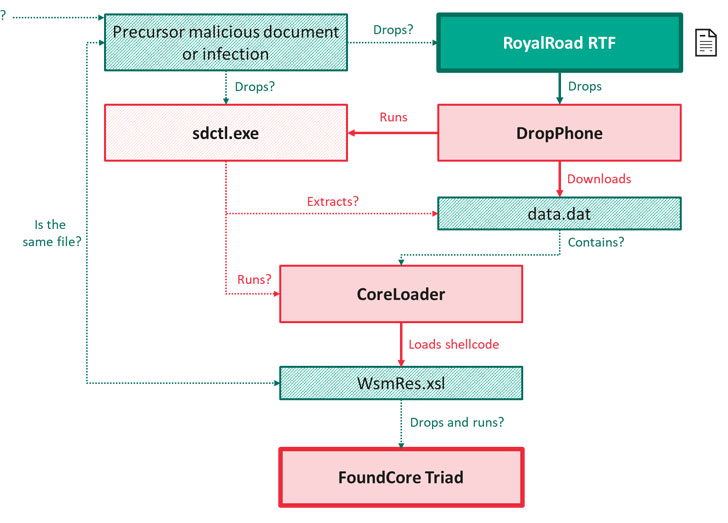

Además de dar a los atacantes control total sobre el dispositivo comprometido, FoundCore viene con capacidades para ejecutar comandos para la manipulación del sistema de archivos, manipulación de procesos, captura de pantallas y ejecución de comandos arbitrarios. También se encontraron infecciones que involucran a FoundCore para descargar dos programas maliciosos adicionales. El primero, DropPhone, recopila información relacionada con el entorno de la máquina de la víctima y la extrae a DropBox, mientras que el segundo, CoreLoader, ejecuta un código que permite que el malware impida la detección por parte de los productos de seguridad.

La firma de seguridad cibernética teorizó que los ataques se originan con una campaña de phishing dirigido u otras infecciones precursoras, que desencadenan la descarga de documentos RTF de señuelo desde un sitio web falso, lo que en última instancia conduce a la implementación de FoundCore.

Entre las docenas de organizaciones afectadas, el 80% de ellas tienen su sede en Vietnam y pertenecen al sector gubernamental o militar, o están relacionadas de alguna otra manera con las verticales de salud, diplomacia, educación o política, con otras víctimas, ocasionalmente detectadas en Asia Central y Tailandia. .

«No importa qué grupo orquestó esta campaña, constituye un paso significativo en términos de sofisticación», concluyeron los investigadores. «Aquí, han agregado muchas más capas de ofuscación y han complicado significativamente la ingeniería inversa».

«Y esto indica que estos grupos pueden estar buscando expandir sus actividades. En este momento, puede parecer que esta campaña es más una amenaza local, pero es muy probable que la puerta trasera de FoundCore se encuentre en más países en diferentes regiones del mundo». futuro «, dijo Mark Lechtik, investigador sénior de seguridad de Kaspersky.