Un actor de amenazas persistentes avanzadas (APT) ha sido rastreado en una nueva campaña que implementa malware de Android a través del portal web del gobierno electrónico sirio, lo que indica un arsenal mejorado diseñado para comprometer a las víctimas.

«Hasta donde sabemos, esta es la primera vez que se observa públicamente al grupo usando aplicaciones maliciosas de Android como parte de sus ataques», dijeron los investigadores de Trend Micro Zhengyu Dong, Fyodor Yarochkin y Steven Du en un artículo técnico. publicado el miércoles.

fuertelástima, también cuyo nombre en código es Promethium por Microsoft, se cree que ha estado activo desde 2012 y normalmente se ha centrado en objetivos en Turquía y Siria. En junio de 2020, el actor de amenazas de espionaje se conectó con una ola de actividades que se basaban en ataques de pozos de agua e instaladores manipulados, que abusan de la popularidad de las aplicaciones legítimas, para infectar objetivos con malware.

«Promethium ha sido resistente a lo largo de los años», reveló Cisco Talos el año pasado. «Sus campañas han sido expuestas varias veces, pero eso no fue suficiente para que los actores detrás de ellas se detuvieran. El hecho de que el grupo no se abstenga de lanzar nuevas campañas incluso después de haber sido expuesto muestra su determinación de cumplir su misión».

La última operación no es diferente en el sentido de que subraya la propensión del actor de amenazas a volver a empaquetar aplicaciones benignas en variantes troyanizadas para facilitar los ataques.

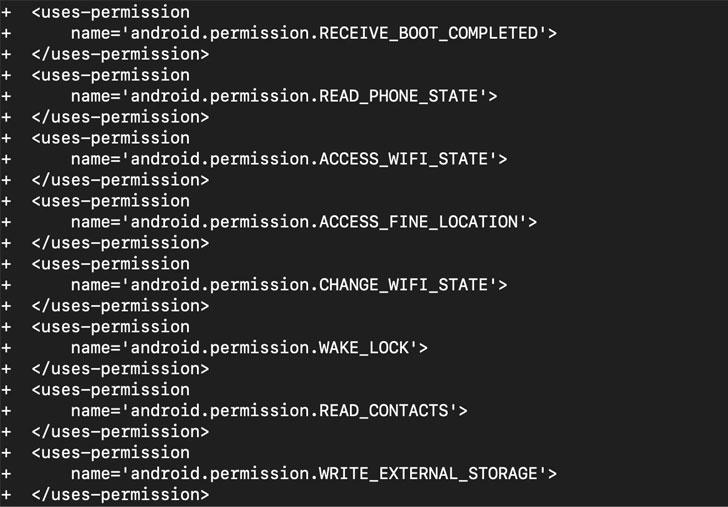

Se dice que el malware, que se hace pasar por la aplicación de Android e-Gov de Siria, se creó en mayo de 2021, con el archivo de manifiesto de la aplicación («AndroidManifest.xml») modificado para solicitar explícitamente permisos adicionales en el teléfono, incluida la capacidad de leer contactos, escribir en el almacenamiento externo, mantener el dispositivo despierto, acceder a información sobre redes celulares y Wi-Fi, ubicación precisa e incluso permitir que la aplicación se inicie tan pronto como el sistema haya terminado de iniciarse.

Además, la aplicación maliciosa está diseñada para realizar tareas de ejecución prolongada en segundo plano y desencadenar una solicitud a un servidor remoto de comando y control (C2), que responde con una carga cifrada que contiene un archivo de configuración que permite que el «malware cambie su comportamiento de acuerdo con la configuración «y actualice su dirección de servidor C2.

Por último, pero no menos importante, el implante «altamente modular» tiene la capacidad de aspirar datos almacenados en el dispositivo infectado, como contactos, documentos de Word y Excel, PDF, imágenes, claves de seguridad y archivos guardados con el procesador de textos Dagesh Pro (.DGS). ), entre otros, todos los cuales se extraen al servidor C2.

A pesar de que no hay informes públicos conocidos de que StrongPity use aplicaciones maliciosas de Android en sus ataques, la atribución de Trend Micro al adversario se deriva del uso de un servidor C2 que se usó anteriormente en intrusiones vinculadas al grupo de piratas informáticos, en particular, una campaña de malware documentada por AT & T’s Alien Labs en julio de 2019 que aprovechó las versiones contaminadas del software de administración de enrutadores WinBox, WinRAR y otras utilidades confiables para violar objetivos.

«Creemos que el actor de amenazas está explorando múltiples formas de entregar las aplicaciones a las víctimas potenciales, como el uso de aplicaciones falsas y el uso de sitios web comprometidos como pozos de agua para engañar a los usuarios para que instalen aplicaciones maliciosas», dijeron los investigadores.

«Por lo general, estos sitios web requieren que sus usuarios descarguen las aplicaciones directamente en sus dispositivos. Para hacerlo, estos usuarios deben habilitar la instalación de las aplicaciones de ‘fuentes desconocidas’ en sus dispositivos. Esto pasa por alto la ‘confianza – cadena ‘del ecosistema de Android y facilita que un atacante entregue componentes maliciosos adicionales «, agregaron.