A medida que el mundo se enfrenta a la pandemia de coronavirus, la situación ha demostrado ser una bendición disfrazada para los actores de amenazas, que han aprovechado la oportunidad para atacar a las víctimas con estafas o campañas de malware.

Ahora, según un nuevo informe publicado hoy por Check Point Research y compartido con The Hacker News, los piratas informáticos están explotando el brote de COVID-19 para propagar sus propias infecciones, incluido el registro de dominios maliciosos relacionados con el coronavirus y la venta de malware estándar con descuento. en la red oscura.

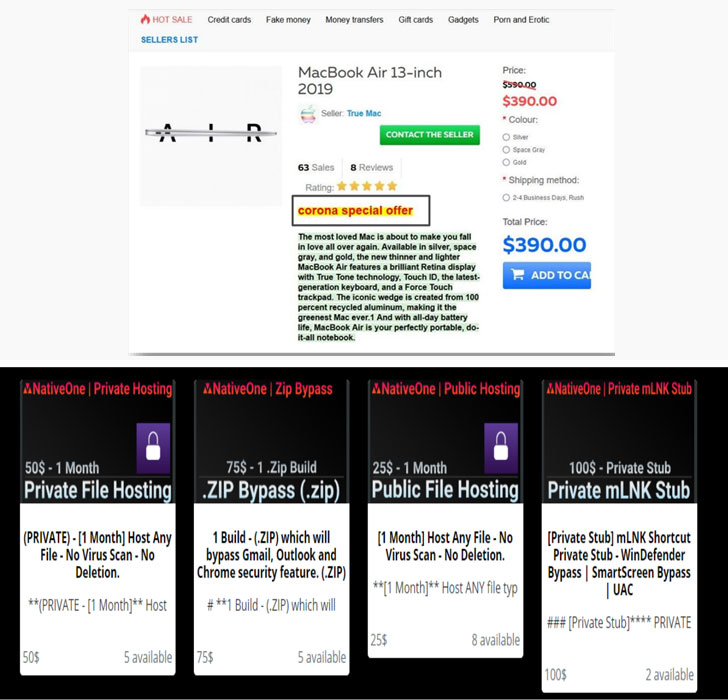

«Las ofertas especiales de diferentes piratas informáticos que promocionan sus ‘productos’, generalmente malware malicioso o herramientas de explotación, se venden a través de la red oscura bajo ofertas especiales con ‘COVID19’ o ‘coronavirus’ como códigos de descuento, dirigidos a aspirantes a atacantes cibernéticos», dijo la firma de ciberseguridad. dijo.

Descuentos por COVID-19: herramientas de explotación a la venta

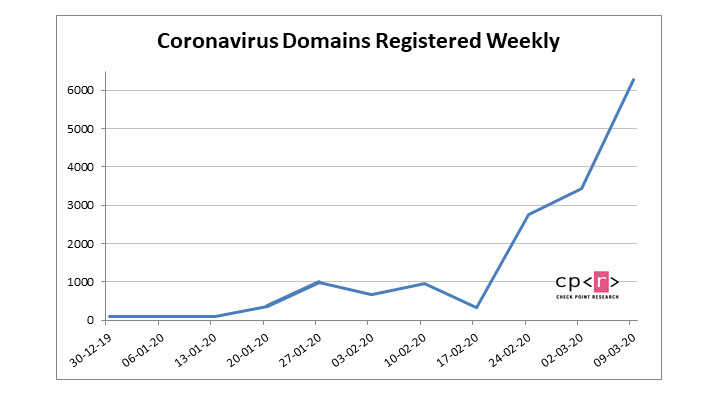

El informe llega después de un aumento en la cantidad de dominios maliciosos relacionados con el coronavirus que se han registrado desde principios de enero.

«Solo en las últimas tres semanas (desde finales de febrero de 2020), hemos notado un gran aumento en la cantidad de dominios registrados: la cantidad promedio de dominios nuevos es casi 10 veces mayor que la cantidad promedio encontrada en las semanas anteriores». dijeron los investigadores. «Se descubrió que el 0,8 por ciento de estos dominios eran maliciosos (93 sitios web) y otro 19 por ciento resultó sospechoso (más de 2200 sitios web)».

Algunas de las herramientas disponibles para comprar a un precio con descuento incluyen «WinDefender bypass» y «Build to bypass email and chrome security».

Otro grupo de piratería, que se conoce con el nombre de «SSHacker», ofrece el servicio de piratería en la cuenta de Facebook con un descuento del 15 por ciento con el código de promoción «COVID-19».

Además, un vendedor que se hace llamar «True Mac» está vendiendo un modelo MacBook Air 2019 por solo $ 390 como una «oferta especial corona». No hace falta decir que la oferta es una estafa.

Una larga lista de ataques con temática de coronavirus

El último desarrollo se suma a una larga lista de ataques cibernéticos contra hospitales y centros de pruebas, campañas de phishing que distribuyen malware como AZORuIt, Emotet, Nanocore RAT y TrickBot a través de enlaces y archivos adjuntos maliciosos, y ejecutan ataques de malware y ransomware que tienen como objetivo sacar provecho del mercado mundial. preocupación por la salud.

- Se descubrió que APT36, un actor de amenazas patrocinado por el estado paquistaní que apunta a la defensa, las embajadas y el gobierno de la India, estaba ejecutando una campaña de phishing selectivo utilizando cebos de documentos con el tema del coronavirus que se hacían pasar por avisos de salud para implementar la herramienta Crimson Remote Administration Tool (RAT). ) en los sistemas de destino.

- Investigadores de empresa de seguridad IssueMakersLab descubrió una campaña de malware lanzada por piratas informáticos de Corea del Norte que utilizaba documentos con trampas explosivas que detallaban la respuesta de Corea del Sur a la epidemia de COVID-19 como un señuelo para lanzar el malware BabyShark. Recorded Future observó, «al menos tres casos en los que la referencia a COVID-19 ha sido aprovechada por posibles actores del estado-nación».

- Una campaña de malspam con el tema de COVID-19 se dirigió a las industrias manufacturera, industrial, financiera, de transporte, farmacéutica y cosmética a través de documentos de Microsoft Word que explota un error de Microsoft Office de dos años y medio en Equation Editor para instalar AZORult programa malicioso El ladrón de información AZORult también se distribuyó utilizando una versión fraudulenta del mapa de coronavirus de Johns Hopkins en forma de un ejecutable malicioso.

- Se descubrió que una aplicación de Android de rastreo de coronavirus en tiempo real falsa, llamada «COVID19 Tracker», abusaba de los permisos de los usuarios para cambiar la contraseña de la pantalla de bloqueo del teléfono e instalar el ransomware CovidLock a cambio de un rescate de $ 100 en bitcoins.

- Otro ataque de phishing, descubierto por Abnormal Security, se dirigió a estudiantes y personal universitario con correos electrónicos falsos en un intento por robar sus credenciales de Office 365 al redirigir a las víctimas desprevenidas a una página de inicio de sesión falsa de Office 365.

- Comentar ataques de spam en sitios web que contenían enlaces a un sitio web de información sobre coronavirus aparentemente inocuo, pero redirigía a los usuarios a negocios dudosos de venta de drogas.

- Además de los correos electrónicos no deseados cargados de malware, los investigadores de F-Secure han observado una nueva campaña de correo no deseado que tiene como objetivo capitalizar la escasez generalizada de máscaras para engañar a los destinatarios para que paguen por máscaras, solo para enviarles nada.

Mantenerse seguro en tiempos de COVID-19

Está muy claro que estos ataques explotan los temores del coronavirus y el hambre de la gente por obtener información sobre el brote. Dado el impacto en la seguridad de las empresas y las personas por igual, es esencial evitar ser víctima de estafas en línea y practicar una buena higiene digital:

- Las empresas deben asegurarse de que las tecnologías de acceso remoto seguras estén instaladas y configuradas correctamente, incluido el uso de la autenticación de múltiples factores, para que los empleados puedan realizar negocios con la misma seguridad desde casa.

- Las personas deben evitar el uso de dispositivos personales no autorizados para el trabajo y asegurarse de que «los dispositivos personales deberán tener el mismo nivel de seguridad que un dispositivo propiedad de la empresa, y también deberá considerar las implicaciones de privacidad de los dispositivos propiedad de los empleados que se conectan a una red de negocios».

- Tenga cuidado con los correos electrónicos y los archivos recibidos de remitentes desconocidos. Lo más importante es verificar la autenticidad de la dirección de correo electrónico del remitente, no abrir archivos adjuntos desconocidos ni hacer clic en enlaces sospechosos, y evitar los correos electrónicos que les piden que compartan datos confidenciales, como contraseñas de cuentas o información bancaria.

- Use fuentes confiables, como sitios web gubernamentales legítimos, para obtener información actualizada y basada en hechos sobre COVID-19.