Según una nueva investigación, un jugador de amenazas con vínculos sospechosos con Pakistán está atacando organizaciones gubernamentales y de energía en las regiones del sur y centro de Asia para implementar un troyano para el acceso remoto a sistemas Windows comprometidos.

«La mayoría de las organizaciones que mostraron signos de compromiso estaban en India y un pequeño número en Afganistán», dijo Black Lotus Labs de Lumen en un análisis el martes. «Las víctimas potencialmente vulnerables están en línea con el gobierno y las verticales de energía».

Las víctimas incluyen organizaciones gubernamentales extranjeras, organizaciones de transmisión de energía y organizaciones de producción y transmisión de energía. Según los informes, la operación encubierta comenzó al menos en enero de 2021.

Estas intersecciones son notables por muchas razones, sobre todo porque, además de su naturaleza altamente específica, las tácticas, técnicas y procedimientos (TTP) adoptados por el adversario se basan en código fuente abierto modificado y el uso de dominios comprometidos en el mismo país. como la entidad de destino para alojar sus archivos maliciosos.

Al mismo tiempo, el grupo se aseguró de ocultar sus actividades modificando las claves de registro, lo que les dio la capacidad de mantener en secreto la persistencia en el dispositivo de destino sin llamar la atención.

Al explicar la cadena de infección de múltiples etapas, Lumen señaló que la campaña “resultó en que la víctima retirara a dos agentes; uno se almacenaba en la memoria, mientras que el otro se recuperaba del lado, lo que aseguraba la permanencia de la amenaza en las estaciones de trabajo infectadas».

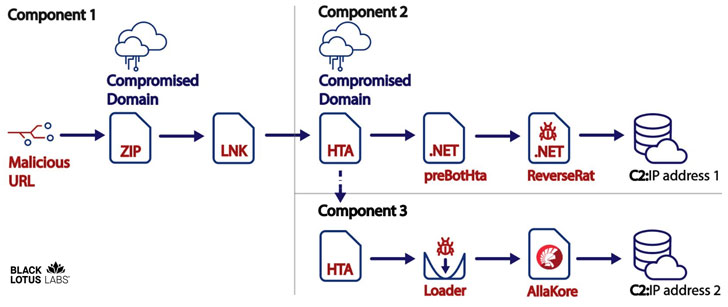

El ataque comienza con un enlace malicioso enviado a través de correos electrónicos o mensajes de phishing que, al hacer clic, descarga un archivo ZIP que contiene un archivo representativo de Microsoft (.lnk) y un archivo PDF de cebo del dominio comprometido.

Además de mostrar un documento inofensivo a un destinatario desprevenido, el archivo de acceso directo también carga y ejecuta en secreto el archivo HTA (aplicación HTML) desde el mismo sitio comprometido.

Los atractivos documentos describen en gran medida acciones para la India disfrazadas de una guía de usuario para registrar y reservar una vacuna COVID-19 a través del portal en línea CoWIN, mientras que varios otros se disfrazan como Bombay Sappers, un cuerpo del Cuerpo de Ingenieros del Ejército de la India.

Independientemente del documento PDF de la víctima, el archivo HTA, el código JavaScript en sí, basado en un proyecto de GitHub llamado CactusTorch, se usa para insertar un código shell de 32 bits en el proceso en ejecución para eventualmente instalar una puerta trasera .NET llamada ReverseRat que se está ejecutando. una gama típica de spyware con la capacidad de tomar capturas de pantalla, finalizar procesos, ejecutar ejecutables arbitrarios, realizar operaciones de archivos y cargar datos en un servidor remoto.

El marco personalizado también viene con un tercer componente, en el que se descarga un segundo archivo HTA de código abierto desde el mismo dominio para implementar un agente AllaKore remoto, potencialmente como un intento alternativo para mantener el acceso a la red comprometida.

«Si bien los objetivos de este actor de amenazas hasta ahora se han mantenido en las regiones del sur y centro de Asia, han demostrado ser efectivos para obtener acceso a las redes de interés», dijeron los investigadores. «A pesar de que anteriormente dependía de marcos de código abierto como AllaKore, el actor pudo seguir siendo efectivo y expandir sus habilidades con el desarrollo del Agente Svchostt y otras partes del proyecto ReverseRat».