Un actor de habla china previamente desconocido se asoció con una operación de focalización evasiva a largo plazo en el sudeste asiático en julio de 2020 para implementar un rootkit en modo kernel en sistemas Windows comprometidos.

Ataques grupales pirateados, denominados FantasmaEmperador de Kaspersky, también se dice que utiliza un «marco de malware de varios niveles sofisticado» que le permite proporcionar perseverancia y control remoto sobre los hosts de destino.

La empresa rusa de seguridad cibernética llamó al rootkit Demódexcon infecciones reportadas en varios sujetos importantes en Malasia, Tailandia, Vietnam e Indonesia, excepto en áreas remotas de Egipto, Etiopía y Afganistán.

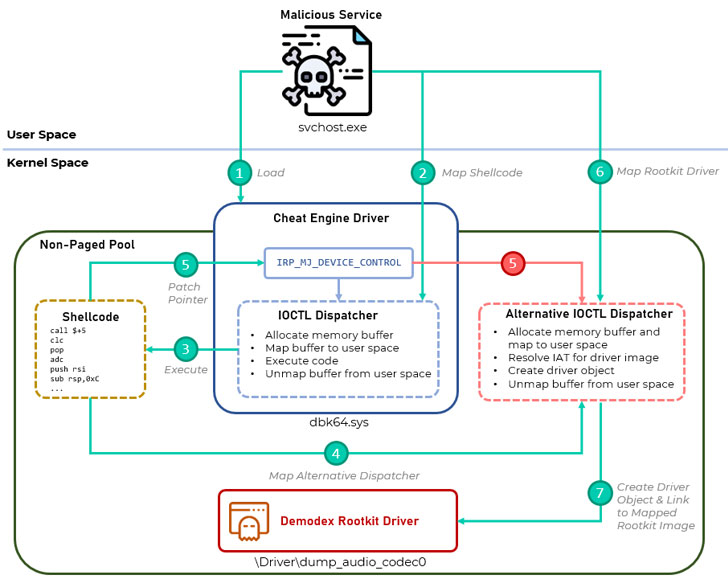

«[Demodex] «Se utiliza para ocultar los artefactos de malware en modo de usuario de los investigadores y las soluciones de seguridad, al tiempo que demuestra un interesante esquema de carga no documentado que involucra el componente del modo kernel de un proyecto de código abierto llamado Cheat Engine, que pasa por alto el mecanismo de aplicación de la firma del controlador de Windows», dijo. investigadores de Kaspersky.

Se ha descubierto que GhostEmperor explota múltiples rutas de intrusión que culminan en la ejecución de malware en la memoria, siendo la principal la explotación de vulnerabilidades conocidas en servidores de acceso público como Apache, Windows IIS, Oracle y Microsoft Exchange, incluidos los exploits de ProxyLogon que surgieron en marzo de 2021. – para obtener soporte inicial y apoyarse lateralmente en otras partes de la red de la víctima, incluso en computadoras que ejecutan las últimas versiones del sistema operativo Windows 10.

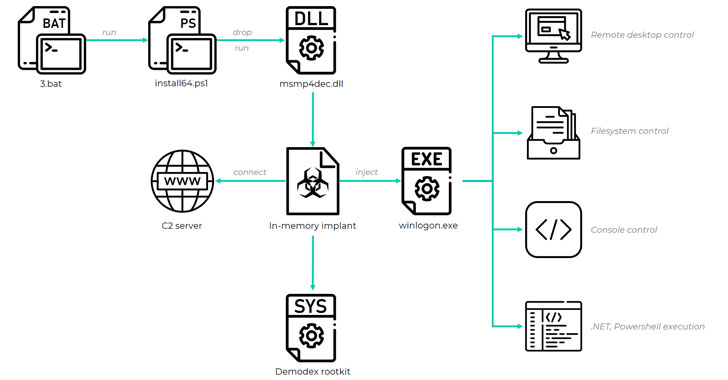

Después de una interrupción exitosa, las cadenas infecciosas seleccionadas que condujeron a la implementación del rootkit se ejecutaron de forma remota a través de otro sistema en la misma red utilizando software legítimo como WMI o PsExec, lo que resultó en un implante de memoria capaz de instalar cargas útiles adicionales en tiempo de ejecución.

Aunque Demodex se basa en la ofuscación y otros métodos de detección y evitación para evitar la detección y el análisis, utiliza el mecanismo Microsoft Driver Signature Enforcement para permitir la ejecución de código arbitrario no firmado en el espacio del núcleo utilizando un controlador firmado legítimo y de código abierto con el nombre «dbk64». . .sys”, que viene con Cheat Engine, una aplicación que sirve para introducir trucos en los videojuegos.

«Con operaciones a largo plazo, víctimas conocidas, [and] conjunto avanzado de herramientas […] el actor básico es altamente hábil y perfecto en su oficio, lo cual es evidente a través del uso de una amplia gama de técnicas antiterroristas y antianalíticas inusuales y sofisticadas”, dijeron los investigadores.

El lanzamiento se produce después de que se reveló que la amenaza vinculada a China, cuyo nombre en código es TAG-28, está detrás de las incursiones contra los medios indios y agencias gubernamentales como The Times Group, la Autoridad de Identificación Única de India (UIDAI) y la policía estatal. de Madhya Pradesh.

A principios de esta semana, Recorded Future también reveló actividades insidiosas dirigidas a Roshan, uno de los proveedores de servicios de telecomunicaciones más grandes de Afganistán, a cuatro jugadores diferentes patrocinados por el estado chino, RedFoxtrot, Calypso APT y dos grupos independientes de puertas traseras. asociado con los grupos Winnti y PlugX.