Los investigadores de seguridad cibernética de FireEye desenmascararon tácticas, técnicas y procedimientos adicionales (TTP) adoptados por los actores de amenazas chinos que recientemente abusaron de los dispositivos Pulse Secure VPN para lanzar shells web maliciosos y filtrar información confidencial de las redes empresariales.

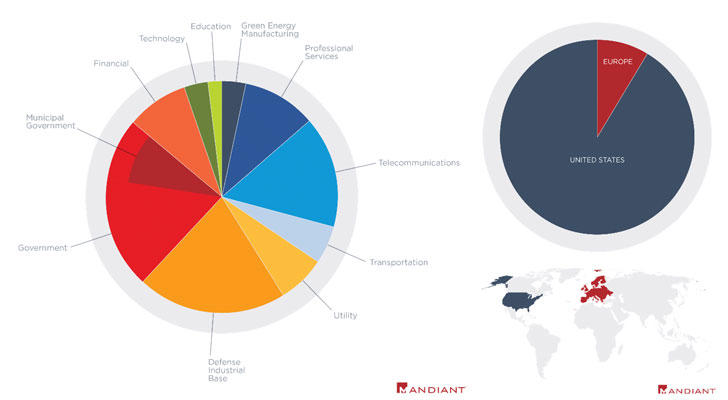

El equipo de inteligencia de amenazas Mandiant de FireEye, que está rastreando la actividad de espionaje cibernético bajo dos grupos de actividad UNC2630 y UNC2717, dijo que las intrusiones se alinean con las prioridades clave del gobierno chino y agregó que «muchas organizaciones comprometidas operan en verticales e industrias alineadas con los objetivos estratégicos de Beijing descritos en China’s reciente 14° Plan Quinquenal».

El 20 de abril, la firma de seguridad cibernética reveló 12 familias de malware diferentes, incluidos STEADYPULSE y LOCKPICK, que se diseñaron con la intención expresa de infectar los dispositivos Pulse Secure VPN y que al menos dos grupos de espionaje cibernético que se cree que están afiliados a China los utilizan. Gobierno.

- UNC2630 – PULSO LENTO, PULSO RADIAL, SANGRE FLUIDA, ATRIUM, MARCAPASOS, PULSO LEVE y CONTROL DE PULSO

- UNC2717: PULSO DURO, PULSO SILENCIOSO Y PULSAJE

La investigación continua de FireEye sobre los ataques como parte de sus esfuerzos de respuesta a incidentes ha descubierto cuatro familias de malware más implementadas por UNC2630: BLOODMINE, BLOODBANK, CLEANPULSE y RAPIDPULSE, con el fin de recopilar credenciales y datos confidenciales del sistema, lo que permite la ejecución arbitraria de archivos y la eliminación de datos forenses. registros.

Además, también se observó a los actores de la amenaza eliminando web shells, ATRIUM y SLIGHTPULSE, de docenas de dispositivos VPN comprometidos entre el 17 y el 20 de abril, en lo que los investigadores describen como «inusual», lo que sugiere que «esta acción muestra una preocupación interesante por la seguridad operativa». seguridad y sensibilidad a la publicidad».

En el corazón de estas intrusiones se encuentra CVE-2021-22893, una vulnerabilidad parcheada recientemente en los dispositivos Pulse Secure VPN que los adversarios explotaron para obtener un punto de apoyo inicial en la red de destino, usándola para robar credenciales, escalar privilegios, realizar reconocimiento interno moviendo lateralmente a través de la red, antes de mantener un acceso persistente a largo plazo y acceder a datos confidenciales.

«Tanto UNC2630 como UNC2717 muestran un comercio avanzado y hacen todo lo posible para evitar la detección. Los actores modifican las marcas de tiempo de los archivos y editan o eliminan pruebas forenses, como registros, volcados del núcleo del servidor web y archivos organizados para la exfiltración», dijeron los investigadores. «También demuestran una comprensión profunda de los dispositivos de red y un conocimiento avanzado de una red específica. Este oficio puede dificultar que los defensores de la red establezcan una lista completa de las herramientas utilizadas, las credenciales robadas, el vector de intrusión inicial o la fecha de inicio de la intrusión. «