Tres grupos distintos de actividades maliciosas que operan en nombre de los intereses estatales chinos han llevado a cabo una serie de ataques dirigidos a redes pertenecientes a al menos cinco importantes empresas de telecomunicaciones ubicadas en países del sudeste asiático desde 2017.

«El objetivo de los atacantes detrás de estas intrusiones era obtener y mantener un acceso continuo a los proveedores de telecomunicaciones y facilitar el espionaje cibernético mediante la recopilación de información confidencial, comprometiendo activos comerciales de alto perfil, como los servidores de facturación que contienen datos de Registro de detalles de llamadas (CDR), así como los componentes clave de la red, como los controladores de dominio, los servidores web y los servidores de Microsoft Exchange», revelaron Lior Rochberger, Tom Fakterman, Daniel Frank y Assaf Dahan de Cyberreason en un análisis técnico publicado el martes.

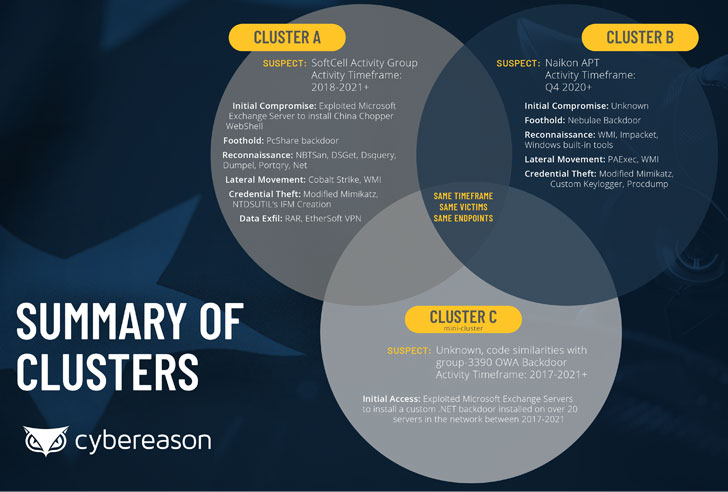

La firma de ciberseguridad con sede en Boston vinculó las campañas, denominadas colectivamente «DeadRinger», a tres actores de amenazas chinos diferentes, a saber, Gallium (también conocido como Soft Cell), Naikon APT (también conocido como APT30 o Lotus Panda) y TG-3390 (también conocido como APT27 o Emissary Panda).

La actividad que rodea al último de los tres grupos comenzó en 2017, mientras que los ataques relacionados con Gallium se observaron por primera vez en el cuarto trimestre de 2020, y el grupo Naikon se subió al carro de la explotación en el cuarto trimestre de 2020. Se cree que las tres operaciones de espionaje continuaron durante todo el camino a mediados de 2021.

Llamando a los atacantes «altamente adaptables», los investigadores destacaron sus esfuerzos diligentes para permanecer bajo el radar y mantener la persistencia en los puntos finales infectados, al mismo tiempo que cambian de táctica y actualizan sus medidas defensivas para comprometer y servidores de correo electrónico de Microsoft Exchange sin parches de puerta trasera utilizando las vulnerabilidades de ProxyLogon. que salió a la luz a principios de marzo.

«Cada fase de la operación demuestra la capacidad de adaptación de los atacantes en la forma en que respondieron a varios esfuerzos de mitigación, cambiando la infraestructura, los conjuntos de herramientas y las técnicas mientras intentaban volverse más sigilosos», señalaron los investigadores.

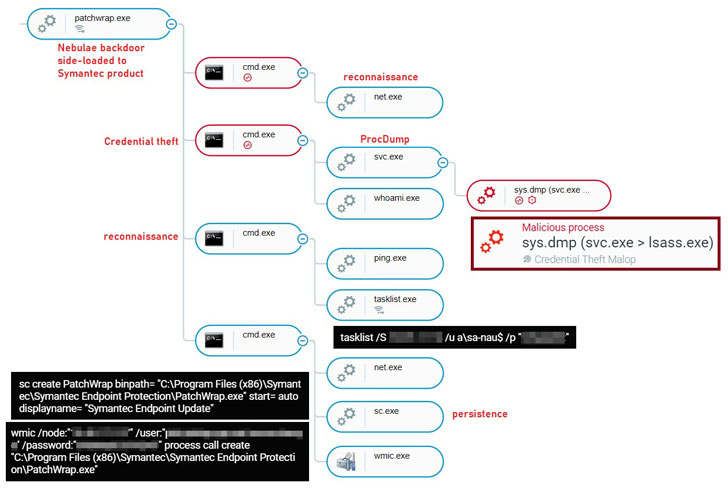

Se descubrió que Naikon, por otro lado, aprovechaba una puerta trasera llamada «Nebulae», así como un registrador de teclas previamente no documentado denominado «EnrollLoger» en activos de alto perfil seleccionados. Vale la pena señalar que el uso de Nebulae por parte de Naikon surgió por primera vez en abril de 2021 cuando se atribuyó al adversario estar detrás de una campaña de ciberespionaje de amplio alcance dirigida a organizaciones militares en el sudeste asiático.

Independientemente de la cadena de ataque, un compromiso exitoso desencadenó una secuencia de pasos, lo que permitió a los actores de amenazas realizar el reconocimiento de la red, el robo de credenciales, el movimiento lateral y la filtración de datos.

El clúster de Emissary Panda es el más antiguo de los tres e implica principalmente la implementación de una puerta trasera OWA (Outlook Web Access) personalizada basada en .NET, que se utiliza para sustraer las credenciales de los usuarios que inician sesión en los servicios OWA de Microsoft, lo que otorga a los atacantes la capacidad de acceder al entorno sigilosamente.

También es de destacar la superposición entre los grupos en términos de victimología y el uso de herramientas genéricas como Mimikatz, con los tres grupos detectados en el mismo entorno objetivo, aproximadamente en el mismo período de tiempo e incluso en los mismos sistemas en algunos casos.

«En este punto, no hay suficiente información para determinar con certeza la naturaleza de esta superposición, es decir, si estos grupos representan el trabajo de tres actores de amenazas diferentes que trabajan de forma independiente, o si estos grupos representan el trabajo de tres equipos diferentes que operan en nombre de un solo actor de amenazas «, dijeron los investigadores.

«Una segunda hipótesis es que hay dos o más actores de amenazas chinos con diferentes agendas/tareas que conocen el trabajo del otro y potencialmente incluso trabajan en conjunto».