Los investigadores de seguridad cibernética revelaron hoy un ataque de espionaje complejo y dirigido contra posibles víctimas del sector gubernamental en el sudeste asiático que creen que fue llevado a cabo por un grupo APT chino sofisticado al menos desde 2018.

«El ataque tiene un arsenal complejo y completo de cuentagotas, puertas traseras y otras herramientas que involucran puertas traseras Chinoxy, RAT PcShare y binarios de puertas traseras FunnyDream, con artefactos forenses que apuntan hacia un actor chino sofisticado», dijo Bitdefender en un nuevo análisis compartido con The Hacker News.

Vale la pena señalar que la campaña FunnyDream se ha vinculado previamente a entidades gubernamentales de alto perfil en Malasia, Taiwán y Filipinas, con la mayoría de las víctimas ubicadas en Vietnam.

Según los investigadores, no solo alrededor de 200 máquinas exhibieron indicadores de ataque asociados con la campaña, sino que la evidencia apunta al hecho de que el actor de la amenaza puede haber comprometido los controladores de dominio en la red de la víctima, permitiéndoles moverse lateralmente y potencialmente obtener el control de otros sistemas.

La investigación ha arrojado pocas o ninguna pista sobre cómo ocurrió la infección, aunque se sospecha que los atacantes emplearon señuelos de ingeniería social para engañar a los usuarios involuntarios para que abrieran archivos maliciosos.

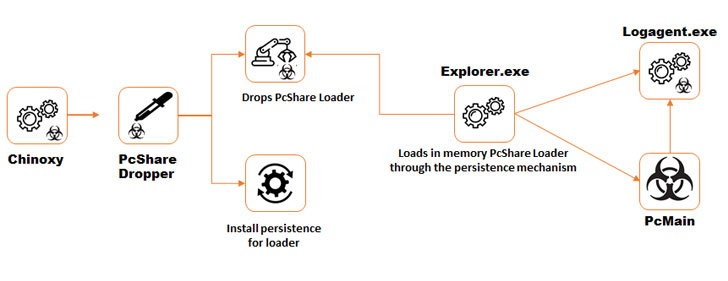

Al obtener un punto de apoyo inicial, se encontraron múltiples herramientas implementadas en el sistema infectado, incluida la puerta trasera Chinoxy para ganar persistencia, así como un troyano chino de acceso remoto (RAT) llamado PcShare, una variante modificada de la misma herramienta disponible en GitHub.

Además de utilizar utilidades de línea de comandos como tasklist.exe, ipconfig.exe, systeminfo.exe y netstat para recopilar información del sistema, se instalaron otras (ccf32, FilePak, FilePakMonitor, ScreenCap, Keyrecord y TcpBridge) para recopilar archivos. , capturar capturas de pantalla, registrar pulsaciones de teclas y filtrar la información recopilada a un servidor controlado por un atacante.

La investigación también descubrió el uso de la puerta trasera FunnyDream antes mencionada a partir de mayo de 2019, que viene con múltiples capacidades para acumular datos de usuario, limpiar rastros de implementación de malware, frustrar la detección y ejecutar comandos maliciosos, cuyos resultados se transmitieron al comando y -servidores de control (C&C) ubicados en Hong Kong, China, Corea del Sur y Vietnam.

«Atribuir ataques de estilo APT a un grupo o país en particular puede ser extremadamente difícil, principalmente porque los artefactos forenses a veces se pueden plantar intencionalmente, la infraestructura de C&C puede residir en cualquier parte del mundo y las herramientas utilizadas se pueden reutilizar de otros grupos APT», dijeron los investigadores. concluyó.

«Durante este análisis, algunos artefactos forenses parecen sugerir un grupo APT de habla china, ya que algunos de los recursos encontrados en varios binarios tenían un idioma establecido en chino, y la puerta trasera Chinoxy utilizada durante la campaña es un troyano que se sabe que se utilizó. por actores de amenazas de habla china».