Se han utilizado dos aplicaciones maliciosas de Android recientemente descubiertas en Google Play Store para atacar a los usuarios del ecosistema brasileño de pagos instantáneos en un probable intento de atraer a las víctimas para que transfieran de manera fraudulenta todo el saldo de su cuenta a otra cuenta bancaria bajo el control de los ciberdelincuentes.

«Los atacantes distribuyeron dos variantes diferentes de malware bancario, denominadas Ladrón de imágenes y MalRhinoa través de dos aplicaciones maliciosas separadas […] para llevar a cabo sus ataques «, dijo Check Point Research en un análisis compartido con The Hacker News. Ambas aplicaciones maliciosas fueron diseñadas para robar dinero de las víctimas a través de la interacción del usuario y la aplicación PIX original».

Las dos aplicaciones en cuestión, que se descubrieron en abril de 2021, ya se han eliminado de la tienda de aplicaciones.

Lanzada en noviembre de 2020 por el banco central de Brasil, la autoridad monetaria del país, Pix es una plataforma de pago estatal que permite a consumidores y empresas transferir dinero desde sus cuentas bancarias sin necesidad de tarjetas de débito o crédito.

PixStealer, que se encontró distribuido en Google Play como una aplicación PagBank Cashback falsa, está diseñado para drenar los fondos de la víctima a una cuenta controlada por el actor, mientras que MalRhino, disfrazado como una aplicación de token móvil para el banco brasileño Inter, viene con las funciones avanzadas necesarias. . Reúna una lista de aplicaciones instaladas y obtenga un PIN para bancos específicos.

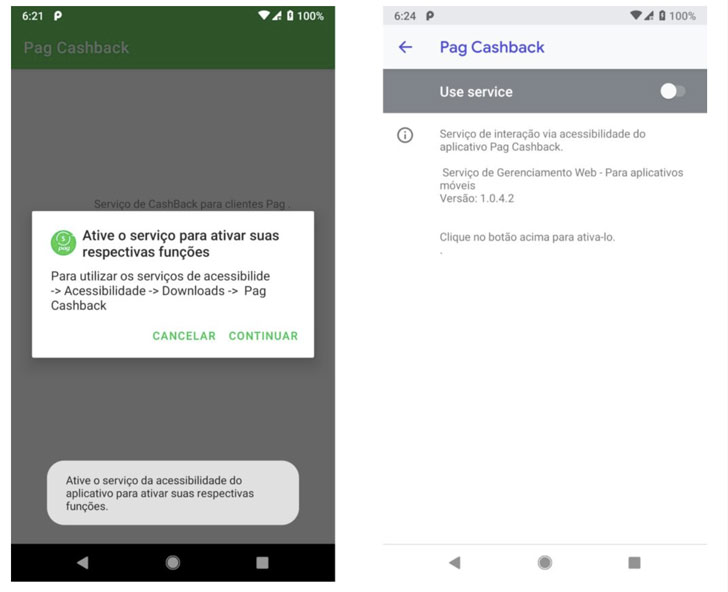

«Cuando un usuario abre su aplicación PIX Bank, el Pixstealer de la víctima mostrará una ventana emergente donde el usuario no puede ver los movimientos del atacante», dijeron los investigadores. «Detrás de la ventana emergente, el atacante obtiene la cantidad de dinero disponible y transfiere el dinero, a menudo todo el saldo de la cuenta, a otra cuenta».

PixStealer y MalRhino combinan que ambas aplicaciones abusan del servicio de accesibilidad de Android para realizar acciones maliciosas en dispositivos comprometidos, lo que las convierte en la última incorporación a una larga lista de malware móvil que utiliza permisos de robo de datos.

Específicamente, la superposición falsa capturará toda la pantalla y mostrará el mensaje «Sincronizando su acceso… No apague la pantalla de su teléfono móvil» cuando el malware de fondo esté buscando un botón «Transferir» para realizar una transacción utilizando la API de accesibilidad. .

La variante de MalRhino también se destaca porque utiliza el marco Rhino JS basado en Java de Mozilla para ejecutar comandos de JavaScript en aplicaciones bancarias específicas, pero no antes de convencer a los usuarios de activar los servicios de accesibilidad.

«Esta técnica no se usa comúnmente en el malware móvil y muestra cómo los jugadores innovadores son innovadores para evitar la detección y entrar en Google Play», dijeron los investigadores. «Con el creciente abuso del servicio de facilitación de malware bancario móvil, los usuarios deben tener cuidado de permitir los permisos apropiados en las aplicaciones distribuidas a través de tiendas de aplicaciones conocidas como Google Play».