Investigadores de seguridad cibernética revelaron hoy una nueva y sofisticada campaña de ciberespionaje dirigida contra organizaciones aeroespaciales y militares en Europa y Medio Oriente con el objetivo de espiar a los empleados clave de las empresas objetivo y, en algunos casos, incluso desviar dinero.

La campaña, denominada «Operación In (ter) ception» debido a una referencia a «Inception» en la muestra de malware, tuvo lugar entre septiembre y diciembre de 2019, según un nuevo informe que la empresa de ciberseguridad ESET compartió con The Hacker News.

«El objetivo principal de la operación era el espionaje», dijeron los investigadores a The Hacker News. «Sin embargo, en uno de los casos que investigamos, los atacantes intentaron monetizar el acceso a la cuenta de correo electrónico de una víctima a través de un ataque de compromiso de correo electrónico comercial (BEC) como la etapa final de la operación».

La motivación financiera detrás de los ataques, junto con las similitudes en los objetivos y el entorno de desarrollo, han llevado a ESET a sospechar de Lazarus Group, un notorio grupo de piratería que se atribuye a trabajar en nombre del gobierno de Corea del Norte para financiar los programas ilícitos de armas y misiles del país.

Ingeniería social a través de LinkedIn

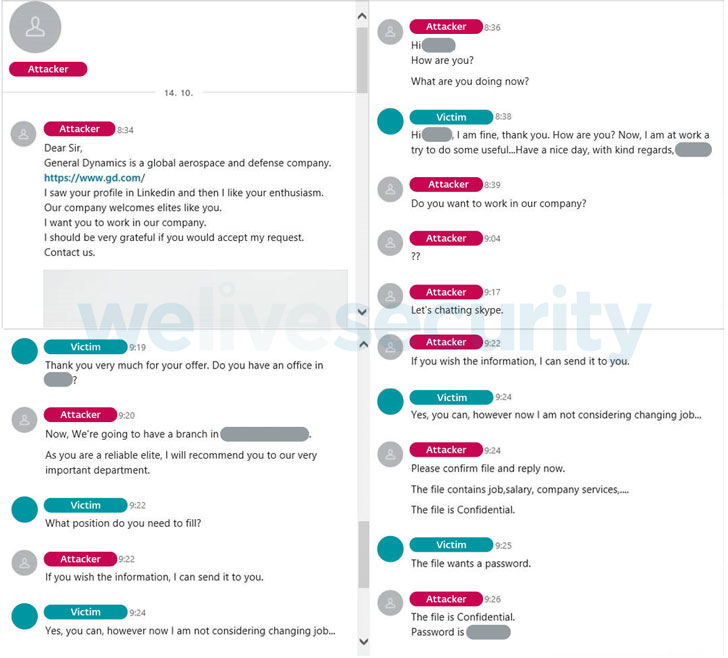

Al afirmar que la campaña estaba muy dirigida, ESET dijo que se basó en trucos de ingeniería social para atraer a los empleados que trabajaban para las empresas elegidas con ofertas de trabajo falsas utilizando la función de mensajería de LinkedIn, haciéndose pasar por gerentes de recursos humanos de empresas conocidas en la industria aeroespacial y de defensa, incluyendo Collins Aeroespacial y General Dynamics.

«Una vez que se estableció el contacto, los atacantes colaron archivos maliciosos en la comunicación, disfrazándolos como documentos relacionados con la oferta de trabajo anunciada», dijeron los investigadores, basándose en una investigación con dos de las empresas europeas afectadas.

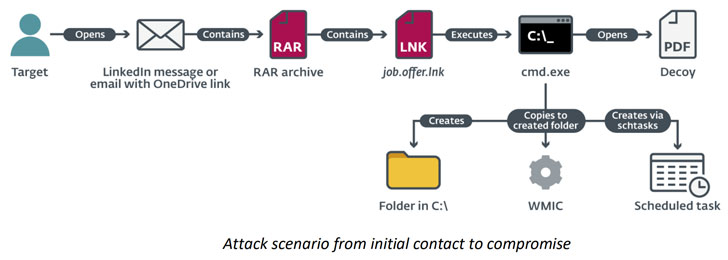

Los archivos RAR de señuelo, que se enviaban directamente a través de los chats o como correos electrónicos enviados desde sus personas falsas de LinkedIn que apuntaban a un enlace de OneDrive, pretendían contener un documento PDF que detallaba la información salarial de puestos de trabajo específicos, cuando en realidad ejecutaba Windows. Utilidad del símbolo del sistema para realizar una serie de acciones:

- Copie la herramienta de línea de comandos del Instrumental de administración de Windows (wmic.exe) en una carpeta específica

- Cambie el nombre a algo inocuo para evadir la detección (por ejemplo, Intel, NVidia, Skype, OneDrive y Mozilla), y

- Cree tareas programadas que ejecuten un script XSL remoto a través de WMIC.

Los actores detrás de la operación, al obtener un punto de apoyo inicial dentro de la empresa objetivo, emplearon un descargador de malware personalizado, que a su vez descargó una carga útil de segunda etapa previamente no documentada: una puerta trasera C ++ que periódicamente envía solicitudes a un atacante. servidor controlado, lleve a cabo acciones predefinidas basadas en los comandos recibidos y extraiga la información recopilada como un archivo RAR a través de una versión modificada de dbxcli, un cliente de línea de comandos de código abierto para Dropbox.

Además de usar WMIC para interpretar secuencias de comandos XSL remotas, los adversarios también abusaron de las utilidades nativas de Windows, como «certutil» para decodificar las cargas útiles descargadas codificadas en base64, y «rundll32» y «regsvr32» para ejecutar su malware personalizado.

«Buscamos activamente signos de actividad patrocinada por el estado en la plataforma y tomamos medidas rápidamente contra los malos para proteger a nuestros miembros. No esperamos las solicitudes, nuestro equipo de inteligencia de amenazas elimina las cuentas falsas utilizando la información que descubrimos y la inteligencia de una variedad de fuentes, incluidas agencias gubernamentales «, dijo Paul Rockwell, jefe de confianza y seguridad de LinkedIn en un comunicado enviado a The Hacker News.

«Nuestros equipos utilizan una variedad de tecnologías automatizadas, combinadas con un equipo capacitado de revisores e informes de miembros, para mantener a nuestros miembros a salvo de todo tipo de malos actores. Hacemos cumplir nuestras políticas, que son muy claras: la creación de una cuenta falsa o la actividad fraudulenta con la intención de engañar o mentir a nuestros miembros es una violación de nuestros términos de servicio. En este caso, descubrimos instancias de abuso que involucraron la creación de cuentas falsas. Tomamos medidas inmediatas en ese momento y restringimos permanentemente las cuentas. «

Ataques BEC motivados financieramente

Además del reconocimiento, los investigadores de ESET también encontraron evidencia de atacantes que intentaban explotar las cuentas comprometidas para extraer dinero de otras empresas.

Aunque no tuvo éxito, la táctica de monetización funcionó utilizando las comunicaciones por correo electrónico existentes entre el titular de la cuenta y un cliente de la empresa para liquidar una factura pendiente en una cuenta bancaria diferente bajo su control.

«Como parte de esta artimaña, los atacantes registraron un nombre de dominio idéntico al de la empresa comprometida, pero en un dominio de nivel superior diferente, y usaron un correo electrónico asociado con este dominio falso para comunicarse más con el cliente objetivo», dijo ESET. .

En última instancia, el cliente objetivo se comunicó con la dirección de correo electrónico correcta de la víctima sobre los correos electrónicos sospechosos, frustrando así el intento de los atacantes.

«Nuestra investigación sobre Operation In (ter) ception muestra nuevamente cuán efectivo puede ser el spear-phishing para comprometer un objetivo de interés», concluyeron los investigadores.

«Estaban muy dirigidos y dependían de la ingeniería social sobre LinkedIn y malware personalizado de varias etapas. Para operar bajo el radar, los atacantes con frecuencia recompilaban su malware, abusaban de las utilidades nativas de Windows y se hacían pasar por software y compañías legítimas».