Un jugador terrible conocido por sus ataques a objetivos en el Medio Oriente ha vuelto a desarrollar su software espía para Android con capacidades mejoradas que le permiten ser más discreto y resistente, mientras finge ser actualizaciones de aplicaciones aparentemente inofensivas para mantenerse bajo control.

Las nuevas variantes «han incorporado nuevas funciones a sus aplicaciones maliciosas que las hacen más resistentes a las acciones de los usuarios que podrían intentar eliminarlas manualmente, y a las empresas de seguridad y alojamiento web que intentan bloquear el acceso o desactivar sus comandos». -y-controlar los dominios del servidor «, dijo Pankaj Kohli, investigador de amenazas de Sophos, en un informe publicado el martes.

El software espía móvil, también conocido como VAMP, FrozenCell, GnatSpy y Desert Scorpion, ha sido la herramienta preferida para el grupo de amenazas APT-C-23 desde al menos 2017, con iteraciones incrementales con monitoreo mejorado de archivos vacíos, imágenes, contactos y registros de llamadas. lea notificaciones de aplicaciones de mensajería, grabe llamadas (incluido WhatsApp) y cierre notificaciones de aplicaciones de seguridad integradas para Android.

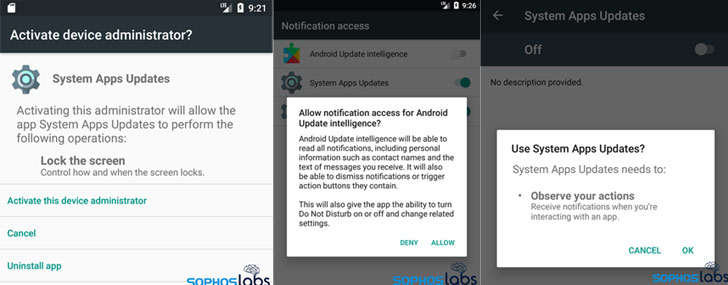

En el pasado, el malware se distribuía a través de tiendas de aplicaciones de Android falsas bajo la apariencia de AndroidUpdate, Threema y Telegram. La última campaña no se diferencia en que toma la forma de aplicaciones que tienen como objetivo instalar actualizaciones en el teléfono objetivo con nombres como Actualizaciones de aplicaciones, Actualizaciones de aplicaciones del sistema y Android Update Intelligence. Se cree que los atacantes entregan una aplicación de spyware enviando un enlace de descarga a los objetivos a través de mensajes.

Una vez que la aplicación está instalada, comienza a solicitar permisos invasivos para realizar una serie de actividades maliciosas que están diseñadas para evitar cualquier intento de eliminar manualmente el malware. La aplicación no solo cambiará su ícono para ocultarse detrás de aplicaciones populares como Chrome, Google, Google Play y YouTube; si un usuario hace clic en el ícono fraudulento, la versión legítima de la aplicación se ejecutará mientras se ejecutan las tareas de monitoreo en segundo plano.

«El spyware es una amenaza creciente en un mundo cada vez más interconectado», dijo Kohli. «El spyware para Android asociado con APT-C-23 ha existido durante al menos cuatro años, y los atacantes continúan desarrollándolo utilizando nuevas técnicas que evitan la detección y eliminación».