Si la puerta de enlace Pulse Connect Secure es parte de la red de su organización, debe tener en cuenta una vulnerabilidad crítica de omisión de autenticación de día cero recientemente descubierta (CVE-2021-22893) que actualmente se está explotando y para la cual no hay parche disponible todavía.

Al menos dos actores de amenazas han estado detrás de una serie de intrusiones dirigidas a organizaciones de defensa, gubernamentales y financieras en los EE. UU. y en otros lugares al aprovechar las vulnerabilidades críticas en los dispositivos Pulse Secure VPN para eludir las protecciones de autenticación de múltiples factores y violar las redes empresariales.

“Una combinación de vulnerabilidades previas y una vulnerabilidad previamente desconocida descubierta en abril de 2021, CVE-2021-22893, son responsables del vector de infección inicial”, dijo el martes la firma de ciberseguridad FireEye, identificando 12 familias de malware asociadas con la explotación de Pulse Secure VPN. accesorios.

La compañía también está rastreando la actividad bajo dos grupos de amenazas UNC2630 y UNC2717 («UNC» para Sin categorizar): el primero vinculado a una irrupción en las redes de la base industrial de defensa (DIB) de EE. UU., mientras que el último se encontró apuntando a una organización europea en Marzo de 2021: con la investigación que atribuye UNC2630 a operativos que trabajan en nombre del gobierno chino, además de sugerir posibles vínculos con otro actor de espionaje APT5 basado en «fuertes similitudes con intrusiones históricas que datan de 2014 y 2015».

Se cree que los ataques organizados por UNC2630 comenzaron en agosto de 2020, antes de expandirse en octubre de 2020, cuando UNC2717 comenzó a reutilizar las mismas fallas para instalar malware personalizado en las redes de agencias gubernamentales en Europa y EE. UU. Los incidentes continuaron hasta marzo de 2021 , según FireEye.

La lista de familias de malware es la siguiente:

- UNC2630 – SLOWPULSE, RADIALPULSE, THINBLOOD, ATRIUM, MARCAPASOS, SLIGHTPULSE y PULSECHECK

- UNC2717 – PULSO DURO, PULSO SILENCIOSO Y PULSJUMP

Dos cepas de malware adicionales, STEADYPULSE y LOCKPICK, implementadas durante las intrusiones no han sido vinculadas a un grupo específico, citando falta de evidencia.

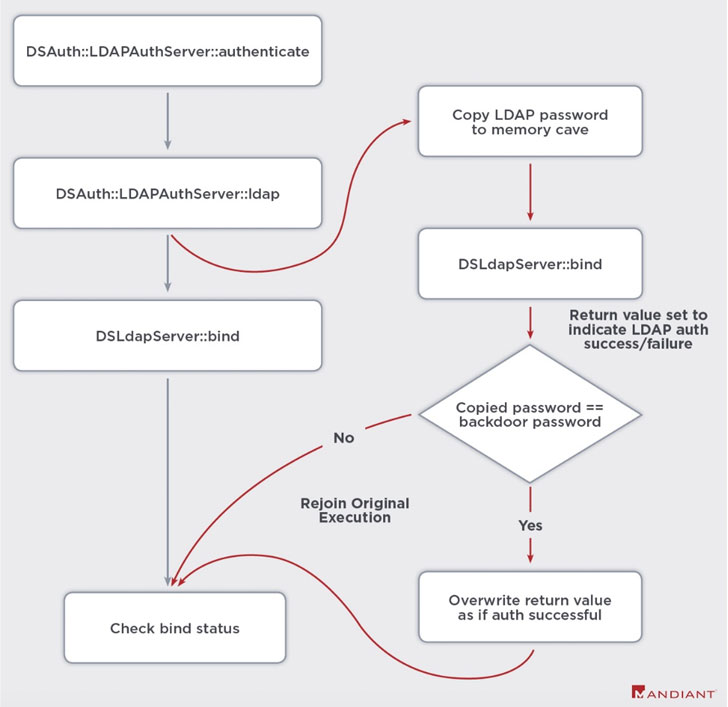

Al explotar múltiples debilidades de Pulse Secure VPN (CVE-2019-11510, CVE-2020-8260, CVE-2020-8243 y CVE-2021-22893), se dice que UNC2630 recolectó credenciales de inicio de sesión, usándolas para moverse lateralmente en el ambientes afectados. Para mantener la persistencia en las redes comprometidas, el actor utilizó archivos binarios y secuencias de comandos Pulse Secure legítimos, pero modificados, para permitir la ejecución de comandos arbitrarios e inyectar shells web capaces de llevar a cabo operaciones de archivo y ejecutar código malicioso.

Ivanti, la compañía detrás de Pulse Secure VPN, ha lanzado mitigaciones temporales para abordar la vulnerabilidad de ejecución de archivos arbitrarios (CVE-2021-22893, puntaje CVSS: 10), mientras que se espera que se solucione el problema a principios de mayo. La compañía con sede en Utah reconoció que la nueva falla afectó a un «número muy limitado de clientes», y agregó que lanzó una herramienta de integridad segura Pulse Connect para que los clientes verifiquen si hay signos de compromiso.

Se recomienda a los clientes de Pulse Secure que actualicen a PCS Server versión 9.1R.11.4 cuando esté disponible.

Las noticias de compromisos que afectan a agencias gubernamentales, entidades de infraestructura crítica y otras organizaciones del sector privado llegan una semana después de que el gobierno de EE. UU. publicara un aviso, advirtiendo a las empresas sobre la explotación activa de cinco vulnerabilidades conocidas públicamente por parte del Servicio de Inteligencia Exterior de Rusia (SVR), incluido CVE- 2019-11510, para ganar puntos de apoyo iniciales en los dispositivos y redes de las víctimas.