Los investigadores de seguridad cibernética con NetLab de Qihoo 360 revelaron hoy los detalles de dos campañas de ataques cibernéticos de día cero detectadas recientemente en dispositivos de red de nivel empresarial dirigidos a dispositivos de red fabricados por DrayTek, con sede en Taiwán.

Según el informe, al menos dos grupos separados de piratas informáticos explotaron dos vulnerabilidades críticas de inyección de comandos remotos (CVE-2020-8515) que afectan a los conmutadores empresariales DrayTek Vigor, balanceadores de carga, enrutadores y dispositivos de puerta de enlace VPN para espiar el tráfico de la red e instalar puertas traseras.

Los ataques de día cero comenzaron en algún lugar a fines de noviembre pasado o principios de diciembre y potencialmente aún continúan contra miles de personas expuestas públicamente. Interruptores DrayTekcon, Vigor 2960, 3900, 300B dispositivos que aún no han sido parcheados con las últimas actualizaciones de firmware lanzadas el mes pasado.

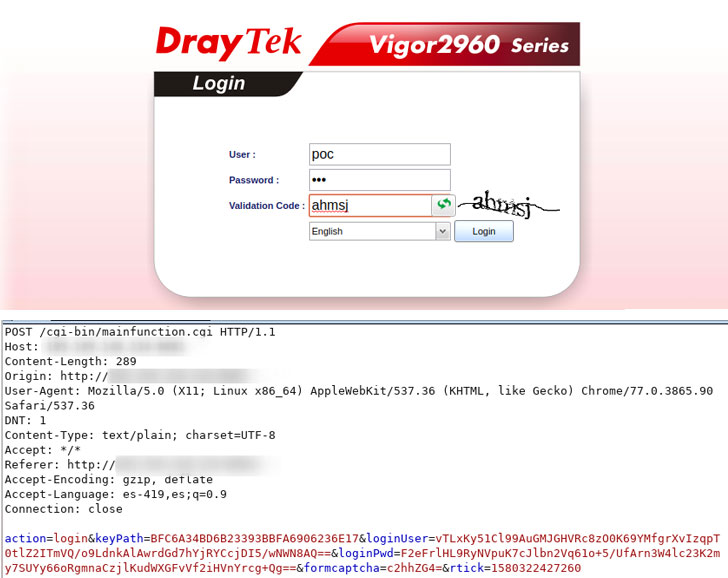

Cualquier atacante remoto no autorizado puede explotar las vulnerabilidades de día cero en cuestión para inyectar y ejecutar comandos arbitrarios en el sistema, como también lo detalla un investigador independiente en su blog.

«Los dos puntos de inyección de comandos de vulnerabilidad de día 0 son keyPath y rtick, ubicados en /www/cgi-bin/mainfunction.cgi, y el programa de servidor web correspondiente es /usr/sbin/lighttpd», dice el informe.

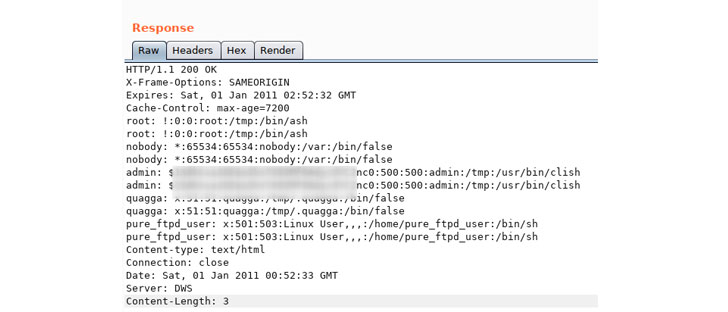

Los investigadores de NetLab aún no han atribuido ambos ataques a ningún grupo específico, pero confirmaron que mientras el primer grupo simplemente espió el tráfico de la red, el segundo grupo de atacantes usó la vulnerabilidad de inyección de comandos rtick para crear:

- la puerta trasera de la sesión web que nunca caduca,

- puerta trasera SSH en los puertos TCP 22335 y 32459,

- cuenta de puerta trasera del sistema con el usuario «wuwuhanhan» y la contraseña «caonimuqin».

Para tener en cuenta, si recientemente instaló el firmware parcheado, o lo está instalando ahora, no eliminará las cuentas de puerta trasera automáticamente en caso de que ya esté comprometido.

«Recomendamos que los usuarios de DrayTek Vigor verifiquen y actualicen su firmware de manera oportuna y verifiquen si hay un proceso tcpdump, una cuenta de puerta trasera SSH, una puerta trasera de sesión web, etc. en sus sistemas».

«Si tiene habilitado el acceso remoto en su enrutador, desactívelo si no lo necesita y use una lista de control de acceso si es posible», sugiere la compañía.

La lista de versiones de firmware afectadas es la siguiente:

- Vigor2960

- Vigor300B

- Vigor3900

- VigorSwitch20P2121 <= v2.3.2

- VigorSwitch20G1280 <= v2.3.2

- VigorSwitch20P1280 <= v2.3.2

- VigorSwitch20G2280 <= v2.3.2

- VigorSwitch20P2280 <= v2.3.2

- Vigor300B

Se recomienda encarecidamente a las empresas y personas afectadas que instalen las últimas actualizaciones de firmware para proteger completamente sus valiosas redes contra el malware y las amenazas emergentes en línea.