Los dispositivos VPN de Fortinet sin parches están siendo objeto de una serie de ataques contra empresas industriales en Europa para implementar una nueva variedad de ransomware llamada «Cring» dentro de las redes corporativas.

Al menos uno de los incidentes de piratería provocó el cierre temporal de un sitio de producción, dijo la firma de seguridad cibernética Kaspersky en un informe publicado el miércoles, sin nombrar públicamente a la víctima.

Los ataques ocurrieron en el primer trimestre de 2021, entre enero y marzo.

«Varios detalles del ataque indican que los atacantes analizaron cuidadosamente la infraestructura de la organización objetivo y prepararon su propia infraestructura y conjunto de herramientas en función de la información recopilada en la etapa de reconocimiento», dijo Vyacheslav Kopeytsev, investigador de seguridad de Kaspersky ICS CERT.

La divulgación se produce días después de que la Oficina Federal de Investigaciones (FBI) y la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) advirtieran sobre actores de amenazas persistentes avanzadas (APT) que escanean activamente dispositivos Fortinet SSL VPN vulnerables a CVE-2018-13379, entre otros.

«Los actores de APT pueden usar estas vulnerabilidades u otras técnicas de explotación comunes para obtener acceso inicial a múltiples servicios gubernamentales, comerciales y tecnológicos. Obtener acceso inicial preposiciona a los actores de APT para realizar futuros ataques», dijo la agencia.

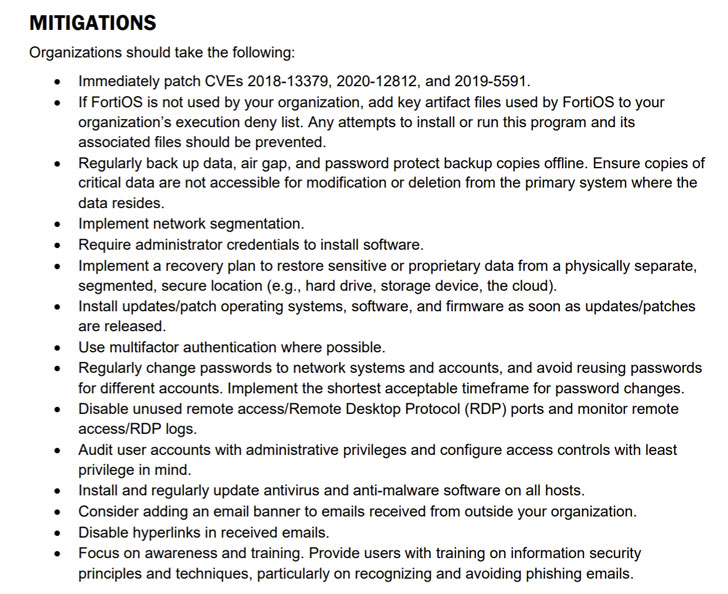

CVE-2018-13379 se refiere a una vulnerabilidad de cruce de ruta en el portal web FortiOS SSL VPN, que permite a los atacantes no autenticados leer archivos de sistema arbitrarios, incluido el archivo de sesión, que contiene nombres de usuario y contraseñas almacenados en texto sin formato.

Aunque los parches para la vulnerabilidad se lanzaron en mayo de 2019, Fortinet dijo en noviembre pasado que identificó una «gran cantidad» de dispositivos VPN que permanecieron sin parches, al tiempo que advirtió que las direcciones IP de esos dispositivos vulnerables con acceso a Internet se vendían en la web oscura. .

En un comunicado compartido con The Hacker News, Fortinet dijo que había instado a los clientes a actualizar sus dispositivos «en múltiples ocasiones en agosto de 2019, julio de 2020 y nuevamente en abril de 2021» luego de la corrección de mayo de 2019. «Si los clientes no lo han hecho, les instamos a implementar de inmediato la actualización y las mitigaciones», dijo la compañía.

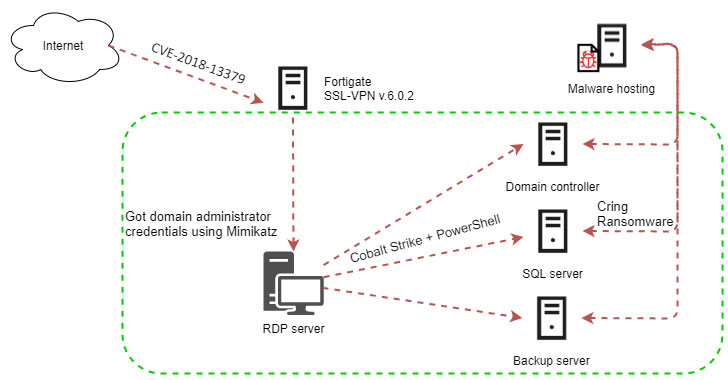

Los ataques dirigidos a empresas europeas no fueron diferentes, según la respuesta al incidente de Kaspersky, que descubrió que la implementación del ransomware Cring implicó la explotación de CVE-2018-13379 para obtener acceso a las redes objetivo.

«Algún tiempo antes de la fase principal de la operación, los atacantes realizaron conexiones de prueba a la VPN Gateway, aparentemente para asegurarse de que las credenciales de usuario robadas para la VPN aún fueran válidas», dijeron los investigadores de Kaspersky.

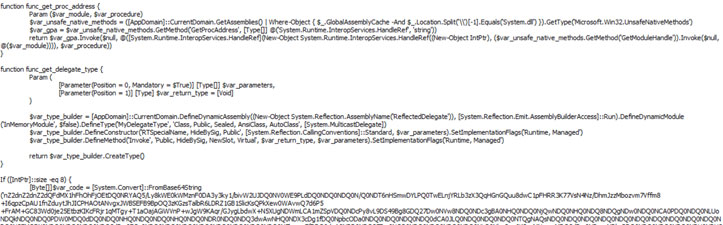

Al obtener acceso, se dice que los adversarios utilizaron la utilidad Mimikatz para desviar las credenciales de la cuenta de los usuarios de Windows que habían iniciado sesión previamente en el sistema comprometido, luego las utilizaron para ingresar a la cuenta del administrador del dominio, moverse lateralmente a través de la red y, finalmente, implemente el ransomware Cring en cada máquina de forma remota utilizando el marco Cobalt Strike.

Cring, una cepa incipiente que fue observada por primera vez en enero de 2021 por el proveedor de telecomunicaciones Swisscom, encripta archivos específicos en los dispositivos utilizando algoritmos de encriptación fuertes después de eliminar los rastros de todos los archivos de respaldo y finalizar los procesos de Microsoft Office y Oracle Database. Después de un cifrado exitoso, deja caer una nota de rescate que exige el pago de dos bitcoins.

Además, el actor de amenazas tuvo cuidado de ocultar su actividad al disfrazar los scripts maliciosos de PowerShell con el nombre «kaspersky» para evadir la detección y se aseguró de que el servidor que albergaba la carga útil del ransomware solo respondiera a las solicitudes provenientes de países europeos.

«Un análisis de la actividad de los atacantes demuestra que, con base en los resultados del reconocimiento realizado en la red de la organización atacada, eligieron cifrar aquellos servidores que los atacantes creían que causarían el mayor daño a las operaciones de la empresa si se perdían», dijo Kopeytsev. .