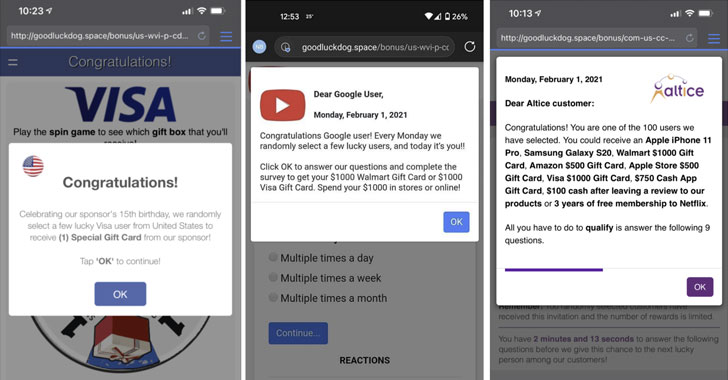

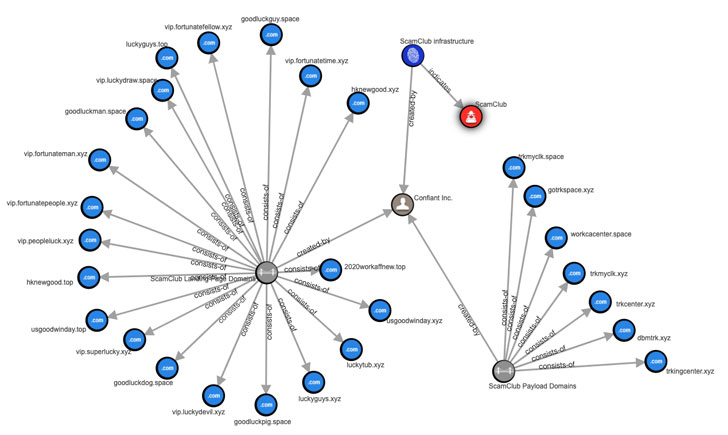

Un grupo de publicidad maliciosa conocido como «ScamClub» explotó una vulnerabilidad de día cero en los navegadores basados en WebKit para inyectar cargas maliciosas que redirigían a los usuarios a sitios web fraudulentos de estafas con tarjetas de regalo.

Los ataques, detectados por primera vez por la firma de seguridad publicitaria Confiant a fines de junio de 2020, aprovecharon un error (CVE-2021–1801) que permitió a las partes malintencionadas eludir la política de espacio aislado de iframe en el motor del navegador que impulsa a Safari y Google Chrome para iOS y ejecutar malware. código.

Específicamente, la técnica aprovechó la forma en que WebKit maneja los detectores de eventos de JavaScript, lo que hace posible salir de la zona de pruebas asociada con el elemento de marco en línea de un anuncio a pesar de la presencia del atributo «permitir-navegación-superior-por-activación-del-usuario» que prohíbe explícitamente cualquier redirección a menos que el evento de clic ocurra dentro del iframe.

Para probar esta hipótesis, los investigadores se dispusieron a crear un archivo HTML simple que contenía un iframe de espacio aislado de origen cruzado y un botón fuera de él que activaba un evento para acceder al iframe y redirigir los clics a sitios web no autorizados.

«El […] después de todo, el botón está fuera del marco de espacio aislado «, dijo el investigador de Confiant Eliya Stein.» Sin embargo, si redirige, eso significa que tenemos un error de seguridad del navegador en nuestras manos, que resultó ser el caso cuando se probó en navegadores basados en WebKit , a saber, Safari en escritorio e iOS «.

Luego de la divulgación responsable a Apple el 23 de junio de 2020, el gigante tecnológico parchó WebKit el 2 de diciembre de 2020 y abordó el problema «con una aplicación mejorada de iframe sandbox» como parte de las actualizaciones de seguridad lanzadas a principios de este mes para iOS 14.4 y macOS Big Sur.

Confiant dijo que los operadores de ScamClub han entregado más de 50 millones de impresiones maliciosas en los últimos 90 días, con hasta 16 millones de anuncios afectados en un solo día.

«Por el lado de las tácticas, este atacante históricamente favorece lo que llamamos una estrategia de ‘bombardeo'», explicó Stein.

«En lugar de tratar de pasar desapercibidos, inundan el ecosistema de la tecnología publicitaria con toneladas de demanda terrible, conscientes de que la mayoría será bloqueada por algún tipo de control, pero lo hacen en volúmenes increíblemente altos con la esperanza de que el pequeño porcentaje que se desliza hará un daño significativo».

Confiant también ha publicado una lista de sitios web utilizados por el grupo ScamClub para ejecutar su reciente campaña de estafa.