FireEye y Microsoft dijeron el jueves que descubrieron tres cepas de malware más en relación con el ataque a la cadena de suministro de SolarWinds, incluida una «puerta trasera sofisticada de segunda etapa», a medida que la investigación sobre la campaña de espionaje en expansión continúa arrojando nuevas pistas sobre las tácticas del actor de amenazas. y técnicas.

Apodado GoldMax (también conocido como SUNSHUTTLE), GoldFinder y Sibot, el nuevo conjunto de malware se suma a una lista creciente de herramientas maliciosas como Sunspot, Sunburst (o Solorigate), Teardrop y Raindrop que fueron entregadas sigilosamente a las redes empresariales por presuntos operativos rusos. .

“Estas herramientas son nuevas piezas de malware que son exclusivas de este actor”, dijo Microsoft. «Están hechos a medida para redes específicas y se evalúan para ser introducidos después de que el actor haya obtenido acceso a través de credenciales comprometidas o el binario SolarWinds y después de moverse lateralmente con Teardrop y otras acciones prácticas en el teclado».

Microsoft también aprovechó para nombrar al actor detrás de los ataques contra SolarWinds como NOBELIOque también está siendo rastreado bajo diferentes apodos por la comunidad de ciberseguridad, incluidos UNC2452 (FireEye), SolarStorm (Unidad 42 de Palo Alto), StellarParticle (CrowdStrike) y Dark Halo (Volexity).

Si bien Sunspot se implementó en el entorno de construcción para inyectar la puerta trasera Sunburst en la plataforma de monitoreo de red Orion de SolarWinds, Teardrop y Raindrop se han utilizado principalmente como herramientas posteriores a la explotación para moverse lateralmente a través de la red y entregar el Cobalt Strike Beacon.

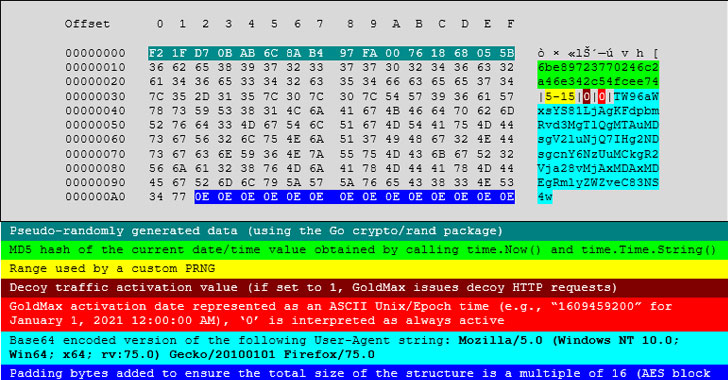

Visto entre agosto y septiembre de 2020, TRANSPORTE SOLAR es un malware basado en Golang que actúa como una puerta trasera de comando y control, estableciendo una conexión segura con un servidor controlado por un atacante para recibir comandos para descargar y ejecutar archivos, cargar archivos del sistema al servidor y ejecutar comandos del sistema operativo en la máquina comprometida.

Por su parte, FireEye dijo que observó el malware en una víctima comprometida por UNC2452, pero agregó que no pudo verificar completamente la conexión de la puerta trasera con el actor de amenazas. La compañía también declaró que descubrió SUNSHUTTLE en agosto de 2020 después de que una entidad no identificada con sede en EE. UU. lo subiera a un repositorio público de malware.

Una de las características más notables de GoldMax es la capacidad de encubrir su tráfico de red malicioso con tráfico aparentemente benigno mediante la selección pseudoaleatoria de referencias de una lista de URL de sitios web populares (como www.bing.com, www.yahoo.com, www. .facebook.com, www.twitter.com y www.google.com) para señuelo de solicitudes HTTP GET que apunten a dominios C2.

«La nueva puerta trasera SUNSHUTTLE es una puerta trasera sofisticada de segunda etapa que demuestra técnicas sencillas pero elegantes de evasión de detección a través de sus capacidades de tráfico ‘mezclado’ para comunicaciones C2», detalló FireEye. «SUNSHUTTLE funcionaría como una puerta trasera de segunda etapa en tal compromiso para realizar el reconocimiento de la red junto con otras herramientas relacionadas con Sunburst».

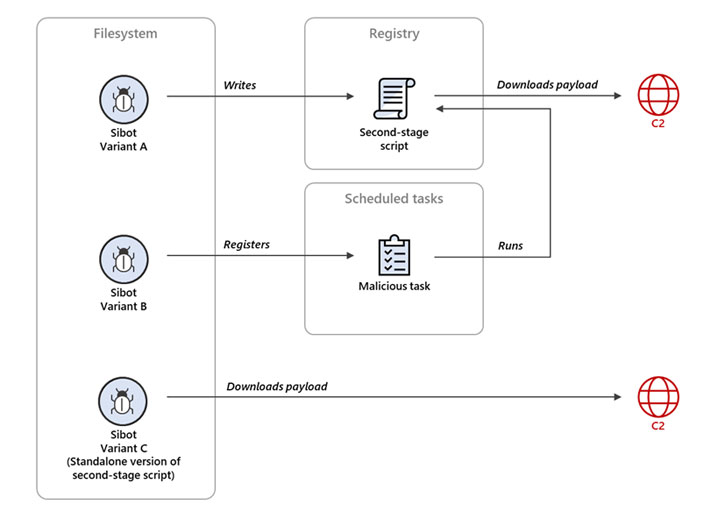

buscador de oro, también escrito en Go, es una herramienta de rastreo HTTP para registrar la ruta que toma un paquete para llegar a un servidor C2. A diferencia de, Sibot es un malware de doble propósito implementado en VBScript que está diseñado para lograr la persistencia en las máquinas infectadas antes de descargar y ejecutar una carga útil desde el servidor C2. Microsoft dijo que observó tres variantes ofuscadas de Sibot.

Incluso cuando las diferentes piezas del rompecabezas del ataque de SolarWinds encajan, el desarrollo destaca una vez más el alcance y la sofisticación en la gama de métodos utilizados para penetrar, propagar y persistir en los entornos de las víctimas.

“Estas capacidades diferían de las herramientas y patrones de ataque de NOBELIUM previamente conocidos, y reiteran la sofisticación del actor”, dijo Microsoft. «En todas las etapas del ataque, el actor demostró un profundo conocimiento de las herramientas de software, las implementaciones, el software y los sistemas de seguridad comunes en las redes y las técnicas utilizadas con frecuencia por los equipos de respuesta a incidentes».