Los investigadores de seguridad cibernética han revelado un nuevo tipo de malware de Office distribuido como parte de una campaña de correo electrónico malicioso dirigida a más de 80 clientes en todo el mundo en un intento de controlar las máquinas de las víctimas y robar información de forma remota.

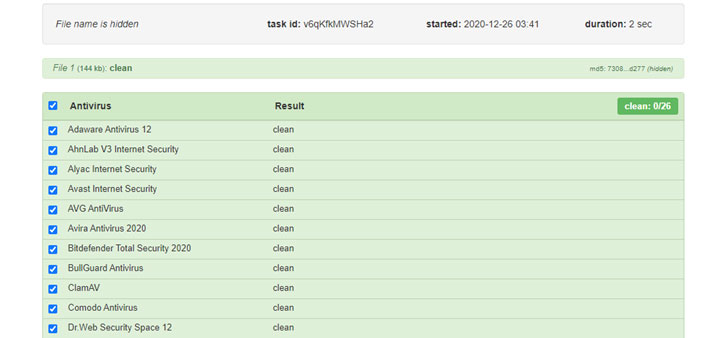

La herramienta, denominada «APOMacroSploit», es un generador de vulnerabilidades de macros que permite al usuario crear un documento de Excel capaz de eludir el software antivirus, la interfaz de escaneo antimalware de Windows (AMSI) e incluso Gmail y otras detecciones de phishing basadas en correo electrónico.

Se cree que APOMacroSploit es obra de dos actores de amenazas con sede en Francia, «Apocaliptique» y «Nitrix», que se estima que ganaron al menos $ 5000 en menos de dos meses vendiendo el producto en HackForums.net.

Se dice que alrededor de 40 piratas informáticos en total están detrás de la operación, utilizando 100 remitentes de correo electrónico diferentes en una serie de ataques dirigidos a usuarios en más de 30 países diferentes. Los ataques se detectaron por primera vez a fines de noviembre de 2020, según la firma de ciberseguridad Check Point.

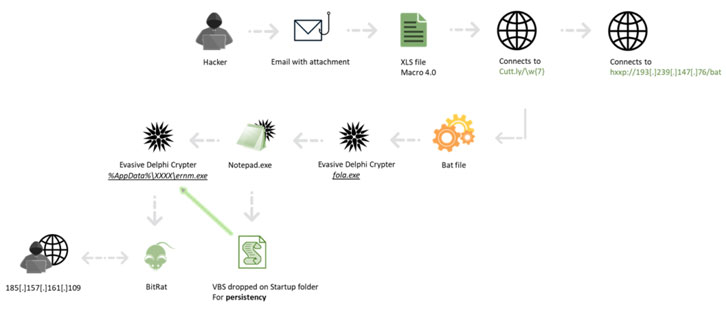

«La infección de malware comienza cuando se habilita el contenido dinámico del documento XLS adjunto y una macro XLM automáticamente comienza a descargar un script de comando del sistema de Windows», dijo la firma en un informe del martes.

Esta secuencia de comandos del sistema se obtiene de cutt.ly, que se dirige a los servidores que alojan varias secuencias de comandos BAT que tienen el apodo de los clientes adjunto a los nombres de archivo. Los scripts también son responsables de ejecutar el malware («fola.exe») en los sistemas Windows, pero no antes de agregar la ubicación del malware en la ruta de exclusión de Windows Defender y deshabilitar la limpieza de Windows.

En uno de los ataques, el malware, un Delphi Crypter seguido de un troyano de acceso remoto de segunda etapa llamado BitRAT, se encontró alojado en un sitio web búlgaro que atiende a equipos y suministros médicos, lo que implica que los atacantes violaron el sitio web para almacenar el ejecutable malicioso. .

La idea de usar «crypters» o «packers» se ha vuelto cada vez más popular entre los actores de amenazas no solo para comprimir sino también para hacer que las muestras de malware sean más evasivas y realicen ingeniería inversa.

BitRAT, que se documentó formalmente en agosto pasado, viene con funciones para extraer criptomonedas, piratear cámaras web, registrar pulsaciones de teclas, descargar y cargar archivos arbitrarios y controlar de forma remota el sistema a través de un servidor de comando y control, que en este caso se resolvió en un sub -dominio de un sitio web búlgaro legítimo para sistemas de videovigilancia.

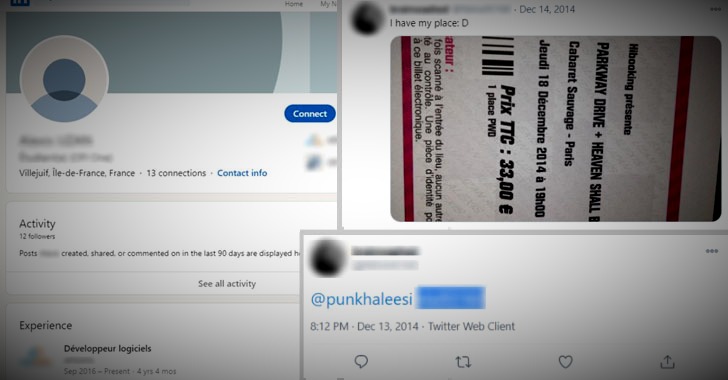

La investigación adicional de Check Point implicó seguir el rastro digital dejado por los dos operadores, incluidos dos perfiles de jugadores de League of Legends, lo que finalmente llevó a los investigadores a desenmascarar la verdadera identidad de Nitrix, quien reveló su nombre real en Twitter cuando publicó una foto de un boleto que compró para un concierto en diciembre de 2014.

Si bien Nitrix es un desarrollador de software de Noisy-Le-Grand con cuatro años de experiencia como desarrollador de software, el uso de Apocaliptique de nombres alternativos como «apo93» o «apocaliptique93» ha suscitado posibilidades de que el individuo también sea francés. residente, ya que «93» es el nombre coloquial del departamento francés de Seine-Saint-Denis.

Check Point Research dijo que ha alertado a las autoridades policiales sobre las identidades de los atacantes.