Investigadores de seguridad cibernética han publicado detalles de lo que dicen es la botnet největší más grande vista en estado salvaje en seis años, que ha infectado a más de 1,6 millones de instalaciones ubicadas principalmente en China para lanzar ataques distribuidos de denegación de servicio ( DDoS) e insertar anuncios en sitios HTTP visitados por usuarios desprevenidos.

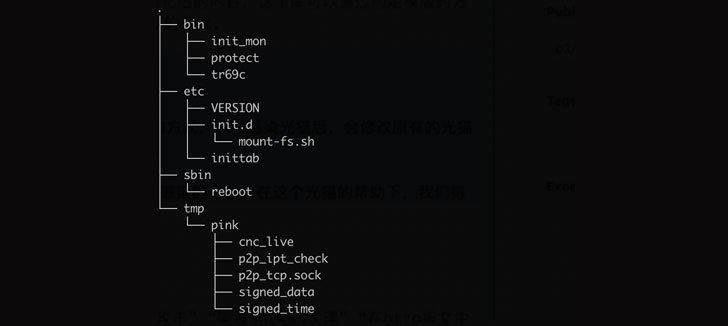

El equipo de seguridad de Netlab de Qihoo 360 llamó a la botnet «rosa» según una muestra obtenida el 21 de noviembre de 2019 debido a la gran cantidad de nombres de funciones que comienzan con «rosa».

Botnet, que se enfoca principalmente en enrutadores ópticos basados en MIPS, utiliza una combinación de servicios de terceros como GitHub, redes punto a punto (P2P) y servidores de comando y control central (C2) para comunicarse entre los robots y el controlador. , sin mencionar el cifrado completo de los canales de transmisión para evitar la toma de control de los dispositivos víctimas.

«Pink se apresuró con el proveedor para mantener el control de los dispositivos infectados mientras el proveedor intentaba resolver el problema repetidamente, el comandante de zapatos también notó las acciones del proveedor en tiempo real e hizo varias actualizaciones de firmware en los enrutadores ópticos en consecuencia», dijeron los investigadores. dijo en un análisis publicado la semana pasada luego de una acción coordinada de un proveedor no especificado y el Centro de Coordinación de Respuesta a Emergencias de la Red Técnica / Red Informática de China (CNCERT / CC).

Curiosamente, Pink también adoptó DNS-Over-HTTPS (DoH), un protocolo utilizado para realizar la traducción del sistema de nombres de dominio remoto a través de HTTPS, para conectarse al controlador especificado en el archivo de configuración, que se proporciona a través de GitHub o Baidu. Tieba, o a través de un nombre de dominio incorporado codificado en algunas muestras.

Más del 96% de los nodos zombis que forman parte de la «red supergrande de bots» estaban ubicados en China, señaló la empresa cibernética con sede en Beijing NSFOCUS en un informe independiente, y el actor de amenazas pirateó el dispositivo para instalar malware. programas Explotar vulnerabilidades de día cero en dispositivos de puerta de enlace de red. Aunque una proporción significativa de los dispositivos infectados se han reparado y restaurado desde julio de 2020, se informa que la botnet todavía está activa y cubre alrededor de 100 000 nodos.

Con las redes de bots lanzando casi 100 ataques DDoS hasta la fecha, estos hallazgos son otra indicación de cómo las redes de bots pueden ofrecer una infraestructura poderosa para que los actores malignos creen varias intrusiones. «El Internet de las cosas se ha convertido en un objetivo importante para las organizaciones de fabricación negras e incluso para las organizaciones con amenazas persistentes avanzadas (APT)», dijeron los investigadores de NSFOCUS. «Aunque Pink es la botnet más grande jamás descubierta, nunca será la última».