ShinyHunters, un notorio grupo clandestino de ciberdelincuentes que ha estado al margen desde el año pasado, ha sido observado mientras busca en el código fuente del repositorio de GitHub de la empresa vulnerabilidades que podrían explotarse a mayor escala, según un análisis de piratas informáticos. .

“En primer lugar, trabajan en Raid Forums. El apodo y la motivación del equipo se puede deducir en parte de su avatar en las redes sociales y otros foros: el Pokémon brillante de Umbreon”, dijeron los investigadores de Intel 471 en un informe compartido con The Hacker. Noticias. «Mientras los jugadores de Pokémon cazan y recolectan personajes ‘brillantes’ en el juego, ShinyHunters recopila y revende los datos de los usuarios».

La revelación llega en un momento en que el costo promedio de la fuga de datos aumentó de $ 3,86 millones a $ 4,24 millones, lo que lo convierte en el costo promedio más alto en 17 años, siendo las credenciales comprometidas responsables del 20 % de las violaciones denunciadas en más de 500 organizaciones. .

Desde su presentación en abril de 2020, ShinyHunters se ha responsabilizado de una serie de filtraciones de datos, incluidas Tokopedia, Wattpad, Pixlr, Bonobos, BigBasket, Mathway, Unacademy, MeetMindful y la cuenta de Microsoft GitHub, entre otras.

Una evaluación de seguridad basada en riesgos encontró que el actor de amenazas había identificado un total de más de 1,12 millones de direcciones de correo electrónico únicas pertenecientes a organizaciones S&P 100, educación, gobierno y militares para fines de 2020.

La semana pasada, el grupo comenzó a vender una base de datos que supuestamente contenía los datos personales de 70 millones de clientes de AT&T por un precio inicial de 200.000 dólares, aunque el proveedor de telecomunicaciones estadounidense negó que sufriera una brecha en sus sistemas.

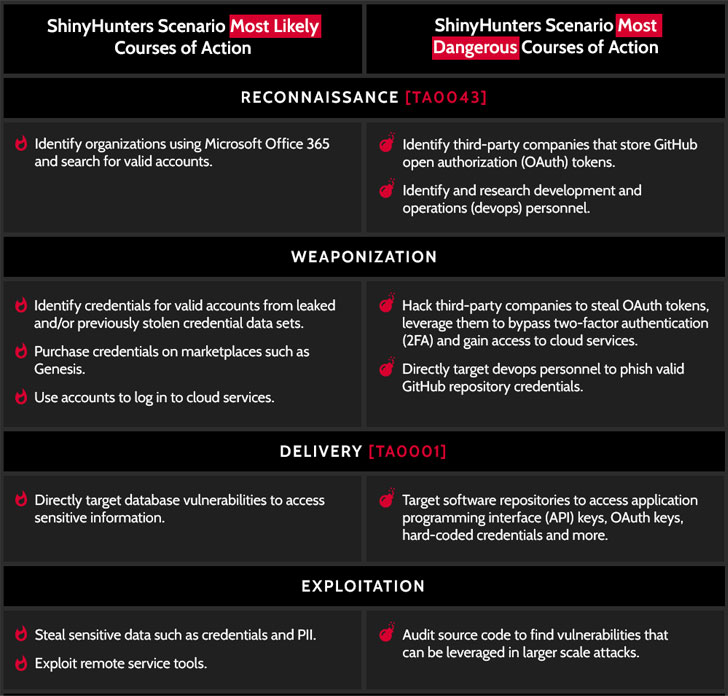

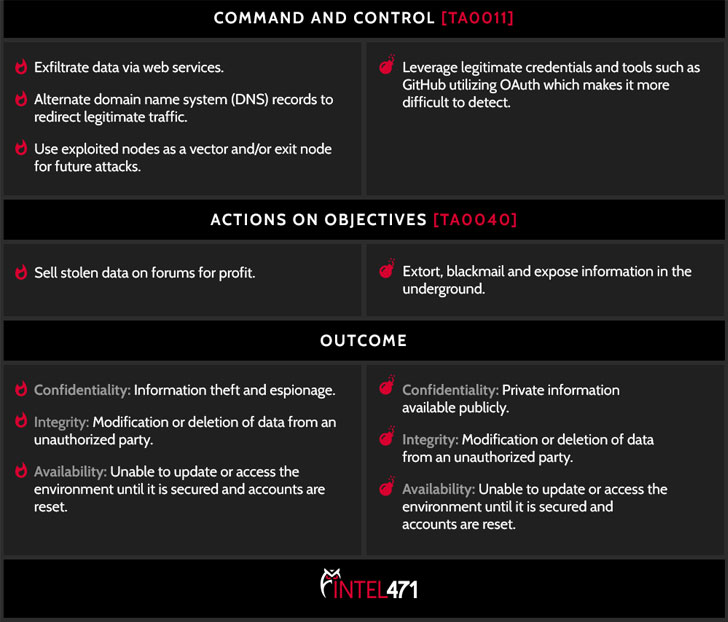

ShinyHunters tiene un rico historial de comprometer sitios web y repositorios de desarrolladores para robar inicios de sesión o claves API para los servicios en la nube de la empresa, que luego se utilizan indebidamente para obtener acceso a bases de datos y recopilar información confidencial para revenderla con fines de lucro o publicarla gratuitamente en foros de piratas informáticos.

También se ha observado que el enemigo apunta a DevOps o GitHub para robar tokens OAuth válidos, usarlos para interrumpir la infraestructura de la nube y eludir cualquier mecanismo de autenticación de dos factores.

«Es posible que ShinyHunters no sea tan conocido como los grupos de ransomware, que actualmente causan confusión en las empresas de todo el mundo. Sin embargo, monitorear a estos actores es esencial para evitar que su empresa se vea afectada por un ataque de este tipo», dijeron los investigadores.

«La información que recopila ShinyHunters a menudo se invierte y se vende en los mismos mercados clandestinos donde los actores de ransomware la usan para lanzar sus propios ataques. Si las empresas pueden moverse para detectar actividades como ShinyHunters, pueden detener los ataques de ransomware incluso antes de que se activen».