Una vulnerabilidad crítica descubierta en la pila 499ES EtherNet/IP (ENIP) de Real-Time Automation (RTA) podría exponer los sistemas de control industrial a ataques remotos de adversarios.

La pila ENIP de RTA es uno de los dispositivos de automatización industrial más utilizados y se anuncia como el «estándar para aplicaciones de E/S de planta en América del Norte».

«La explotación exitosa de esta vulnerabilidad podría causar una condición de denegación de servicio, y un desbordamiento de búfer podría permitir la ejecución remota de código», dijo la agencia de ciberseguridad e infraestructura de EE. UU. (CISA) en un aviso.

Hasta el momento, no se han encontrado exploits públicos conocidos para atacar esta vulnerabilidad. Sin embargo, «según los motores de búsqueda públicos para dispositivos conectados a Internet (por ejemplo, shodan.io) hay más de 8.000 dispositivos compatibles con ENIP conectados a Internet».

rastreado como CVE-2020-25159la falla tiene una gravedad de 9,8 sobre 10 según el sistema de puntuación de vulnerabilidad común (CVSS) estándar de la industria y afecta a todas las versiones de la pila de código fuente del adaptador EtherNet/IP anteriores a la 2.28, que se lanzó el 21 de noviembre de 2012.

La vulnerabilidad de desbordamiento de pila fue revelada a CISA el mes pasado por Sharon Brizinov, investigadora de seguridad de la empresa de seguridad de tecnología operativa Claroty.

Aunque parece que RTA eliminó el código atacable de su software ya en 2012, se sospecha que muchos proveedores compraron versiones vulnerables de esta pila antes de la actualización de 2012 y la integraron en su propio firmware, poniendo así varios dispositivos en riesgo.

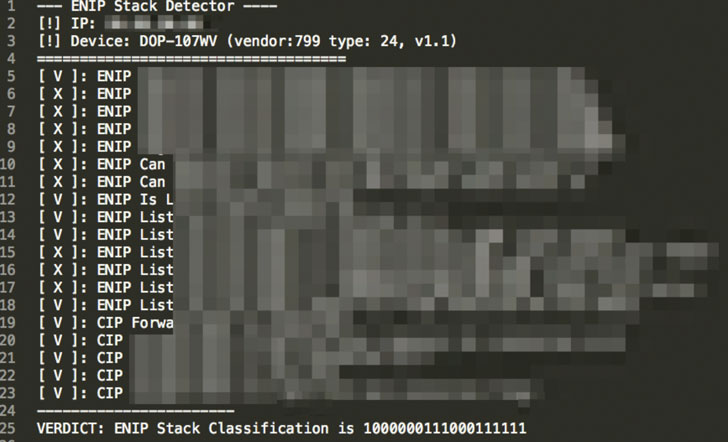

«Se encontró que once dispositivos estaban ejecutando la pila ENIP de RTA en productos de seis proveedores únicos», dijeron los investigadores.

La falla en sí misma se refiere a una verificación incorrecta en el mecanismo de análisis de ruta empleado en el Protocolo industrial común (CIP), un protocolo de comunicación utilizado para organizar y compartir datos en dispositivos industriales, que permite a un atacante abrir una solicitud CIP con una ruta de conexión de gran tamaño ( mayor que 32) y hacer que el analizador escriba en una dirección de memoria fuera del búfer de longitud fija, lo que lleva a la posible ejecución de código arbitrario.

«El código anterior en el dispositivo RTA intentó reducir el uso de RAM al limitar el tamaño de un búfer en particular utilizado en una solicitud de apertura de reenvío de EtherNet/IP», dijo RTA en su divulgación. «Al limitar la memoria RAM, hizo posible que un atacante intentara desbordar el búfer y lo usara para intentar controlar el dispositivo».

Los investigadores de Claroty escanearon 290 módulos diferentes compatibles con ENIP, de los cuales se encontró que 11 dispositivos de seis proveedores diferentes usaban la pila ENIP de RTA. Actualmente hay más de 8.000 dispositivos con acceso a Internet compatibles con ENIP, según una búsqueda en Shodan.

«De manera similar a las divulgaciones anteriores, como Ripple20 o Urgent / 11, este es otro caso de una biblioteca central de terceros vulnerable que pone productos de [Industrial Control System] vendedores en riesgo», señaló Brizinov en un análisis.

Se recomienda que los operadores actualicen a las versiones actuales de la pila ENIP para mitigar la falla. CISA también aconsejó a los usuarios que minimicen la exposición a la red para todos los dispositivos del sistema de control y se aseguren de que no sean accesibles desde Internet.

«Ubique las redes del sistema de control y los dispositivos remotos detrás de los firewalls y aíslelos de la red comercial», dijo CISA en su alerta. «Cuando se requiere acceso remoto, use métodos seguros, como redes privadas virtuales (VPN), reconociendo que las VPN pueden tener vulnerabilidades y deben actualizarse a la versión más reciente disponible».