Investigadores de seguridad cibernética descubrieron hoy el modus operandi de un escurridizo grupo de amenazas que piratea las entidades militares y diplomáticas de alto perfil en Europa del Este para espiar.

Los hallazgos son parte de un análisis colaborativo realizado por la empresa de seguridad cibernética ESET y las empresas afectadas, lo que da como resultado una mirada exhaustiva a las operaciones de InvisiMole y las tácticas, herramientas y procedimientos (TTP) del grupo.

«Los investigadores de ESET realizaron una investigación de estos ataques en cooperación con las organizaciones afectadas y pudieron descubrir los extensos y sofisticados conjuntos de herramientas utilizados para la entrega, el movimiento lateral y la ejecución de las puertas traseras de InvisiMole», dijo la compañía en un informe compartido con The Noticias de piratas informáticos.

Cooperación con el Grupo Gamaredon

Descubierto por primera vez en 2018, InvisiMole ha estado activo al menos desde 2013 en relación con operaciones de ciberespionaje dirigidas en Ucrania y Rusia. Después de pasar desapercibido, el actor de amenazas regresó a fines del año pasado con un conjunto de herramientas actualizado y tácticas no reportadas anteriormente para ofuscar el malware.

«InvisiMole tiene una arquitectura modular, comienza su viaje con una DLL contenedora y realiza sus actividades utilizando otros dos módulos que están integrados en sus recursos», señalaron anteriormente los investigadores de ESET en un informe de junio de 2018. «Ambos módulos son puertas traseras ricas en funciones, que juntas le dan la capacidad de recopilar tanta información sobre el objetivo como sea posible».

Se descubrió que el software espía rico en funciones, denominado RC2FM y RC2CL, era capaz de realizar cambios en el sistema, escanear redes inalámbricas para rastrear la geolocalización de las víctimas, recopilar información del usuario e incluso cargar archivos confidenciales ubicados en la máquina comprometida. Pero el mecanismo exacto de entrega de malware seguía sin estar claro hasta ahora.

ESET no solo encontró evidencia de técnicas de «vivir de la tierra» que explotaban aplicaciones legítimas para llevar a cabo sigilosamente operaciones maliciosas, sino que también descubrió vínculos con un segundo actor de amenazas llamado grupo Gamaredon, que tiene una larga historia de ataques cibernéticos contra instituciones ucranianas. .

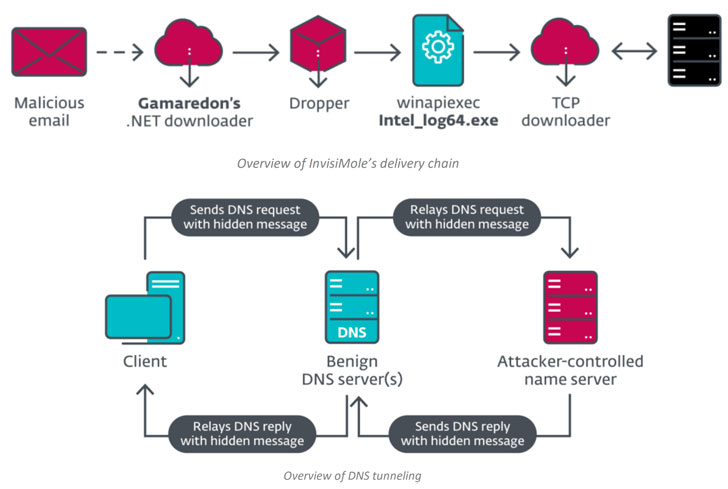

«Gamaredon se usa para allanar el camino para una carga útil mucho más sigilosa: según nuestra telemetría, una pequeña cantidad de objetivos de Gamaredon se ‘actualizan’ al malware avanzado InvisiMole, probablemente aquellos considerados particularmente importantes por los atacantes», dijeron los investigadores, y agregaron el malware se implementa solo después de que los atacantes obtuvieron privilegios administrativos, ya que muchos de los métodos de ejecución de InvisiMole requieren permisos elevados.

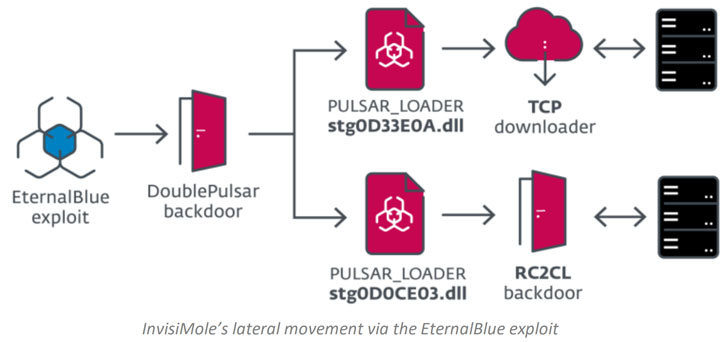

Una vez que se produce el compromiso inicial, InvisiMole explota las vulnerabilidades de BlueKeep (CVE-2019-0708) y EternalBlue (CVE-2017-0144) en los protocolos RDP y SMB o utiliza documentos troyanos e instaladores de software para propagarse lateralmente a través de la red.

Además de emplear versiones actualizadas de las puertas traseras RC2CL y RC2FM, el malware aprovecha un nuevo descargador de TCS para descargar módulos adicionales y un descargador de DNS, que, a su vez, aprovecha el túnel DNS para enmascarar las comunicaciones con un servidor controlado por un atacante.

«Con el túnel DNS, el cliente comprometido no contacta directamente con el servidor C&C; solo se comunica con los servidores DNS benignos con los que normalmente se comunicaría la máquina víctima, donde envía solicitudes para resolver un dominio a su dirección IP», dijo el dijeron los investigadores. «El servidor DNS luego se comunica con el servidor de nombres responsable del dominio en la solicitud, que es un servidor de nombres controlado por el atacante, y transmite su respuesta al cliente».

RC2CL y RC2FM: software espía con todas las funciones

Además, las cargas útiles finales, RC2CL y RC2FM, se entregaron a través de no menos de cuatro cadenas de ejecución diferentes que se combinaron mediante la combinación de shellcode malicioso con herramientas legítimas y ejecutables vulnerables.

La puerta trasera RC2CL mejorada admite hasta 87 comandos, con capacidades para encender dispositivos de cámara web y micrófono para tomar fotos, grabar video y sonido, capturar capturas de pantalla, recopilar información de red, enumerar software instalado y monitorear documentos a los que la víctima accedió recientemente. Aunque no se usa de manera destacada, RC2FM viene con su propio conjunto de comandos de exfiltración de documentos, junto con nuevas funciones para registrar pulsaciones de teclas y omitir el control de acceso de usuarios (UAC).

Además, las nuevas versiones de RC2CL y RC2FM vienen con sus propios medios para escapar de la detección antivirus, incluida la inyección en otros procesos inocuos y la supresión de funciones específicas, como el registro de teclas.

«Los objetivos considerados particularmente importantes por los atacantes se actualizan del malware Gamaredon relativamente simple al malware avanzado InvisiMole», dijo Zuzana Hromcová, investigadora de ESET. Esta cooperación previamente desconocida entre los dos grupos «permite al grupo InvisiMole idear formas creativas de operar bajo el radar», agregó.