La Comisión de Derechos Internacionales del Gobierno Federal de EE. UU. Se ha convertido en el objetivo de una puerta trasera que, según se informa, ha comprometido su red interna en lo que los investigadores han descrito como una «operación clásica de tipo APT».

«Este ataque podría proporcionar una visibilidad completa de la red y un control total sobre el sistema y, por lo tanto, podría usarse como el primer paso en un ataque de múltiples etapas para penetrar más profundamente en esta u otras redes», dijo la empresa de seguridad checa Avast. informe publicado la semana pasada.

El nombre de la entidad federal no se dio a conocer, pero los informes de Ars Technica y The Record lo vincularon a la Comisión de Estados Unidos sobre Libertad Religiosa Internacional (USCIRF). Avast dijo que publicó sus hallazgos directamente después de intentos fallidos de informar a la agencia sobre la violación y a través de otros canales establecidos por el gobierno de Estados Unidos.

En esta etapa solo se descubrieron «partes del rompecabezas del ataque», lo que dejó la puerta abierta a muchas incógnitas en cuanto a la naturaleza del vector de acceso inicial utilizado para interrumpir la red, la secuencia de acciones que tomó después del abuso. actor y el impacto general del compromiso en sí.

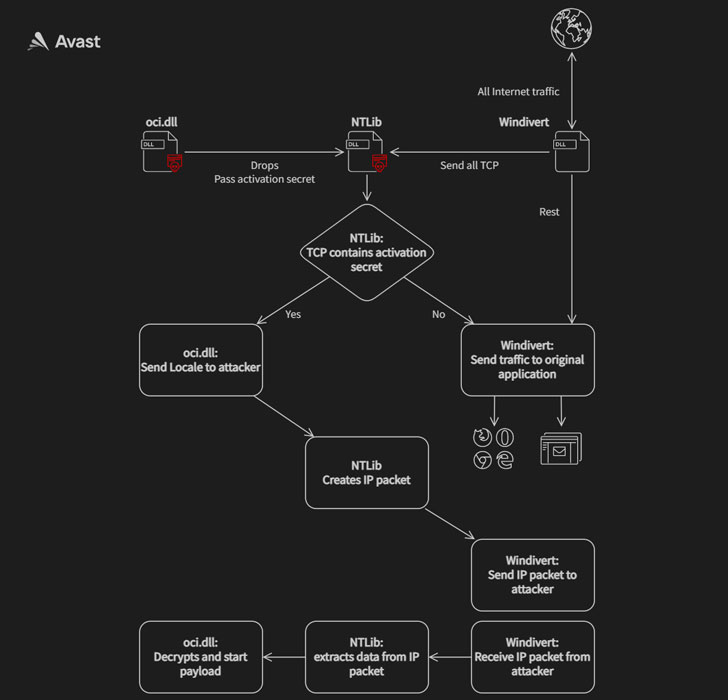

Se sabe que el ataque se llevó a cabo en dos fases para implementar dos binarios maliciosos, el primero de los cuales permitió a un adversario no identificado interceptar el tráfico de Internet y ejecutar el código de su elección, lo que permite a los operadores tomar el control completo de los sistemas infectados. Lo logra mediante la explotación de WinDivert, una herramienta legítima de captura de paquetes para Windows.

Curiosamente, no solo ambas muestras se disfrazan como una biblioteca de Oracle llamada «oci.dll», sino que se descubrió que el decodificador de segunda etapa implementado durante el ataque comparte similitudes con otro archivo ejecutable, que fue descrito en detalle por los investigadores de Trend Micro en 2018. inmerso en el robo de información. Un ataque a una cadena de suministro llamada «Operación Red Signature» dirigida a organizaciones en Corea del Sur. Estas superposiciones llevaron al equipo de Avast Threat Intelligence a sospechar que los atacantes tenían acceso al código fuente de este último.

«Es razonable suponer que se ha filtrado alguna forma de recopilación de datos y tráfico de red, pero esto es una especulación informada», dijeron los investigadores. «Eso significa que no tenemos forma de averiguar con seguridad la magnitud y el alcance de este ataque más allá de lo que hemos visto».