Se ha encontrado una operación de espionaje cibernético en curso con vínculos sospechosos a China dirigida al gobierno del sudeste asiático para implementar software espía en Windows, mientras permanece bajo vigilancia durante más de tres años.

«En esta campaña, los atacantes utilizaron un conjunto de exploits y cargadores de arranque de Microsoft Office con técnicas antianalíticas y antidepuración para instalar puertas traseras previamente desconocidas en las computadoras de las víctimas», dijeron los investigadores de Check Point Research en un informe publicado hoy.

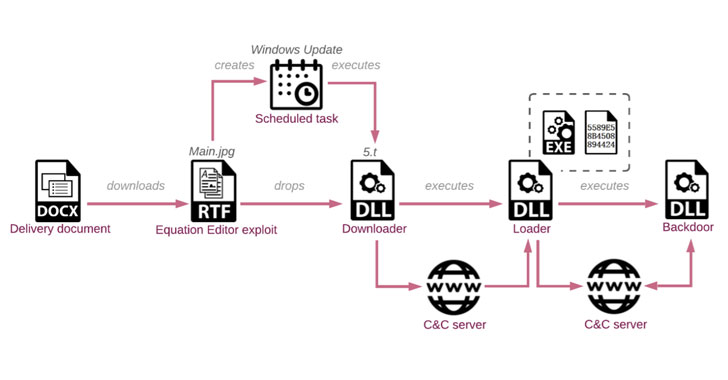

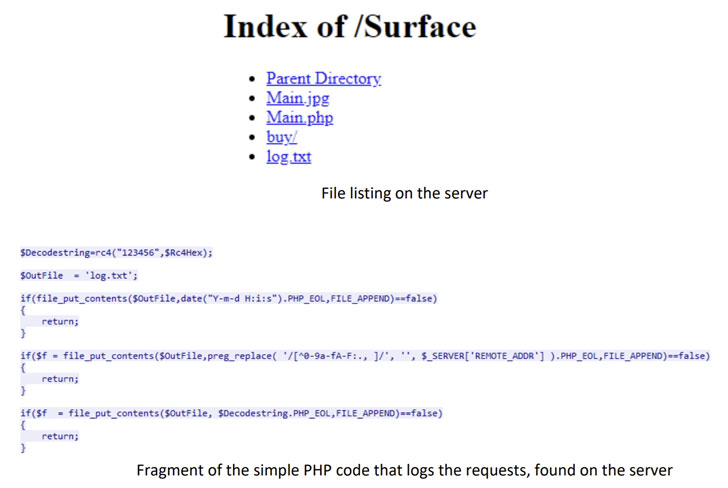

La cadena de infección funciona mediante el envío de cebos que se hacen pasar por otras entidades del gobierno a más miembros del Departamento de Estado, que, cuando se abre, recupera la siguiente fase de datos del servidor del atacante, que contiene un descargador cifrado. El descargador, a su vez, recopila y filtra la información del sistema a un servidor remoto, que luego responde con un cargador de código de shell.

El uso de copias armadas de documentos oficiales que parecen legítimos también sugiere que «los atacantes primero tuvieron que atacar otra unidad dentro del estado objetivo, robar y armar los documentos para usarlos contra el Departamento de Estado», dijo Lotem Finkelstein, director de inteligencia. en Punto de Control.

El último enlace del ataque involucra un cargador que se conecta a un servidor remoto para descargar, descifrar y ejecutar un implante llamado «VictoryDll_x86.dll», que puede realizar operaciones con archivos, tomar capturas de pantalla, crear y terminar procesos e incluso cerrar una máquina infectada. .

Check Point dijo que el adversario había hecho esfuerzos significativos para disfrazar sus actividades al cambiar la infraestructura varias veces desde su desarrollo en 2017, y la puerta trasera recibió su propia parte justa de revisiones para ser más resistente al análisis y reducir la detección en cada etapa.

La campaña de larga duración se ha relacionado con una «confiabilidad media a alta» con el grupo de Amenazas Persistentes Avanzadas (APT) de China, llamado «SharpPanda», según las versiones de prueba de puerta trasera de 2018 cargadas en VirusTotal desde China y los actores que usan el arma Royal Road. , una herramienta que se utiliza desde finales de 2018 en campañas atribuidas a conocidos grupos de amenazas chinos.

Hay varios otros indicios para esta conclusión, incluido el hecho de que los servidores de Comando y Control (C2) devolvieron cargas útiles solo entre la 01:00 y las 08:00 UTC, que, según los investigadores, es el tiempo de trabajo en el país de los atacantes. y que los servidores C2 no devolvieron ninguna carga útil entre el 1 y el 5 de mayo, incluso durante el horario comercial, que coincide con el Día del Trabajo en China.

Este desarrollo es otra indicación de que varios grupos de amenazas cibernéticas, que se cree que están trabajando para promover los intereses económicos a largo plazo de China, continúan atacando redes que pertenecen a gobiernos y organizaciones, mientras pasan mucho tiempo refinando las herramientas en su arsenal. para ocultar su intrusión.

“Toda la evidencia apunta al hecho de que estamos lidiando con una operación altamente organizada que ha hecho esfuerzos considerables para permanecer bajo el radar”, dijo Finkelstein. «En general, los atacantes, que creemos que son una amenaza china, han sido muy sistemáticos en su enfoque».

«Los atacantes no solo están interesados en datos fríos, sino también en lo que sucede en la computadora personal objetivo en cualquier momento, lo que resulta en espionaje en vivo. Aunque pudimos bloquear la operación de vigilancia descrita para el gobierno del sudeste asiático, es posible que Threat Group esté usando su nueva arma de ciberespionaje para otros objetivos en todo el mundo”, agregó.