Han surgido más detalles sobre una vulnerabilidad de omisión de características de seguridad en Windows NT LAN Manager (NTLM) que Microsoft abordó como parte de sus actualizaciones mensuales de Patch Tuesday a principios de este mes.

La falla, rastreada como CVE-2021-1678 (puntaje CVSS 4.3), se describió como un error «explotable de forma remota» que se encuentra en un componente vulnerable vinculado a la pila de red, aunque se desconocen los detalles exactos del problema.

Ahora, según los investigadores de Crowdstrike, el error de seguridad, si no se repara, podría permitir que un mal actor logre la ejecución remota de código a través de un relé NTLM.

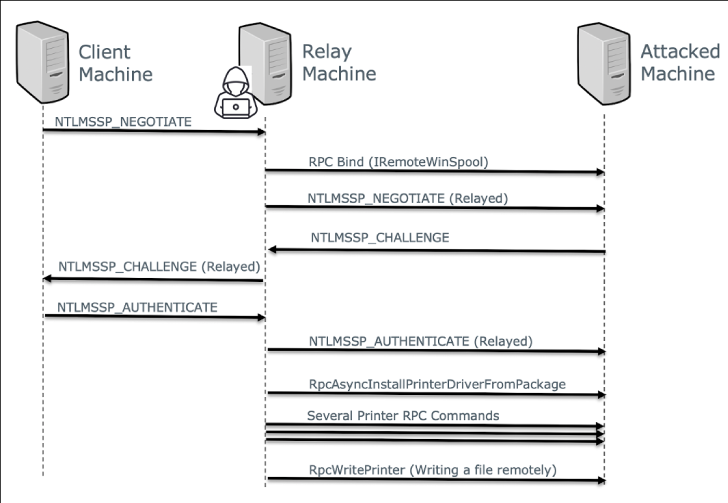

«Esta vulnerabilidad permite a un atacante transmitir sesiones de autenticación NTLM a una máquina atacada y usar una interfaz MSRPC de cola de impresión para ejecutar código de forma remota en la máquina atacada», dijeron los investigadores en un aviso el viernes.

Los ataques de retransmisión NTLM son un tipo de ataques de hombre en el medio (MitM) que normalmente permiten a los atacantes con acceso a una red interceptar el tráfico de autenticación legítimo entre un cliente y un servidor y retransmitir estas solicitudes de autenticación validadas para acceder a los servicios de red. .

Las explotaciones exitosas también podrían permitir que un adversario ejecute código de forma remota en una máquina con Windows o se mueva lateralmente en la red a sistemas críticos, como servidores que alojan controladores de dominio al reutilizar las credenciales NTLM dirigidas al servidor comprometido.

Si bien tales ataques pueden frustrarse mediante la firma SMB y LDAP y la activación de la Protección mejorada para autenticación (EPA), CVE-2021-1678 explota una debilidad en Microsoft Remote Procedure Call (MSRPC) que lo hace vulnerable a un ataque de retransmisión.

Específicamente, los investigadores encontraron que IRemoteWinspool, una interfaz RPC para la administración remota de colas de impresión, podría aprovecharse para ejecutar una serie de operaciones RPC y escribir archivos arbitrarios en una máquina objetivo usando una sesión NTLM interceptada.

Microsoft, en un documento de soporte, dijo que abordó la vulnerabilidad «aumentando el nivel de autenticación RPC e introduciendo una nueva política y clave de registro para permitir a los clientes deshabilitar o habilitar el modo de Cumplimiento en el lado del servidor para aumentar el nivel de autenticación».

Además de instalar la actualización de Windows del 12 de enero, la compañía ha instado a las organizaciones a activar el modo de Cumplimiento en el servidor de impresión, una configuración que dice estará habilitada en todos los dispositivos Windows de forma predeterminada a partir del 8 de junio de 2021.