El grupo de ciberespionaje chino se ha relacionado con una serie de interrupciones dirigidas a instituciones gubernamentales israelíes, proveedores de TI y empresas de telecomunicaciones desde al menos 2019, con piratas informáticos que se hacen pasar por actores iraníes para engañar al análisis forense.

El departamento de amenazas de FireEye Mandiant atribuyó la campaña al operador que monitorea como ‘UNC215’, una operación de espionaje china que se cree que identificó organizaciones en todo el mundo desde 2014 y combinó un grupo de ‘baja confianza’ con una amenaza persistente avanzada (APT) ampliamente conocida. como APT27, Emissary Panda o Iron Tiger.

«UNC215 ha comprometido a organizaciones en los sectores de gobierno, tecnología, telecomunicaciones, defensa, finanzas, entretenimiento y atención médica», dijeron los equipos de FireEye para Israel y Estados Unidos en un informe publicado hoy.

«El grupo se enfoca en datos y organizaciones que son de gran interés para los objetivos financieros, diplomáticos y estratégicos de Beijing», los hallazgos reflejan el deseo implacable de los grupos de piratería de secretos relacionados con la defensa.

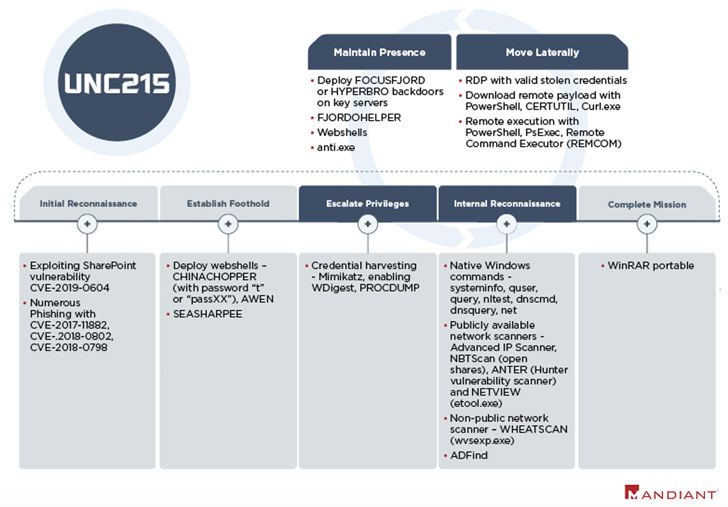

Los primeros ataques del equipo supuestamente explotaron una vulnerabilidad en Microsoft SharePoint (CVE-2019-0604) como trampolín para infiltrarse en redes gubernamentales y académicas para implementar web shells y FOCUSFJORD en objetivos en Medio Oriente y Asia Central. FOCUSFJORD, descrito por primera vez por NCC Group en 2018, también llamado HyperSSL y Sysupdate, es un backdoor que forma parte del arsenal de herramientas que utiliza el actor Emissary Panda.

Después de obtener la posición inicial, el adversario sigue un patrón establecido de puesta en marcha e investigación interna para identificar sistemas clave en la red de destino antes de realizar actividades de movimiento lateral para instalar su propio implante llamado HyperBro, que viene con funciones como captura de pantalla y registro de teclas.

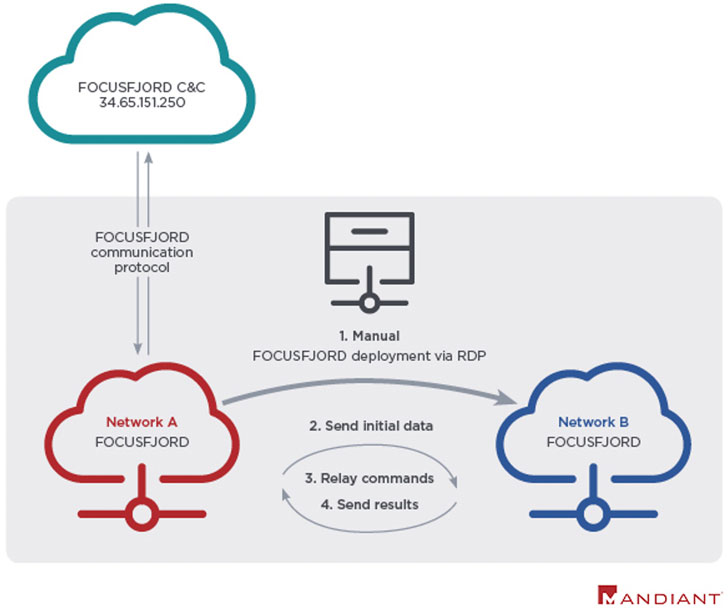

Cada fase del ataque está marcada por esfuerzos notables para evitar la detección mediante la eliminación de cualquier rastro de artefactos forenses residuales de las máquinas comprometidas mientras se mejora la puerta trasera de FOCUSFJORD en respuesta a los mensajes del proveedor de seguridad, ocultando la infraestructura de comando y control (C2). usar otras redes de víctimas para transmitir sus instrucciones C2 e incluso incorporar banderas falsas en un intento de engañar.

Con este fin, el grupo ha implementado su propio shell web llamado SEASHARPEE, que se ha asociado con grupos APT iraníes al menos tres veces, e incluso usó rutas de archivo que contenían enlaces a Irán y mostró mensajes de error en árabe que probablemente oscurecieron la fuente de la actividad.

Además, en una operación de 2019 contra la red del gobierno israelí UNC215, obtuvo acceso al objetivo principal a través del Protocolo de escritorio remoto (RDP) de un tercero de confianza usando credenciales robadas y las explotó para implementar y lanzar de forma remota el malware FOCUSFJORD, señaló la compañía. para la seguridad cibernética.

«Actividad […] demuestra el continuo interés estratégico de China en el Medio Oriente «, concluyeron los científicos». sector.»

«China ha lanzado una serie de campañas de invasión a lo largo de la ruta BRI para monitorear posibles barreras (políticas, económicas y de seguridad) y esperamos que UNC215 continúe apuntando a gobiernos y organizaciones involucradas en estos proyectos de infraestructura crítica en Israel y Medio Oriente. – y a mediano plazo”, agregaron los equipos.