El malware emergente que roba información vendida y distribuida en foros clandestinos rusos clandestinos se escribió en Rust, lo que indica una nueva tendencia en la que los actores de amenazas adoptan cada vez más lenguajes de programación exóticos para eludir las protecciones de seguridad, evitar el análisis y obstaculizar los esfuerzos de ingeniería inversa.

Llamado «Ficker Stealer», se destaca por ser promocionado a través de enlaces web con troyanos y sitios comprometidos, y atrae a las víctimas a páginas de destino fraudulentas que supuestamente ofrecen descargas gratuitas. servicios pagados legítimos como Spotify Music, YouTube Premium y otras aplicaciones de Microsoft Store.

«Ficker se vende y distribuye como Malware-as-a-Service (MaaS) a través de foros en línea rusos clandestinos», dijo el equipo de investigación e inteligencia de BlackBerry en un informe publicado hoy. «Su creador, cuyo alias es @ficker, ofrece varios paquetes pagos con diferentes niveles de tarifas de suscripción usando su programa malicioso».

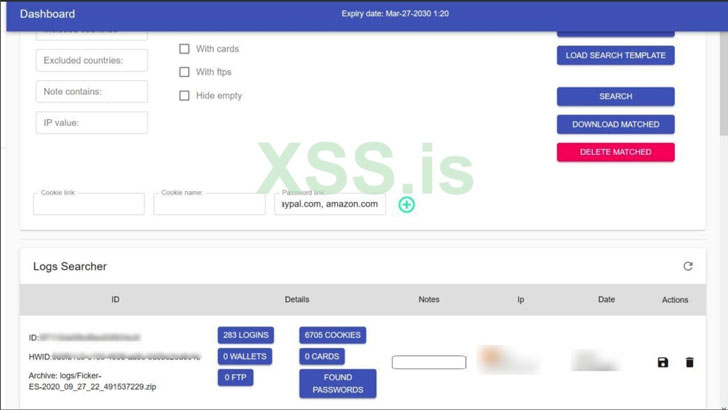

El malware basado en Windows, visto por primera vez en estado salvaje en agosto de 2020, se usa para robar información confidencial, incluidas credenciales, información de tarjetas de crédito, billeteras de criptomonedas e información del navegador, además de actuar como una herramienta para obtener información confidencial de archivos infectados. . y actúa como descargador para descargar y ejecutar malware adicional de segunda etapa.

Además, se sabe que Ficker se entrega a través de campañas de spam, que implican el envío de correos electrónicos de phishing dirigidos con archivos adjuntos de documentos de Excel basados en armas que, cuando se abren, sueltan el cargador Hancitor, que luego coloca la carga útil final utilizando una técnica llamada profundización del proceso para prevenir la detección y enmascaramiento de sus actividades.

En los meses transcurridos desde su descubrimiento, se encontró una amenaza digital utilizando cebos con tecnología DocuSign para instalar el binario de Windows desde un servidor controlado por un atacante. El análisis de malware Ficker de CyberArk el mes pasado señaló su naturaleza altamente oscurecida y las raíces de la oxidación, lo que hace que el análisis sea más difícil, si no totalmente prohibitivo.

«Una vez que se abre un documento falso de DocuSign y se permite que se ejecute su código de macro malicioso, Hancitor a menudo se comunica con su Infraestructura de Comando y Control (C2) y recibe una URL maliciosa que contiene una muestra de Ficker para descargar», dijeron los investigadores de BlackBerry. él dijo.

Además de basarse en técnicas de ofuscación, el malware también incluye otros controles antianalíticos que evitan que se ejecute en entornos virtualizados y en las computadoras de las víctimas ubicadas en Armenia, Azerbaiyán, Bielorrusia, Kazajstán, Rusia y Uzbekistán. También vale la pena señalar que, a diferencia del robo de información tradicional, Ficker está diseñado para ejecutar comandos y filtrar información directamente a los operadores, en lugar de escribir los datos robados en el disco.

«El malware también tiene capacidades de captura de pantalla, lo que permite que el operador del malware capture de forma remota la imagen de la pantalla de la víctima. El malware también permite la captura de archivos y otras opciones de descarga una vez conectado a su C2», dijeron los investigadores. «Una vez que la información se envía de vuelta al C2 de Ficker, el propietario del malware puede acceder y recuperar todos los datos filtrados».