Los investigadores de seguridad cibernética descubrieron el martes tácticas, técnicas y procedimientos (TTP) «significativos» adoptados por los operadores de ransomware Hades que lo distinguen del resto del paquete y lo atribuyeron a un grupo de amenazas motivado financieramente llamado GOLD WINTER.

«El grupo de amenazas GOLD WINTER es, en muchos sentidos, un grupo de amenazas de ransomware típico que persigue objetivos de alto valor para maximizar la cantidad de dinero que puede obtener de sus víctimas», dijeron los investigadores de SecureWorks Counter Threat Unit (CTU). análisis compartido con The Hacker News. “Sin embargo, la Operación GOLD WINTER tiene sus peculiaridades que la diferencian de otros grupos”.

Los hallazgos provienen de un estudio de respuesta a incidentes realizado por una empresa de seguridad cibernética con sede en Atlanta en el primer trimestre de 2021.

Desde que Hades apareció por primera vez en el área de amenazas en diciembre de 2020, ha sido clasificado como el sucesor del ransomware INDRIK SPIDER WastedLocker con «apagones de código adicionales y cambios menores en las funciones», según Crowdstrike. INDRIK SPIDER, también conocido como GOLD DRAKE y Evil Corp., es un sofisticado grupo de delitos electrónicos conocido por operar un troyano bancario llamado Dridex y también por distribuir el ransomware BitPaymer de 2017 a 2020.

Según una investigación realizada por los equipos de Accenture Cyber Investigation and Forensic Response (CIFR) y Cyber Threat Intelligence (ACTI), incluido el Equipo de Transporte y Logística de EE. UU., la cepa de ransomware derivada de WastedLocker encontró al menos tres víctimas al final de marzo de 2021. organizaciones, la Organización de Productos de Consumo de EE. UU. y la Organización Mundial de Fabricación. El gigante de carga Forward Air se presentó como objetivo en diciembre de 2020.

Un análisis posterior publicado por Awake Security planteó la posibilidad de que un actor de amenazas avanzado pudiera operar bajo la máscara de Hades, citando el dominio Hafnium, que se identificó como un indicador de compromiso en la línea de tiempo del ataque de Hades. Hafnium es un nombre dado por Microsoft a un funcionario del gobierno nacional chino, que según la compañía estaba detrás de los ataques de ProxyLogon a servidores Exchange vulnerables a principios de este año.

Declaración de que el grupo de amenazas usa TTP que no están vinculados a otros operadores de ransomware, Secureworks dijo que la ausencia de Hades en los foros y mercados clandestinos podría significar que Hades se ejecuta como un ransomware privado en lugar de un ransomware como servicio (RaaS) . ).

GOLD WINTER se enfoca en redes privadas virtuales y protocolos de escritorio remoto para obtener soporte inicial y mantener el acceso al entorno de las víctimas, y lo usa para lograr persistencia a través de herramientas como Cobalt Strike. En un caso, un adversario disfrazó el ejecutable Cobalt Strike como una aplicación de edición de gráficos de CorelDRAW para ocultar la verdadera naturaleza del archivo, dijeron los investigadores.

En el segundo caso, se descubrió que Hades usaba malware SocGholish, generalmente asociado con el grupo GOLD DRAKE, como vector de acceso inicial. SocGholish se refiere a un ataque drive-by en el que se engaña a un usuario para que visite un sitio web infectado utilizando temas de ingeniería social que se hacen pasar por actualizaciones del navegador para desencadenar descargas maliciosas sin la intervención del usuario.

Curiosamente, en lo que parece ser un intento de atribución engañosa o «rendir homenaje a familias de ransomware admiradas», Hades mostró un patrón de duplicación de rescate de otros grupos competidores como REvil y Conti.

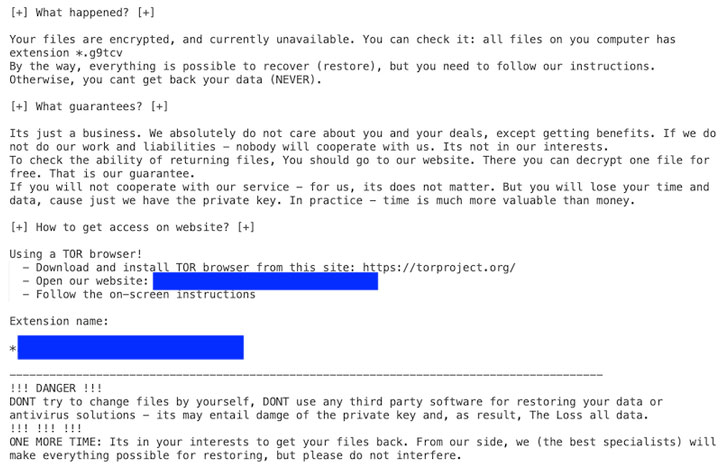

Otra nueva técnica implica el uso del servicio de mensajería instantánea Tox para la comunicación, sin mencionar el uso de sitios web basados en Tor adaptados a cada víctima, en lugar de usar un sitio de fuga centralizado para revelar los datos robados a las víctimas. «Cada sitio web contiene una identificación de chat de Tox para que la víctima se comunique», dijeron los investigadores.

«Los grupos de ransomware suelen ser oportunistas: se dirigen a cualquier organización que pueda ser propensa a la extorsión y que probablemente pague un rescate», dijeron los investigadores. «Sin embargo, los ataques de GOLD WINTER a los grandes productores norteamericanos sugieren que el grupo es un ‘cazador de caza mayor’ que busca específicamente objetivos de alto valor».