Según las últimas investigaciones, el raspado no verificado a gran escala de puntos finales inseguros y disponibles públicamente de versiones anteriores de la solución de advertencia y monitoreo de eventos de Prometheus podría usarse para filtrar involuntariamente información confidencial.

«Debido a que el soporte de autenticación y cifrado es relativamente nuevo, muchas organizaciones que usan Prometheus aún no han habilitado estas funciones, por lo que muchos puntos finales de Prometheus están completamente expuestos a Internet (por ejemplo, puntos finales que usan versiones anteriores), mientras escapan de las métricas y las etiquetas de datos «, dijo Los investigadores de JFrog Andrey Polkovnychenko y Shachar Menashe.

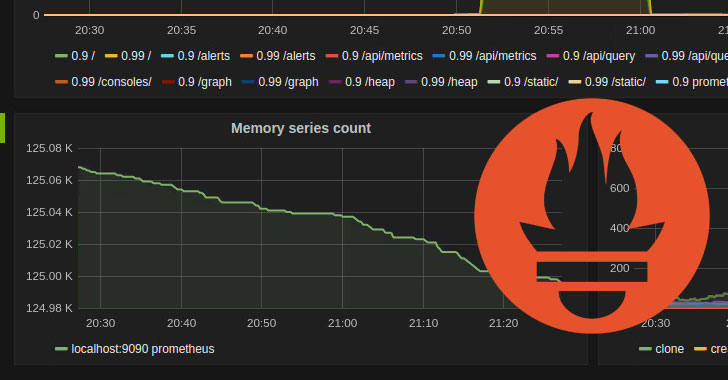

Prometheus es un conjunto de código abierto de herramientas de monitoreo y alerta del sistema que se utiliza para recopilar y procesar métricas de varios puntos finales y permite monitorear fácilmente las métricas de software, como el uso de la memoria, el uso de la red y las métricas específicas del software, como las fallas de inicio de sesión. . a la aplicación web. La compatibilidad con la seguridad de la capa de transporte (TLS) y la autenticación básica se introdujo con la versión 2.24.0 lanzada el 6 de enero de 2021.

Los hallazgos provienen de una encuesta sistemática de puntos finales de Prometheus divulgados públicamente a los que se podía acceder en Internet sin ninguna autenticación, y las métricas encontradas revelaron versiones de software y nombres de host que, según los científicos, podrían armar los atacantes para realizar una encuesta previa al abuso del entorno de destino. servidor específico o para técnicos después de abuso, como movimiento lateral.

Algunos de los puntos finales y la información publicada son los siguientes:

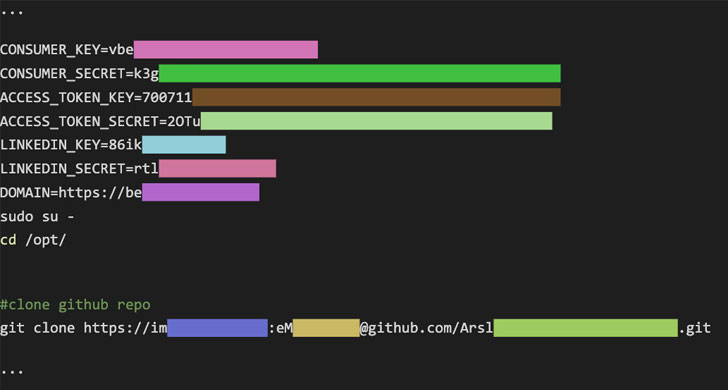

- /api/v1/estado/config – Fuga de nombres de usuario y contraseñas proporcionados en cadenas de URL del archivo de configuración YAML cargado

- /api/v1/objetivos – Fuga de etiquetas de metadatos, incluidas las variables de entorno, así como los nombres de usuario y de máquina agregados a las direcciones de las máquinas de destino

- / api / v1 / estado / banderas – Fuga de nombres de usuario al proporcionar la ruta completa al archivo de configuración YAML

Aún más preocupante es que un atacante puede usar el punto final «/api/v1/status/flags» para consultar el estado de dos interfaces de administración – «web.enable-admin-api» y «web.enable-lifecycle» – y si se encuentra activado manualmente, explotarlos para eliminar todas las métricas almacenadas y, en el peor de los casos, apagar el servidor de monitoreo. Vale la pena señalar que los dos puntos finales están deshabilitados de forma predeterminada desde Prometheus 2.0 por razones de seguridad.

JFrog dijo que descubrió que alrededor del 15% de los puntos finales de Prometheus a Internet tenían habilitada la configuración de administración de API y el 4% tenía activada la administración de la base de datos. Se identificó un total de alrededor de 27 000 hosts a través de la búsqueda de IoT de Shodan.

Además de recomendar a las organizaciones que «indaguen sobre puntos finales […] Para ayudar a verificar que se hayan detectado datos confidenciales, los investigadores dijeron: «Los usuarios avanzados que requieren una autenticación o un cifrado más fuertes que Prometheus también pueden configurar una entidad de red separada para administrar la capa de seguridad».