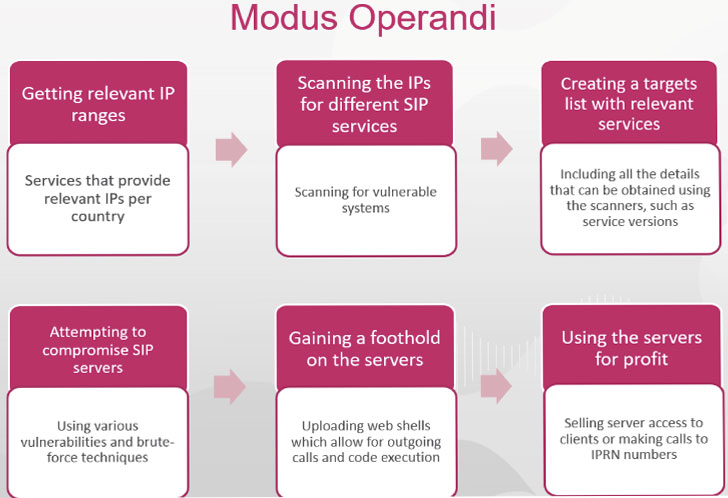

Los investigadores de seguridad cibernética develaron hoy una operación de fraude cibernético en curso dirigida por piratas informáticos en Gaza, Cisjordania y Egipto para comprometer los servidores de VoIP de más de 1200 organizaciones en 60 países durante los últimos 12 meses.

Según los hallazgos publicados por Check Point Research, los actores de amenazas, que se cree que están ubicados en la Franja de Gaza palestina, se han dirigido a Sangoma PBX, una interfaz de usuario de código abierto que se utiliza para administrar y controlar los sistemas telefónicos Asterisk VoIP, particularmente el Protocolo de inicio de sesión. (SIP) servidores.

«Hackear servidores SIP y obtener el control permite a los piratas informáticos abusar de ellos de varias maneras», señaló la firma de ciberseguridad en su análisis. «Una de las formas más complejas e interesantes es abusar de los servidores para realizar llamadas telefónicas salientes, que también se utilizan para generar ganancias. Hacer llamadas es una función legítima, por lo tanto, es difícil detectar cuándo se ha explotado un servidor».

Al vender números de teléfono, planes de llamadas y acceso en vivo a servicios de VoIP comprometidos de empresas específicas a los mejores postores, los operadores de la campaña han generado cientos de miles de dólares en ganancias, además de equiparlos con capacidades para espiar llamadas legítimas.

Explotación de una falla de omisión de autenticación de administración remota

PBX, abreviatura de centralita privada, es un sistema de conmutación que se utiliza para establecer y controlar llamadas telefónicas entre terminales de telecomunicaciones, como aparatos telefónicos habituales, destinos en la red telefónica pública conmutada (PSTN) y dispositivos o servicios de voz sobre protocolo de Internet. (VoIP) redes.

La investigación de Check Point encontró que el ataque explota CVE-2019-19006 (puntaje CVSS 9.8), una vulnerabilidad crítica que afecta la interfaz web del administrador de FreePBX y PBXact, lo que potencialmente permite que usuarios no autorizados obtengan acceso de administrador al sistema mediante el envío de paquetes especialmente diseñados al servidor afectado.

La falla de omisión de autenticación de administrador remoto afecta a las versiones de FreePBX 15.0.16.26 e inferiores, 14.0.13.11 e inferiores, y 13.0.197.13 e inferiores, y Sangoma lo reparó en noviembre de 2019.

«El ataque comienza con SIPVicious, un popular conjunto de herramientas para auditar sistemas VoIP basados en SIP», señalaron los investigadores. «El atacante usa el ‘svmapmodule’ para escanear Internet en busca de sistemas SIP que ejecuten versiones vulnerables de FreePBX. Una vez encontrado, el atacante explota CVE-2019-19006, obteniendo acceso de administrador al sistema».

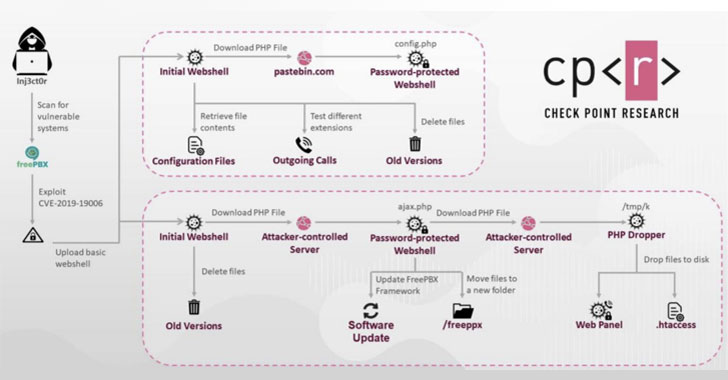

En un flujo de ataque, se descubrió que se utilizó un shell web PHP inicial para obtener la base de datos y las contraseñas del sistema FreePBX para diferentes extensiones SIP, lo que otorgaba a los atacantes acceso sin restricciones a todo el sistema y la capacidad de realizar llamadas desde cada extensión. .

En la segunda versión del ataque, el shell web inicial se utilizó para descargar un archivo PHP codificado en base64, que luego se decodifica para iniciar un panel web que permite al adversario realizar llamadas utilizando el sistema comprometido con soporte de FreePBX y Elastix, como así como ejecutar comandos arbitrarios y codificados.

La confianza de la campaña en Pastebin para descargar shells web protegidos con contraseña ha vinculado el ataque a un cargador con el nombre de «INJ3CTOR3», cuyo nombre está vinculado a una antigua vulnerabilidad de ejecución remota de código SIP (CVE-2014-7235) además de un número de grupos privados de Facebook que se utilizan para compartir vulnerabilidades del servidor SIP.

Un caso de fraude internacional de ingresos compartidos

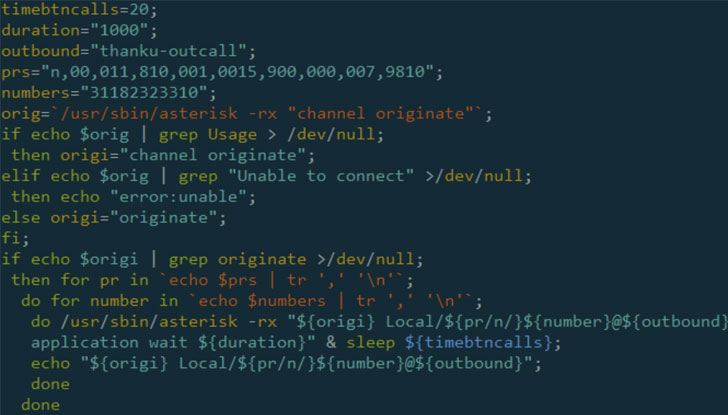

Los investigadores de Check Point postularon que los atacantes podrían emplear los servidores de VoIP pirateados para realizar llamadas a números de tarifa premium internacional (IPRN) bajo su control. Los IPRN son números especializados que utilizan las empresas para ofrecer compras telefónicas y otros servicios, como poner a las personas que llaman en espera, por una tarifa más alta.

Esta tarifa generalmente se transfiere a los clientes que realizan las llamadas a estos números premium, lo que lo convierte en un sistema propicio para el abuso. Por lo tanto, cuantas más llamadas reciba el propietario de una IPRN y más tiempo esperen los clientes en la fila para completar la transacción, más dinero podrá cobrar a los proveedores y clientes de telecomunicaciones.

«El uso de los programas IPRN no solo permite que el hacker haga llamadas, sino que también abusa de los servidores SIP para generar ganancias», dijeron los investigadores. “Cuantos más servidores se exploten, más llamadas a la IPRN se podrán realizar”.

Esta no es la primera vez que los sistemas de conmutación se explotan para el fraude internacional de ingresos compartidos (IRSF), la práctica de obtener acceso ilegalmente a la red de un operador para inflar el tráfico a números de teléfono obtenidos de un proveedor de IPRN.

En septiembre, los investigadores de ESET descubrieron un malware de Linux denominado «CDRThief» que se dirige a los softswitches de VoIP en un intento de robar metadatos de llamadas telefónicas y llevar a cabo esquemas IRSF.

“Nuestra investigación revela cómo los piratas informáticos en Gaza y Cisjordania están ganando dinero, dadas las terribles condiciones socioeconómicas en los territorios palestinos”, dijo Adi Ikan, jefe de investigación de seguridad cibernética de la red en Check Point.

«Su operación de fraude cibernético es una forma rápida de ganar grandes sumas de dinero. En términos más generales, estamos viendo un fenómeno generalizado de piratas informáticos que utilizan las redes sociales para escalar la piratería y la monetización de los sistemas de VoIP este año».

«El ataque a los servidores de Asterisk también es inusual porque el objetivo de los actores de la amenaza es no solo vender el acceso a los sistemas comprometidos, sino también usar la infraestructura de los sistemas para generar ganancias. El concepto de IPRN permite un enlace directo entre hacer llamadas telefónicas y ganar dinero. «