Graves fallas de seguridad descubiertas en las extensiones populares de Visual Studio Code podrían permitir a los atacantes comprometer las máquinas locales, así como también construir e implementar sistemas a través del entorno de desarrollo integrado (IDE) de un desarrollador.

Las extensiones vulnerables podrían explotarse para ejecutar código arbitrario en el sistema de un desarrollador de forma remota, lo que en última instancia podría allanar el camino para los ataques a la cadena de suministro.

Algunas de las extensiones en cuestión son «LaTeX Workshop», «Rainbow Fart», «Open in Default Browser» e «Instant Markdown», todas las cuales acumularon alrededor de dos millones de instalaciones entre ellas.

«Las máquinas de los desarrolladores suelen tener credenciales significativas, lo que les permite (directa o indirectamente) interactuar con muchas partes del producto», dijeron los investigadores de la plataforma de seguridad de código abierto Snyk en un análisis profundo publicado el 26 de mayo. «La filtración de la clave privada de un desarrollador puede permitir que una parte interesada malintencionada clone partes importantes del código base o incluso se conecte a servidores de producción».

Las extensiones de VS Code, como los complementos del navegador, permiten a los desarrolladores aumentar el editor de código fuente de Visual Studio Code de Microsoft con características adicionales como lenguajes de programación y depuradores relevantes para sus flujos de trabajo de desarrollo. VS Code es utilizado por 14 millones de usuarios activos, lo que lo convierte en una gran superficie de ataque.

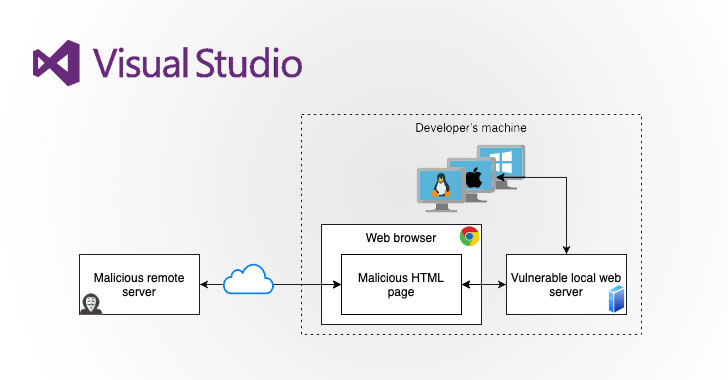

Los escenarios de ataque ideados por Snyk Bank sobre la posibilidad de que las extensiones instaladas puedan ser objeto de abuso como vector de ataques a la cadena de suministro al explotar las debilidades de los complementos para penetrar en el sistema de un desarrollador de manera efectiva. A tal efecto, los investigadores examinaron las extensiones de VS Code que tenían implementaciones vulnerables de servidores web locales.

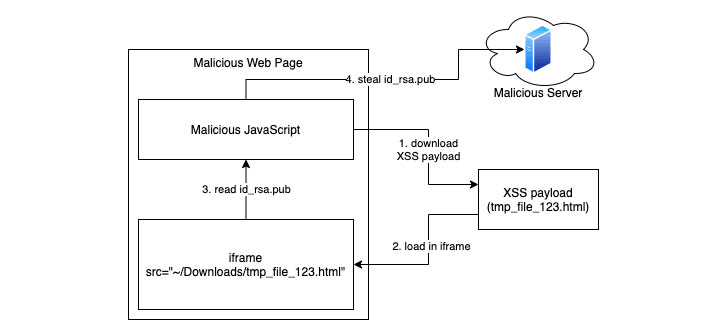

En un caso destacado por los investigadores de Snyk, un actor malicioso con acceso al servidor web local (también conocido como localhost) podría aprovechar una vulnerabilidad de cruce de ruta identificada en Instant Markdown para recuperar cualquier archivo alojado en la máquina simplemente engañando a un desarrollador para que haga clic en un URL maliciosa.

Como demostración de prueba de concepto (PoC), los investigadores demostraron que era posible explotar esta falla para robar claves SSH de un desarrollador que ejecuta VS Code y tiene Instant Markdown o Open in Default Browser instalado en el IDE. LaTeX Workshop, por otro lado, se encontró susceptible a una vulnerabilidad de inyección de comandos debido a una entrada no desinfectada que podría explotarse para ejecutar cargas maliciosas.

Por último, se determinó que una extensión llamada Rainbow Fart tiene una vulnerabilidad zip slip, que permite a un adversario sobrescribir archivos arbitrarios en la máquina de una víctima y obtener la ejecución remota de código. En un ataque formulado por los investigadores, se envió un archivo ZIP especialmente diseñado a través de un punto final de «paquete de voz de importación» utilizado por el complemento y se escribió en una ubicación que está fuera del directorio de trabajo de la extensión.

«Este ataque podría usarse para sobrescribir archivos como ‘.bashrc’ y eventualmente obtener la ejecución remota de código», señalaron los investigadores.

Si bien las fallas en las extensiones ya se han solucionado, los hallazgos son importantes a la luz de una serie de incidentes de seguridad que muestran cómo los desarrolladores se han convertido en un lucrativo objetivo de ataque, con actores de amenazas que liberan una variedad de malware para comprometer las herramientas y los entornos de desarrollo. para otras campañas.

«Lo que ha sido claro para las dependencias de terceros también lo es ahora para los complementos IDE: introducen un riesgo inherente para una aplicación», dijeron los investigadores de Snyk Raul Onitza-Klugman y Kirill Efimov. «Son potencialmente peligrosos tanto por sus piezas de código escritas personalizadas como por las dependencias sobre las que se basan. Lo que se muestra aquí para VS Code también podría aplicarse a otros IDE, lo que significa que instalar extensiones o complementos a ciegas no es seguro ( nunca lo ha sido).