Los investigadores de ciberseguridad han descubierto una nueva clase de vulnerabilidades que afectan a los principales proveedores de DNS como servicio (DNSaaS) que podrían permitir a los atacantes acceder a información confidencial de las redes corporativas.

«Encontramos una laguna simple que nos permitió capturar parte del tráfico de DNS dinámico global a través de proveedores de DNS administrados como Amazon y Google», dijeron Wiz, los investigadores de seguridad de infraestructura Shir Tamari y Ami Luttwak.

Llamado el «pozo sin fondo de información valiosa», el tesoro contiene direcciones IP internas y externas, nombres de computadoras, nombres y ubicaciones de empleados, y detalles sobre los dominios web de la organización. Los hallazgos se presentaron en la conferencia de seguridad Black Hat USA 2021 la semana pasada.

«El tráfico que se nos filtró del tráfico de la red interna proporciona a los actores maliciosos toda la información que necesitarían para lanzar un ataque exitoso», agregaron los investigadores. «Más que eso, le da a cualquiera una vista panorámica de lo que sucede dentro de las empresas y los gobiernos. Lo comparamos con el espionaje a nivel nacional, y obtenerlo fue tan fácil como registrar un dominio».

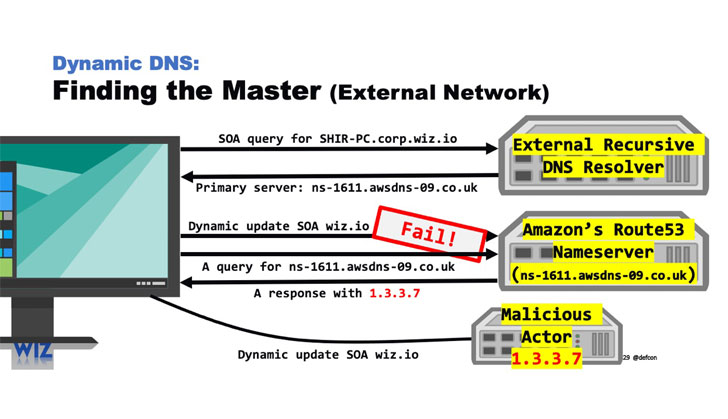

El proceso de uso depende del registro de un dominio con Amazon Route53 DNS (o Google Cloud DNS) con el mismo nombre que el servidor de nombres DNS, que traduce (o traduce) los nombres de dominio y los nombres de host a su Protocolo de Internet (IP) correspondiente. direcciones: el resultado es un escenario que rompe efectivamente el aislamiento entre los inquilinos, lo que permite el acceso a información valiosa.

En otras palabras, la creación de un nuevo dominio de Route53 en un servidor de nombres de AWS con el mismo apodo y la dirección de la zona alojada a su red interna provocará que el tráfico de DNS dinámico de los puntos finales de los clientes de Route53 sea secuestrado y enviado directamente al servidor no autorizado y homónimo, creando un camino fácil para mapear redes empresariales.

«El tráfico de DNS dinámico que estábamos escuchando provenía de más de 15 000 organizaciones, incluidas compañías Fortune 500, 45 agencias gubernamentales de EE. UU. y 85 agencias gubernamentales internacionales», dijeron los investigadores. «Los datos incluían una gran cantidad de información valiosa, como direcciones IP internas y externas, nombres de computadoras, nombres de empleados y ubicaciones de oficinas».

Si bien Amazon y Google solucionaron los problemas desde entonces, el equipo de investigación de Wiz también lanzó una herramienta que permitirá a las empresas probar si sus actualizaciones internas de DDNS se están filtrando a proveedores de DNS o jugadores maliciosos.