Se han identificado varias vulnerabilidades de seguridad en el sistema en chips (SoC) de MediaTek que podrían permitir que un actor de amenazas eleve y ejecute código arbitrario en el firmware del procesador de sonido, lo que permite a los atacantes realizar una «campaña masiva de espionaje». “Sin el conocimiento de los usuarios.

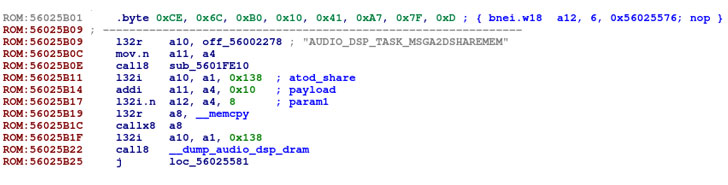

El descubrimiento de estas deficiencias es el resultado de la ingeniería inversa de la unidad de Procesador de Señal Digital Digital (DSP) de una empresa taiwanesa, la empresa de seguridad cibernética israelí de Checkpoint Research, que finalmente descubrió que cuando se combinaba con otros errores presentes en las bibliotecas de los fabricantes de teléfonos inteligentes, los problemas descubiertos en el chip podría conducir a escalar permisos locales desde una aplicación de Android.

«Un mensaje distorsionado del interprocesador podría ser utilizado por un atacante para ejecutar y ocultar un código malicioso dentro del firmware del DSP», dijo el investigador de seguridad de Check Point, Slava Makkaveev. «Debido a que el firmware del DSP tiene acceso a la transmisión de audio, un ataque al DSP podría utilizarse potencialmente para espiar al usuario».

Estos tres problemas de seguridad, rastreados como CVE-2021-0661, CVE-2021-0662 y CVE-2021-0663, se relacionan con un desbordamiento de búfer basado en montón en el componente DSP de audio que podría explotarse para obtener privilegios elevados. Los errores afectan a los chipsets MT6779, MT6781, MT6785, MT6853, MT6853T, MT6873, MT6875, MT6877, MT6883, MT6885, MT6889, MT6889, MT6891 en Android 09 y MT68, 07 y MT68.08.19

«Los DSP de audio pueden escribirse fuera de la frontera debido a un control fronterizo incorrecto. Esto podría conducir a una escalada local de permisos con los permisos necesarios para ejecutar el sistema. El abuso no requiere la interacción del usuario», dijo el fabricante de chips en una recomendación publicada. el mes pasado.

Un cuarto problema identificado en la capa de abstracción de hardware de audio HAL de MediaTek (CVE-2021-0673) se corrigió en octubre y se espera que se publique en el Boletín de seguridad de MediaTek de diciembre de 2021.

En un escenario de ataque hipotético, una aplicación no autorizada instalada a través de la ingeniería social podría usar su acceso a la API de Android AudioManager para apuntar a una biblioteca especializada, llamada Android Aurisys HAL, que está configurada para comunicarse con los controladores de audio del dispositivo y enviar mensajes especialmente diseñados. lo que podría conducir a la ejecución de código de ataque y robo de información relacionada con el audio.

MediaTek capturó un récord del 43% de todos los envíos de teléfonos inteligentes SoC del segundo trimestre de 2021, con varios OEM como Xiaomi, Oppo, Vivo, Sony y Realme utilizando sus procesadores, lo que significa que las vulnerabilidades podrían ser un gran ataque si no se resuelven. superficie para los actores de amenazas.

Luego de la publicación, MediaTek declaró que había puesto a disposición de todos los OEM las mitigaciones apropiadas y agregó que no había encontrado evidencia de que estas deficiencias estuvieran siendo explotadas actualmente. Además, la compañía aconsejó a los usuarios que actualicen sus dispositivos tan pronto como estén disponibles los parches y que instalen solo aplicaciones de mercados confiables como Google Play Store.