Los jugadores de amenazas están utilizando la creciente popularidad de las plataformas de proxyware como Honeygain y Nanowire para monetizar sus propias campañas de malware, mostrando nuevamente cómo los atacantes están transformando rápidamente y armando plataformas legítimas para su beneficio.

«Actualmente, el malware está utilizando estas plataformas para monetizar el ancho de banda de Internet de las víctimas, al igual que la minería de criptomonedas insidiosa está tratando de monetizar los ciclos de CPU de los sistemas infectados», dijeron los investigadores de Cisco Talos en un análisis. «En muchos casos, estas aplicaciones son parte de ataques de malware de múltiples etapas y cargas múltiples que brindan a los adversarios múltiples métodos de monetización».

Los proxyware, también llamados aplicaciones para compartir Internet, son servicios legítimos que permiten a los usuarios reservar un porcentaje de su ancho de banda de Internet para otros dispositivos, a menudo pagando una tarifa, a través de una aplicación de cliente ofrecida por el proveedor, lo que permite que otros clientes accedan a Internet a través del Conexión a Internet que ofrecen los nodos en costura. Para los consumidores, dichos servicios «se anuncian como un medio para eludir los controles de geolocalización en las plataformas de transmisión o de juegos mientras generan algunos ingresos para los usuarios que ofrecen su ancho de banda», explicaron los investigadores.

Sin embargo, el uso ilegal de software proxy también plantea una serie de riesgos, ya que podría permitir que los atacantes oculten el origen de sus ataques, no solo dándoles la oportunidad de realizar acciones maliciosas haciéndolos parecer que provienen de una residencia legítima. o redes corporativas, pero también hace ineficaz la defensa de la red convencional, que se basa en listas de direcciones IP bloqueadas.

«Los mismos mecanismos que se utilizan actualmente para monitorear y rastrear los nodos de salida de Tor, los proxies ‘anónimos’ y otras técnicas comunes de ofuscación de tráfico no existen actualmente para monitorear los nodos dentro de estas redes de proxyware», dijeron los investigadores.

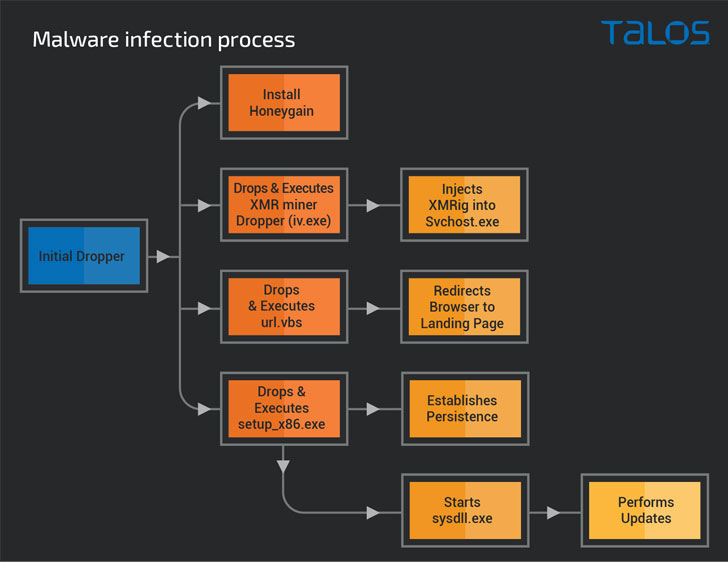

Eso no es todo. Los investigadores identificaron varias técnicas adoptadas por los jugadores equivocados, incluidos los instaladores de proxyware con troyanos, que permiten la distribución discreta de ladrones de información y troyanos de acceso remoto (RAT) sin el conocimiento de la víctima. En un caso observado por Cisco Talos, se encontraron atacantes que usaron aplicaciones de proxyware para monetizar el ancho de banda de la red de las víctimas para generar ingresos y también explotaron los recursos de la CPU de la máquina comprometida para extraer criptomonedas.

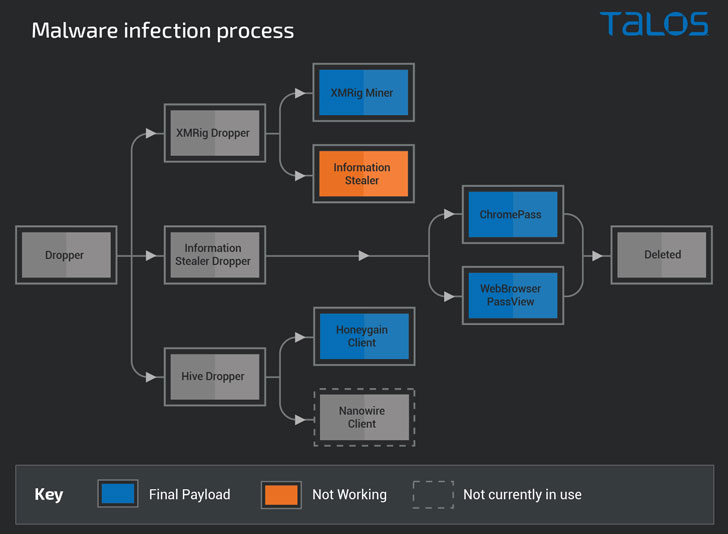

Otro caso involucró una campaña de malware de varias fases que culminó con el despliegue de ladrones de información, cargas útiles de criptomonedas y software proxyware, lo que subraya los «diferentes enfoques disponibles para los adversarios» que ahora pueden ir más allá del cryptojacking y el botín. datos valiosos y monetizar infecciones exitosas de otras maneras.

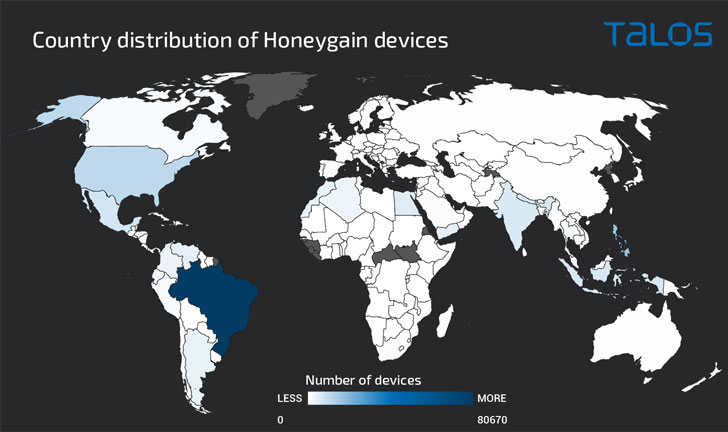

Aún más preocupante, los investigadores descubrieron malware que se usaba para instalar Honeygain de forma silenciosa en sistemas infectados y registraron a un cliente con la cuenta de Honeygain de un oponente para beneficiarse del ancho de banda de Internet de la víctima. Esto también significa que un atacante puede registrar múltiples cuentas de Honeygain y escalar su actividad en función de la cantidad de sistemas infectados bajo su control.

«Para las organizaciones, estas plataformas plantean dos grandes problemas: el mal uso de sus recursos, que finalmente se bloquean debido a actividades que ni siquiera controlan, y aumenta el área de ataque de la organización, creando potencialmente un vector de ataque inicial justo en el punto final. «, concluyeron los investigadores. Dados los diversos riesgos asociados con estas plataformas, se recomienda que las organizaciones consideren prohibir el uso de estas aplicaciones en los activos corporativos».