Se identificó una nueva vulnerabilidad en el sistema de seguridad para el hogar Wi-Fi Fortress S03 que podría ser explotada por una parte maliciosa para obtener acceso no autorizado para cambiar el comportamiento del sistema, incluida la desactivación de dispositivos sin el conocimiento de la víctima.

Dos problemas no corregidos, rastreados con los identificadores CVE-2021-39276 (puntaje CVSS: 5.3) y CVE-2021-39277 (puntaje CVSS: 5.7), fueron descubiertos e informados por la empresa de seguridad cibernética Rapid7 en mayo de 2021 con un plazo de 60 días. corregir debilidades.

El sistema de seguridad para el hogar Wi-Fi Fortress S03 es un sistema de alarma de bricolaje que permite a los usuarios proteger sus hogares y pequeñas empresas de robos, incendios, fugas de gas y agua mediante tecnología Wi-Fi y RFID. para entrada sin llave. Los sistemas de seguridad y vigilancia de la empresa son utilizados por «miles de clientes y clientes habituales», según su sitio web.

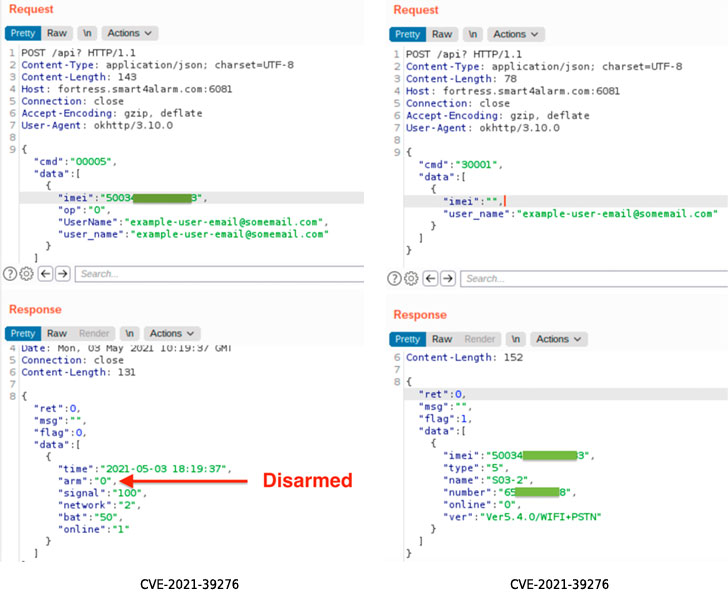

Los investigadores de Rapid7 describieron la vulnerabilidad como «trivialmente explotable» y señalaron que CVE-2021-39276 se refiere a un acceso API no autenticado que permite a un atacante que tiene la dirección de correo electrónico de la víctima consultar la API para obtener un número IMEI de equipo móvil internacional (Identidad) del dispositivo que también sirve como número de serie. Armado con el número IMEI y la dirección de correo electrónico del dispositivo, el enemigo puede realizar una serie de cambios no autorizados, como desactivar el sistema de alarma a través de una solicitud POST no autenticada.

CVE-2021-39277, por otro lado, se relaciona con un ataque a la reproducción de señales de RF, donde la falta de un cifrado adecuado le da a un mal actor la capacidad de interceptar un comando de radiofrecuencia y controlar la comunicación de radio por aire (SDR). y reproducir la transmisión para realizar funciones específicas, como las operaciones de «bloqueo» y «desbloqueo» en el dispositivo de destino.

«Con CVE-2021-39276, un atacante con conocimiento de la dirección de correo electrónico de Fortress S03 puede activar fácilmente una alarma doméstica instalada sin el conocimiento del usuario», dijeron los investigadores en un informe compartido con The Hacker News.

«CVE-2021-39277 presenta problemas similares pero requiere menos conocimiento previo de la víctima porque el atacante puede simplemente borrar la trama y esperar a que la víctima use dispositivos controlados por RF dentro del alcance de la radio. El atacante puede luego reproducir el» Desarmar «ordenar más tarde, sin el conocimiento de la víctima».

Rapid7 dijo que informó a Fortress Security de los errores el 13 de mayo de 2021, solo para que la compañía cerrara el informe 11 días después, el 24 de mayo. Le hemos pedido a Fortress Security un comentario y actualizaremos la historia si respondemos. .

Debido a que los problemas persisten, se alienta a los usuarios a configurar sus sistemas de alarma con una dirección de correo electrónico única para evitar la divulgación de IMEI.

«Para CVE-2021-39277, parece que un usuario puede hacer muy poco para mitigar los efectos de los problemas de reproducción de RF sin una actualización de firmware que obligaría a realizar comprobaciones criptográficas en las señales de RF. Los usuarios que estén preocupados por esta exposición deben evitar utilizando llaveros». y otros dispositivos de RF asociados con sus sistemas de seguridad para el hogar”, dijeron los investigadores.