A medida que se disparan los ataques de ransomware en infraestructura crítica, una nueva investigación muestra que los actores de amenazas detrás de tales interrupciones están pasando cada vez más del uso de mensajes de correo electrónico como una ruta de intersección a comprar acceso a ciberdelincuentes que ya se han infiltrado en objetivos clave.

«Los operadores de ransomware a menudo compran acceso a grupos independientes de ciberdelincuentes que se infiltran en los objetivos principales y luego venden el acceso a los actores de ransomware por parte de las ganancias ilícitas», dijeron los investigadores de Proofpoint en una publicación compartida con The Hacker News.

«Los grupos de ciberdelincuentes que ya propagan malware bancario u otros troyanos también pueden convertirse en parte de una red de afiliados».

Además de buscar obtener algunas de las ganancias ilegales, la firma de seguridad de correo electrónico y nube dijo que actualmente monitorea al menos 10 actores de amenazas diferentes que actúan como «facilitadores de acceso inicial» para proporcionar a los afiliados y otros grupos ciberdelincuentes un punto de entrada. desplegar. Operaciones de encriptación y robo de datos.

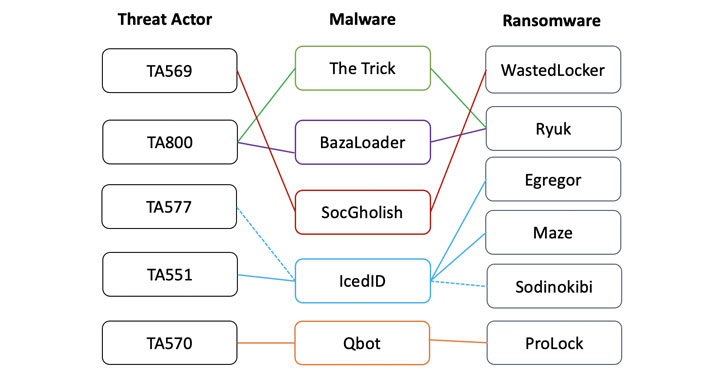

Se sabe que los proveedores de acceso inicial se infiltran en las redes a través de contenido de malware principal como The Trick, Dridex, Qbot, IcedID, BazaLoader o Buer Loader, y la mayoría de las campañas se identificaron en la primera mitad de 2021 utilizando troyanos bancarios como cargadores de ransomware.

Los corredores que han sido identificados mediante el seguimiento del acceso de puerta trasera anunciados en foros de piratería incluyen TA800, TA577, TA569, TA551 (Shathak), TA570, TA547, TA544 (Bamboo Spider), TA571, TA574 y entre los varios TA575 observados, actores de amenazas, malware y despliegue de ransomware.

Por ejemplo, se descubrió que tanto TA577 como TA551 usaban IcedID como carga de acceso inicial para proporcionar ransomware Egregor, Maze y REvil, mientras que TA800 usaba BazaLoader para implementar Ryuk en sistemas específicos.

En una cadena hipotética de ataques, un actor de amenazas podría enviar un correo electrónico con un documento de Office infectado con malware que, al abrirse, reduce el contenido de la primera fase para mantener un acceso permanente de puerta trasera. Luego, este enfoque se puede vender a un segundo actor de amenazas, que lo usará para implementar una baliza Cobalt Strike para girar lateralmente en una red más amplia e implementar ransomware.

Esto significa que los ataques que usan mensajes de correo electrónico para distribuir ransomware directamente en forma de archivos adjuntos maliciosos o hipervínculos incrustados siguen siendo una amenaza, aunque en volúmenes más bajos. Proofpoint señaló que el año pasado identificó 54 campañas de ransomware que distribuyeron poco más de un millón de mensajes.

«Los cortos tiempos de residencia, los altos pagos y la cooperación entre los ecosistemas de ciberdelincuencia han llevado a una tormenta perfecta de ciberdelincuencia, que los gobiernos del mundo se toman en serio», concluyeron los investigadores. «Es posible que los nuevos esfuerzos destructivos para abordar la amenaza y la creciente inversión en ciberdefensa en las cadenas de suministro reduzcan la frecuencia y la eficacia de los ataques de ransomware».