Un troyano de acceso remoto (RAT) de Windows previamente conocido con capacidades de robo de credenciales ahora ha ampliado su alcance para poner su mira en los usuarios de dispositivos Android para promover los motivos de espionaje del atacante.

«Los desarrolladores de LodaRAT agregaron Android como una plataforma específica», dijeron los investigadores de Cisco Talos en un análisis del martes. «Se ha identificado una nueva iteración de LodaRAT para Windows con capacidades mejoradas de grabación de sonido».

Se dice que Kasablanca, el grupo detrás del malware, implementó la nueva RAT en una campaña híbrida en curso dirigida a los usuarios de Bangladesh, anotaron los investigadores.

La razón por la que las organizaciones con sede en Bangladesh han sido seleccionadas específicamente para esta campaña sigue sin estar clara, al igual que la identidad del actor de la amenaza.

Documentado por primera vez en mayo de 2017 por Proofpoint, Loda es un malware de AutoIt que generalmente se entrega a través de señuelos de phishing que está equipado para ejecutar una amplia gama de comandos diseñados para grabar audio, video y capturar otra información confidencial, con variantes recientes destinadas a robar contraseñas y cookies de navegadores

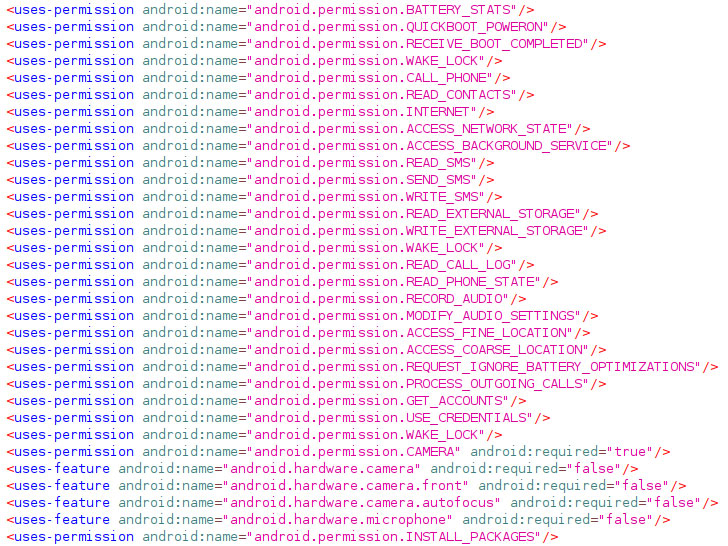

Las últimas versiones, denominadas Loda4Android y Loda4Windows, se parecen mucho en el sentido de que vienen con un conjunto completo de funciones de recopilación de datos que constituyen una aplicación de acosador. Sin embargo, el malware de Android también es diferente, ya que evita en particular las técnicas que suelen utilizar los troyanos bancarios, como abusar de las API de accesibilidad para registrar las actividades en pantalla.

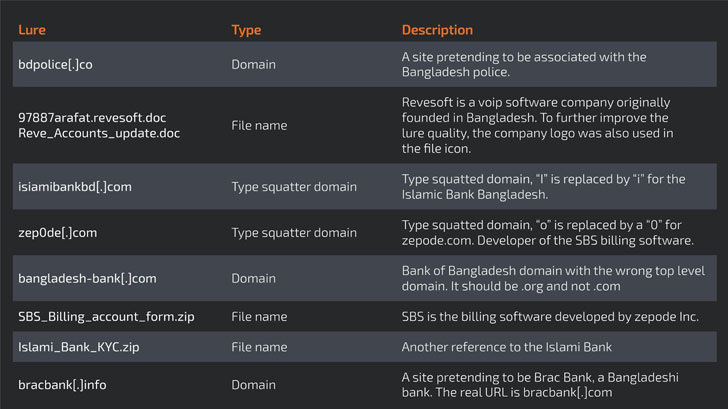

Además de compartir la misma infraestructura de comando y control (C2) para Android y Windows, los ataques, que se originaron en octubre de 2020, se dirigieron a bancos y proveedores de software de voz sobre IP de nivel de operador, con pistas que apuntan al autor del malware. estar radicado en Marruecos.

Los atacantes también hicieron una gran cantidad de trucos de ingeniería social, que van desde dominios con errores tipográficos en cuclillas hasta documentos RTF maliciosos incrustados en correos electrónicos que, cuando se abrieron, desencadenaron una cadena de infección que aprovecha una vulnerabilidad de corrupción de memoria en Microsoft Office (CVE-2017-11882). ) para descargar la carga útil final.

Mientras que la versión de Android del malware puede tomar fotos y capturas de pantalla, leer SMS y registros de llamadas, enviar SMS y realizar llamadas a números específicos e interceptar mensajes SMS o llamadas telefónicas, su contraparte más reciente de Windows viene con nuevos comandos que permiten el acceso remoto a la máquina de destino a través del Protocolo de escritorio remoto (RDP) y un comando «Sonido» que utiliza la biblioteca de audio BASS para capturar audio desde un micrófono conectado.

«El hecho de que el grupo de amenazas se haya convertido en campañas híbridas dirigidas a Windows y Android muestra un grupo que está prosperando y evolucionando», dijeron los investigadores de Cisco Talos.

«Junto con estas mejoras, el actor de amenazas ahora se ha centrado en objetivos específicos, lo que indica capacidades operativas más maduras. Como es el caso de versiones anteriores de Loda, ambas versiones de esta nueva iteración representan una amenaza grave, ya que pueden conducir a violación de datos o gran pérdida financiera».