La nueva familia de ransomware, que surgió el mes pasado, viene con su propia bolsa de trucos para eludir la protección de ransomware mediante una nueva técnica llamada «cifrado intermitente».

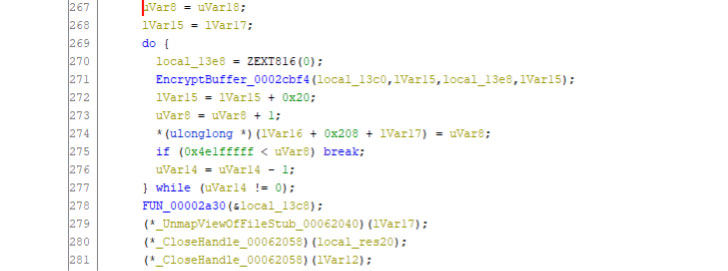

Se descubrió que los operadores de ransomware llamados LockFile explotan errores descubiertos recientemente, como ProxyShell y PetitPotam, para comprometer los servidores de Windows e implementar malware de cifrado de archivos que cifra solo cada 16 bytes de un archivo, lo que le permite evitar la protección de ransomware. .

«Los operadores de ransomware generalmente utilizan el cifrado parcial para acelerar el proceso de cifrado, y hemos visto que se implementa con BlackMatter, DarkSide y LockBit 2.0 ransomware», dijo Mark Loman, CTO de Sophos. «Lo que diferencia a LockFile de los demás es que, a diferencia de otros, no cifra los primeros bloques. En cambio, LockFile cifra los otros 16 bytes del documento».

«Esto significa que un archivo como un documento de texto sigue siendo parcialmente legible y se parece estadísticamente al original. Este truco puede tener éxito contra el software de protección contra ransomware, que se basa en el control de contenido mediante el análisis estadístico para detectar el cifrado», agregó Loman.

El análisis de LockFile de Sophos proviene de un artefacto que se cargó en VirusTotal el 22 de agosto de 2021.

Después de guardar el malware, también toma medidas para finalizar los procesos críticos asociados con el software de virtualización y las bases de datos a través de la interfaz de administración de Windows (WMI) antes de cifrar archivos y objetos importantes y mostrar una nota de ransomware que tiene un parecido estilístico con LockBit 2.0. .

El aviso de rescate también insta a la víctima a ponerse en contacto con la dirección de correo electrónico específica «contact@contipauper.com», que Sophos sospecha que podría ser un enlace despectivo a un grupo de ransomware rival llamado Conti.

Además, el ransomware se elimina del sistema después de que todos los documentos en la computadora se hayan cifrado con éxito, lo que significa que «no hay ransomware binario que los encuestados del incidente o el software antivirus puedan encontrar o limpiar».

«El mensaje para los defensores es que el panorama de las amenazas cibernéticas nunca se detendrá y los adversarios aprovecharán rápidamente todas las oportunidades o herramientas posibles para lanzar un ataque exitoso», dijo Loman.

El lanzamiento llega en un momento en que la Oficina Federal de Investigaciones (FBI) de EE. UU. ha emitido un informe Flash que detalla las tácticas de una nueva unidad de Ransomware-as-a-Service (RaaS) conocida como Hive, que consta de una serie de actores que utilizar diversos mecanismos. comprometer redes comerciales, filtrar y cifrar datos en redes e intentar cobrar rescates a cambio de acceso a software de descifrado.