No es ningún secreto que los administradores de sistemas tienen mucho en sus platos. Administrar, solucionar problemas y actualizar software o hardware es una tarea tediosa. Además, los administradores deben lidiar con complejas redes de permisos y seguridad. Esto puede volverse abrumador rápidamente sin las herramientas adecuadas.

Si es un administrador de sistemas que busca simplificar sus flujos de trabajo, está de suerte. Hemos reunido algunas selecciones de software excelentes para ayudarlo a abordar diferentes tareas de manera más eficiente.

Afortunadamente, estas herramientas gratuitas también son respetuosas con los presupuestos ajustados, sin sacrificar la funcionalidad principal.

Ya sea que forme parte de una organización con muchos miembros o numerosos recursos, hacer un seguimiento de los permisos puede ser un desafío. Los cambios en las responsabilidades, los títulos o incluso los estados laborales pueden influir en el acceso de una persona a los datos de propiedad. Cada usuario tiene privilegios únicos.

No solo necesitamos visualizarlos, sino gestionarlos caso por caso. Anteriormente, esto requería una inmersión profunda y tediosa en los sistemas de archivos, los recursos compartidos y los grupos de AD.

El analizador de permisos de SolarWinds agiliza este proceso. Una vez que el software tenga acceso al sistema, puede inspeccionar los permisos de los usuarios utilizando las barras de búsqueda. Esto le permite hacer una referencia cruzada de usuarios específicos con grupos de archivos clave, mostrando acceso de lectura, acceso de escritura o modificación, capacidades de eliminación o creación e incluso control total.

¿Cómo comprueba Permissions Analyzer (PA) esto?

- La herramienta realiza una búsqueda de usuarios.

- PA lee los derechos de NTFS y calcula los permisos de NTFS

- PA luego lee la información de membresía para cualquier grupo pertinente

- PA busca información de membresía del grupo local

- El programa lee los derechos compartidos, calculando los permisos compartidos.

- Finalmente, los resultados se fusionan y finalizan.

Este proceso es increíblemente rápido. En referencia a la figura anterior, la forma en que SolarWinds muestra esta información es su pan y mantequilla. Permissions Analyzer organiza la salida en una tabla jerárquica, incluidas las categorías ampliables basadas en la herencia. Por ejemplo, puede ver si la pertenencia a un grupo afecta los estados de permisos específicos.

Esta información se muestra junto con los permisos NTFS, Shares y Total. La GUI permite un consumo rápido utilizando iconografía y color (adoptando parcialmente el esquema de semáforo). Por lo tanto, PA sobresale donde las alternativas se quedan cortas: simplicidad y facilidad de uso.

Tenga en cuenta que SolarWinds Permissions Analyzer es una herramienta de investigación. No le permite editar permisos dentro de la aplicación; sin embargo, proporciona una visibilidad rápida de su estructura de permisos.

La seguridad de las contraseñas de Active Directory es de vital importancia, sin embargo, muchas organizaciones fallan rutinariamente. Los equipos pueden instituir políticas de contraseñas, tanto amplias como detalladas. Pero, ¿son adecuados estos esfuerzos? Specops Password Auditor puede responder esa pregunta y más por usted.

Password Auditor hace lo que su nombre implica al escanear todas las cuentas de usuario dentro de su entorno para detectar contraseñas filtradas. Specops mantiene un diccionario de contraseñas comprometidas; si las contraseñas de los usuarios coinciden, Password Auditor las resalta dentro de la herramienta.

El tablero central muestra lo siguiente en una vista unificada:

- Contraseñas violadas (y sus correspondientes usuarios)

- Contraseñas idénticas (y usuarios coincidentes)

- Nombres de cuenta de administrador y variantes obsoletas

- Cuentas con contraseñas caducadas

- Diversas políticas de contraseñas según usuarios, roles y seguridad

- Uso y cumplimiento de la política de contraseñas (aprobado, precaución, fallido)

Este desglose es más fácil de leer de un vistazo que la mayoría de los demás, incluidas algunas opciones pagas. También es un excelente complemento para Azure AD Password Protection. Si bien eso aplica funcionalmente las políticas de contraseñas a los controladores de dominio, Password Auditor determina si estas políticas finalmente funcionan correctamente.

¿Las cuentas inactivas están causando problemas? Tal vez la longitud y la complejidad de la contraseña no estén a la altura. Password Auditor puede arrojar luz sobre estos problemas.

Al igual que el Analizador de permisos de SolarWinds, la herramienta de Specops realiza un análisis de sus usuarios y políticas. Este proceso es rápido y fácil de monitorear. Password Auditor compila automáticamente un informe de sus hallazgos, que está disponible como PDF descargable. También puede exportar a CSV.

A continuación, puede comparar sus políticas con los estándares establecidos por NIST, PCI, Microsoft y SANS. Incluso es fácil probar sus políticas contra ataques de fuerza bruta. Esto promueve la adherencia a las mejores prácticas.

¿Preocupado por posibles manipulaciones? Specops Password Auditor es un programa de solo lectura.

Para los amantes del ahora obsoleto Microsoft Message Analyzer, Wireshark se ha convertido en un reemplazo popular. La herramienta multiplataforma es compatible con una amplia lista de sistemas operativos:

- Windows 8+ y Windows Server 2012 (R) +

- mac OS 10.12+

- Más de una docena de versiones de UNIX, Linux y BSD

Wireshark puede inspeccionar cientos de protocolos de red, incluso cuando esa lista está en constante evolución. En consecuencia, Wireshark puede capturar datos ya sea que esté en línea o fuera de línea, lo que permite una inspección ininterrumpida. Wireshark también admite más de 20 formatos de archivo de captura.

Puede analizar los registros retrospectivamente utilizando su interfaz preferida, ya sea la GUI o la utilidad de terminal TShark. Los archivos comprimidos con gzip se pueden descomprimir sobre la marcha, lo que ahorra tiempo.

¿Quiere inspeccionar los paquetes que viajan por su red? Simplemente aproveche la vista del navegador de tres paneles, que mantiene los datos bien organizados. Los diseños también cuentan con secciones plegables, lo que le permite revelar detalles adicionales a pedido o mantener la interfaz despejada.

¿Qué más ofrece Wireshark?

- Numerosos filtros de visualización

- análisis VoIP

- Lecturas de datos en tiempo real a través de ethernet, IEEE, Bluetooth, USB, token ring y más

- Descifrado para IPsec, Kerberos, SNMP, ISAKMP, SSL/TLS, WEP, WPA y WPA2

- Reglas de color personalizables

- Fácil exportación de datos a través de XML, PostScript, CSV o texto sin formato

Wireshark sigue siendo de código abierto hasta el día de hoy, y los desarrolladores mantienen documentación de alta calidad en el sitio web de Wireshark y en las páginas de GitHub.

Incluso cuando su política de contraseñas es sólida, es importante evitar que las contraseñas se vuelvan obsoletas. Esto puede evitar que los piratas informáticos obtengan acceso repetido a una cuenta comprometida a largo plazo.

El vencimiento imprevisto también puede separar a los usuarios de recursos vitales. En consecuencia, las empresas que imponen la caducidad periódica de la contraseña no deben buscar más allá de la Notificación de contraseña de Specops.

La premisa de la Notificación de contraseña es bastante simple: evitar un bloqueo, frustrar el acceso no deseado y mantener a los usuarios conectados desde lejos. Además, el objetivo es disminuir la carga de los técnicos de la mesa de ayuda y prevenir universalmente la frustración. ¿Cómo funciona exactamente la herramienta?

- El atributo pwdLastSet se compara con la antigüedad máxima de la contraseña. Esta edad se describe en una política de dominio determinada o una política de contraseña detallada.

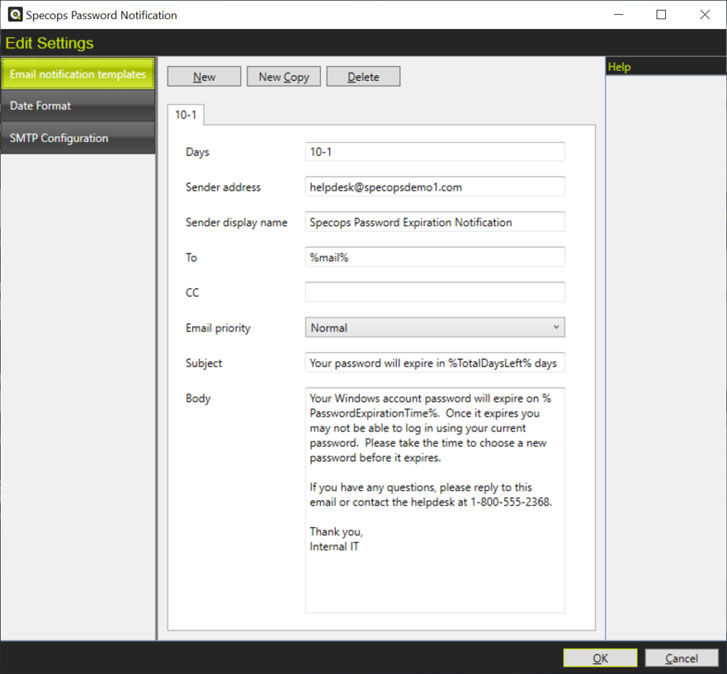

- Los usuarios afectados por GPO relevantes reciben correos electrónicos de notificación cuando su contraseña está a punto de caducar. Este período de advertencia, mensaje y asunto son personalizables

- Los administradores de TI pueden comunicarse con todos los usuarios, incluso con aquellos en redes remotas o VPN

Los usuarios regulares de Windows no reciben estas alertas cuando están fuera de la red.

¿De qué otra manera puede personalizar los correos electrónicos en la notificación de contraseña? La frecuencia del correo electrónico es ajustable, al igual que los destinatarios (incluidos varios contactos). También puede establecer niveles de prioridad que cambien dinámicamente a medida que se acercan los plazos. También están disponibles integraciones de zona horaria perfectas.

De lo contrario, los métodos manuales podrían depender de secuencias de comandos a través de PowerShell. La herramienta de Specops brinda a los usuarios una rica funcionalidad lista para usar, sin necesidad de una configuración pesada.