Los investigadores de seguridad cibernética descubrieron el lunes una configuración incorrecta en versiones anteriores de las instancias de Apache Airflow pertenecientes a varias empresas importantes en varias industrias, lo que llevó a la divulgación de credenciales confidenciales para plataformas y servicios populares como Amazon Web Services (AWS), Binance, Google. Plataforma en la nube (GCP), PayPal, Slack y Stripe.

«Estos casos inseguros revelan información confidencial a empresas de medios, finanzas, fabricación, tecnología de la información (TI), biotecnología, comercio electrónico, atención médica, energía, seguridad cibernética y transporte», dijo Intezer en un informe compartido con The Hacker News. .

Apache Airflow, lanzado originalmente en junio de 2015, es una plataforma de administración de flujos de trabajo de código abierto que permite la programación y el monitoreo de flujos de trabajo en AWS, GCP, Microsoft Azure y otros servicios de terceros. También es uno de los instrumentos más populares para la orquestación de tareas, seguido de Luigi, Kubeflow y MLflow.

Debe enfatizarse que los hallazgos de Intezer han revelado Apache Airflow administrado por individuos y organizaciones, lo que ha provocado la fuga de credenciales asociadas con varias aplicaciones y servicios, y no indica una debilidad en las propias plataformas.

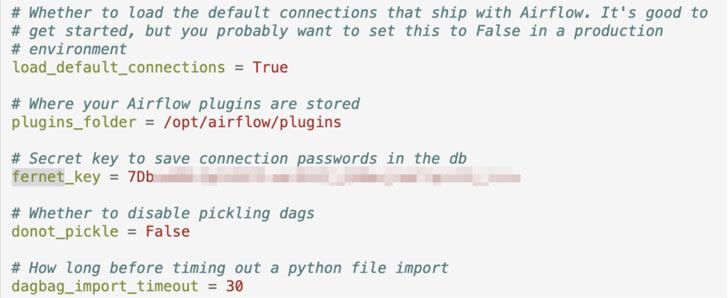

Las prácticas inseguras más comunes que Intezer ha descubierto incluyen el uso de contraseñas de bases de datos codificadas en el código Python para la orquestación del flujo de trabajo, así como en una función llamada Variables, credenciales de texto sin formato en el campo «Extras» en Conexiones y claves de texto sin formato en archivos de configuración de acceso público (airflow.cfg).

Un problema importante con las instancias de Airflow configuradas incorrectamente es la fuga de credenciales, lo que las convierte en candidatas ideales para la explotación por parte de actores de amenazas que pueden hacer un mal uso de la información para la difusión lateral y obtener acceso a cuentas y bases de datos, lo que genera infracciones de las leyes de protección de datos y permite a los atacantes mirar las herramientas y paquetes de las organizaciones que luego podrían ser mal utilizados para atacar la cadena de suministro.

«Si se ve una gran cantidad de contraseñas, el actor de amenazas también puede usar los datos para detectar patrones y palabras comunes para obtener contraseñas adicionales», dijeron los investigadores de Intezer. «Estos pueden usarse en diccionario o ataques brutales contra otras plataformas».

Aún más preocupante es la posibilidad de que el malware pueda ejecutarse en entornos de producción expuestos mediante el uso de la función Variables para modificar las variables de imagen del contenedor para señalar otra imagen con código no autorizado.

Apache Airflow solucionó muchos problemas de seguridad con la versión 2.0.0, que se lanzó en diciembre de 2020, por lo que es muy importante que los usuarios del software actualicen a la última versión y adopten procedimientos de cifrado seguros para evitar la divulgación de contraseñas. .