Una nueva investigación reveló una serie de graves vulnerabilidades de seguridad en el ‘Encuentra mi teléfono‘—Una aplicación de Android que viene preinstalada en la mayoría de los teléfonos inteligentes Samsung, que podría haber permitido a atacantes remotos rastrear la ubicación en tiempo real de las víctimas, monitorear llamadas telefónicas y mensajes, e incluso eliminar datos almacenados en el teléfono.

El proveedor de servicios de ciberseguridad con sede en Portugal, Char49, reveló sus hallazgos sobre la aplicación Android Find My Mobile de Samsung en la conferencia DEF CON la semana pasada y compartió detalles con Hacker News.

«Esta falla, después de la configuración, puede explotarse fácilmente y con implicaciones graves para el usuario y con un impacto potencialmente catastrófico: denegación de servicio permanente a través del bloqueo del teléfono, pérdida completa de datos con restablecimiento de fábrica (tarjeta SD incluida), implicación grave de privacidad a través de IMEI y seguimiento de ubicación, así como acceso al registro de llamadas y SMS”, dijo Pedro Umbelino de Char49 en el análisis técnico.

Las fallas, que funcionan en dispositivos Samsung Galaxy S7, S8 y S9 + sin parches, fueron abordadas por Samsung después de marcar el exploit como una «vulnerabilidad de alto impacto».

El servicio Find My Mobile de Samsung permite a los propietarios de dispositivos Samsung localizar o bloquear de forma remota su teléfono inteligente o tableta, hacer una copia de seguridad de los datos almacenados en los dispositivos en Samsung Cloud, borrar los datos locales y bloquear el acceso a Samsung Pay.

Según Char49, había cuatro vulnerabilidades diferentes en la aplicación que podrían haber sido explotadas por una aplicación maliciosa instalada en el dispositivo objetivo, creando así un ataque de hombre en el disco para secuestrar la comunicación de los servidores back-end y husmear en la víctima. .

La falla proviene del hecho de que la aplicación verifica la presencia de un archivo específico en la tarjeta SD del dispositivo («/mnt/sdcard/fmm.prop») para cargar una URL («mg.URL»), lo que permite una aplicación maliciosa para crear este archivo que puede ser utilizado por un mal actor para secuestrar potencialmente las comunicaciones con el servidor.

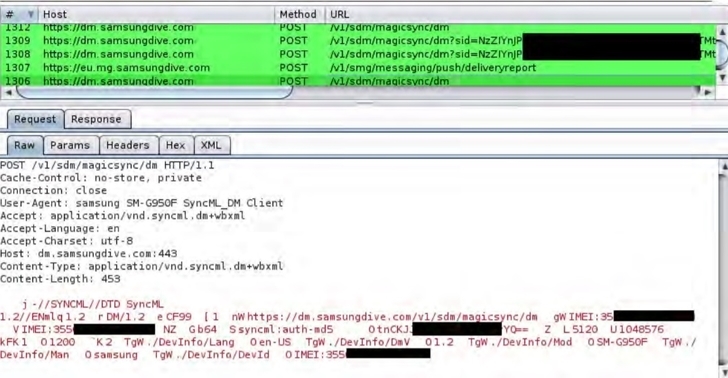

«Al apuntar la URL de MG a un servidor controlado por el atacante y forzar el registro, el atacante puede obtener muchos detalles sobre el usuario: ubicación aproximada a través de la dirección IP, IMEI, marca del dispositivo, nivel de API, aplicaciones de respaldo y otra información, —dijo Umbelino—.

Para lograr esto, una aplicación maliciosa instalada en el dispositivo utiliza una cadena de explotación que aprovecha dos receptores de transmisión desprotegidos diferentes para redirigir los comandos enviados a los servidores de Samsung desde la aplicación Find My Mobile a un servidor diferente que está bajo el control del atacante y ejecutar comandos maliciosos. .

El servidor malicioso también reenvía la solicitud al servidor legítimo y recupera la respuesta, pero no antes de inyectar sus propios comandos en las respuestas del servidor.

Al hacerlo, un ataque exitoso podría permitir que un hacker rastree la ubicación del dispositivo, obtenga datos de llamadas y mensajes de texto para espiar, bloquee el teléfono para pedir rescate y borre todos los datos a través de un restablecimiento de fábrica.

No hace falta decir que la vulnerabilidad es otro indicador más de cómo una aplicación destinada a proteger a los usuarios contra la pérdida de información puede ser susceptible a una serie de fallas que pueden frustrar el propósito de la aplicación.

“La FMM [Find My Mobile] La aplicación no debe tener componentes arbitrarios disponibles públicamente y en un estado exportado «, dijo Umbelino. Si es absolutamente necesario, por ejemplo, si otros paquetes llaman a estos componentes, entonces deben protegerse con los permisos adecuados. Se debe eliminar el código de prueba que se basa en la existencia de archivos en lugares públicos».