Se han descubierto hasta cinco vulnerabilidades en las unidades terminales remotas (RTU) TBox de Ovarro que, si no se reparan, podrían abrir la puerta a ataques en aumento contra infraestructuras críticas, como la ejecución remota de código y la denegación de servicio.

«La explotación exitosa de estas vulnerabilidades podría resultar en la ejecución remota de código, lo que puede causar una condición de denegación de servicio», dijo la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) en un aviso publicado el 23 de marzo.

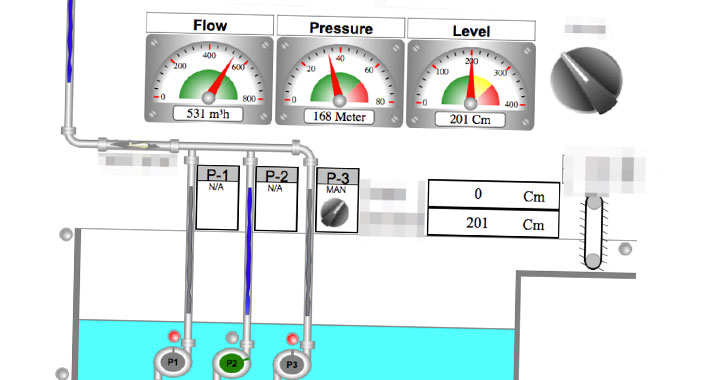

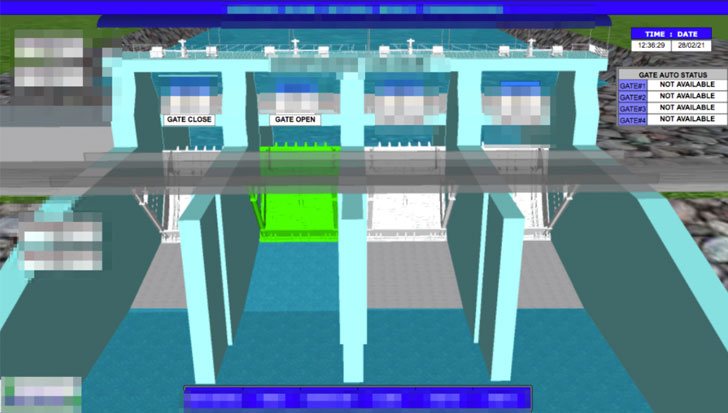

TBox es una solución «todo en uno» para sistemas de automatización y control para aplicaciones de control de supervisión y adquisición de datos (SCADA), con su software de telemetría utilizado para el control remoto y el monitoreo de activos en una serie de sectores de infraestructura crítica, como el agua. , energía, petróleo y gas, transporte e industrias de procesos. Los dispositivos TBox se pueden programar utilizando un paquete de software llamado TWinSoft, que permite la creación de páginas web interactivas, donde los usuarios pueden monitorear y controlar los activos de su sitio.

Las fallas fueron detectadas e informadas a CISA por Uri Katz, investigador de seguridad de la empresa de seguridad de tecnología operativa Claroty. Afectan a varios productos, incluidos TBox LT2, TBox MS-CPU32, TBox MS-CPU32-S2, TBox MS-RM2, TBox TG2 y todas las versiones de TWinSoft anteriores a la 12.4 y TBox Firmware anteriores a la 1.46.

Claroty descubrió que de todas las RTU de TBox accesibles por Internet que se encontraron en línea, casi el 62,5 % de los dispositivos no requerían autenticación, lo que potencialmente permitía a los atacantes explotar el servicio HTTP y tomar el control de las unidades. Se dice que la mayoría de los dispositivos están ubicados en Canadá, Alemania, Tailandia y los EE. UU.

La investigación adicional de las unidades terminales remotas reveló múltiples vulnerabilidades en su protocolo Modbus patentado utilizado para las comunicaciones que podrían aprovecharse para ejecutar código malicioso en TBox (CVE-2021-22646), bloquear un sistema TBox (CVE-2021-22642) e incluso descifrar la contraseña de inicio de sesión (CVE-2021-22640) capturando el tráfico de red entre la RTU y el software.

Una cuarta falla descubierta en las funciones de acceso a archivos de Modbus otorgaba a un atacante permisos elevados para leer, modificar o eliminar un archivo de configuración (CVE-2021-22648), mientras que CVE-2021-22644 hacía posible extraer la clave criptográfica codificada.

Como prueba de concepto, los investigadores encadenaron tres de las fallas anteriores (CVE-2021-22648, CVE-2021-22644 y CVE-2021-22646) para acceder al archivo de configuración, extraer y decodificar la clave codificada. y, en última instancia, implementar un paquete de actualización malicioso en la RTU.

Dada la prevalencia de TBox RTU en la infraestructura crítica, la investigación demuestra los peligros que implica exponer dichos dispositivos directamente en Internet, lo que representa una amenaza para la integridad de los procesos de automatización y la seguridad pública por igual.

«Conectar componentes de infraestructura crítica desprotegidos a Internet conlleva riesgos inaceptables que las empresas industriales deben conocer», señalaron Katz y Sharon Brizinov de Claroty.

«Eso puede sonar como una declaración obvia, pero se está volviendo cada vez más claro que muchas organizaciones no están prestando atención a las advertencias de los investigadores acerca de exponer en línea interfaces basadas en web mal configuradas y mitigar las vulnerabilidades de software y firmware del sistema de control de manera oportuna».