Cientos de millones de dispositivos, especialmente teléfonos inteligentes y tabletas con Android, que utilizan conjuntos de chips de Qualcomm, son vulnerables a un nuevo conjunto de vulnerabilidades potencialmente graves.

Según un informe que la empresa de seguridad cibernética CheckPoint compartió con The Hacker News, las fallas podrían permitir a los atacantes robar datos confidenciales almacenados en un área segura que, de lo contrario, se supone que es la parte más protegida de un dispositivo móvil.

Las vulnerabilidades residen en el entorno de ejecución seguro (QSEE) de Qualcomm, una implementación del entorno de ejecución de confianza (TEE) basado en la tecnología ARM TrustZone.

También conocido como el mundo seguro de Qualcomm, QSEE es un área segura aislada por hardware en el procesador principal que tiene como objetivo proteger la información confidencial y proporciona un entorno seguro separado (REE) para ejecutar aplicaciones de confianza.

Junto con otra información personal, QSEE generalmente contiene claves de cifrado privadas, contraseñas, credenciales de tarjetas de crédito y débito.

Dado que se basa en el principio de privilegio mínimo, los módulos del sistema Normal World, como los controladores y las aplicaciones, no pueden acceder a las áreas protegidas a menos que sea necesario, incluso cuando tienen permisos de raíz.

«En un proyecto de investigación de 4 meses, logramos revertir el sistema operativo Secure World de Qualcomm y aprovechamos la técnica de fuzzing para exponer el agujero», dijeron los investigadores a The Hacker News.

«Implementamos una herramienta de fuzzing personalizada, que probó el código confiable en dispositivos Samsung, LG y Motorola», lo que permitió a los investigadores encontrar cuatro vulnerabilidades en el código confiable implementado por Samsung, una en Motorola y otra en LG.

- dxhdcp2 (LVE-SMP-190005)

- sec_store (SVE-2019-13952)

- autorización (SVE-2019-13949)

- esecomm (SVE-2019-13950)

- kmota (CVE-2019-10574)

- tzpr25 (reconocido por Samsung)

- prov (Motorola está trabajando en una solución)

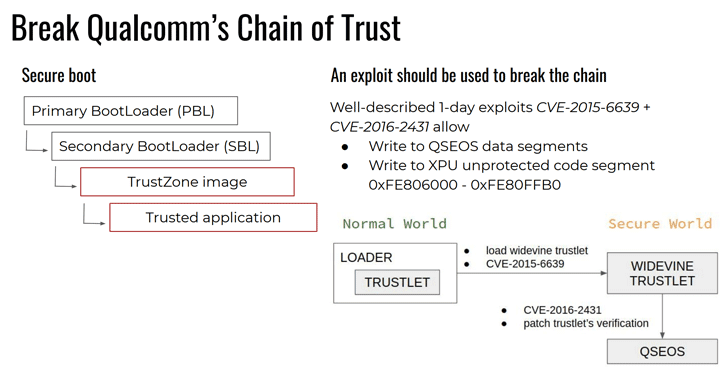

Según los investigadores, las vulnerabilidades reportadas en los componentes seguros de Qualcomm podrían permitir que un atacante:

- ejecutar aplicaciones confiables en el mundo normal (sistema operativo Android),

- cargar la aplicación de confianza parcheada en Secure World (QSEE),

- sin pasar por la cadena de confianza de Qualcomm,

- adaptar la aplicación de confianza para ejecutarla en un dispositivo de otro fabricante,

- y más.

«Un hecho interesante es que también podemos cargar trustlets desde otro dispositivo. Todo lo que tenemos que hacer es reemplazar la tabla hash, la firma y la cadena de certificados en el archivo .mdt del trustlet con los extraídos del trustlet del fabricante del dispositivo». dijeron los investigadores.

En resumen, una vulnerabilidad en el componente TEE deja a los dispositivos vulnerables a una amplia gama de amenazas de seguridad, incluida la fuga de datos protegidos, el enraizamiento de dispositivos, el desbloqueo del cargador de arranque y la ejecución de APT indetectable.

Las vulnerabilidades también afectan a una amplia gama de teléfonos inteligentes y dispositivos IoT que utilizan el componente QSEE para proteger la información confidencial de los usuarios.

Check Point Research divulgó responsablemente sus hallazgos a todos los proveedores afectados, de los cuales Samsung, Qualcomm y LG ya lanzaron una actualización de parche para estas vulnerabilidades QSEE.